Découvrez pourquoi les Cloud Phones Bare Metal sont la seule solution anti-détection sûre en 2026. Contournez Play Integrity et le fingerprinting.

La technologie Anti-detect permet aux utilisateurs de masquer leur empreinte numérique (digital fingerprint) — incluant le modèle de l'appareil, l'adresse IP et l'ID matériel — afin de gérer plusieurs comptes sans déclencher de bannissements (bans) de la part des plateformes.

En résumé, à mesure que les algorithmes de détection évoluent pour scanner les couches matérielles physiques (Play Integrity API), les outils d'usurpation (spoofing) logiciels comme les émulateurs deviennent obsolètes. Cela fait des Cloud Phones Bare Metal (Matériel Réel) la seule solution pérenne pour une automatisation sécurisée. L'architecture cloud sur appareils réels contourne la détection en exécutant du code ARM natif et en fournissant des identifiants matériels authentiques que les émulateurs logiciels ne peuvent structurellement pas répliquer.

Dans ce guide, vous apprendrez :

- Comment fonctionne la détection - Pourquoi les émulateurs échouent au niveau de la couche matérielle.

- Pourquoi le Bare Metal est "Invisible" - La supériorité technique de l'architecture ARM native.

- Cas d'usage et Sécurité - Meilleures pratiques pour les MMO, les réseaux sociaux et le crypto farming.

- Passer à l'échelle avec XCloudPhone - Comment gérer plus de 100 comptes avec un risque de ban minimal.

Qu'est-ce que la technologie Anti-Detect ? (Au-delà du navigateur)

La technologie Anti-detect agit comme un "masque numérique", permettant à un utilisateur unique d'apparaître comme plusieurs visiteurs distincts et sans lien sur un site web ou une application. Pensez-y comme la création d'"identités" séparées pour chaque persona en ligne que vous gérez.

Historiquement, cette technologie a évolué à travers quatre générations distinctes, chacune répondant à des niveaux de détection de plus en plus sophistiqués des plateformes :

Génération 1 : L'ère de la couche réseau (2010-2015)

La forme la plus ancienne d'anti-detect était le simple masquage d'IP.

- Technologie : Proxys et VPNs.

- Fonctionnement : Votre trafic était routé via un serveur différent, cachant votre véritable adresse IP.

- Pourquoi cela a échoué : Les plateformes ont appris à corréler d'autres signaux au-delà de l'IP — cookies, empreintes de navigateur et comportement de connexion.

Génération 2 : L'ère de la couche logicielle (2015-2018)

Comme l'IP seule devenait insuffisante, l'attention s'est portée sur l'usurpation des identifiants logiciels.

- Technologie : User-Agent Switchers, Applications Fake GPS.

- Fonctionnement : Ces outils mentaient aux sites web sur la version de votre navigateur, votre système d'exploitation et votre localisation.

- Pourquoi cela a échoué : Le JavaScript pouvait interroger des propriétés profondes du navigateur (résolution d'écran, fuseau horaire, plugins installés) que les switchers simples ne pouvaient pas falsifier de manière cohérente.

Génération 3 : L'ère de l'empreinte de navigateur (2018-2023)

Les navigateurs Anti-detect ont émergé comme la référence absolue pour l'automatisation web.

- Technologie : Multilogin, GoLogin, Dolphin Anty.

- Fonctionnement : Chaque profil de navigateur générait une "Canvas Fingerprint" unique — un hachage basé sur la façon dont votre navigateur rend les graphiques. Combiné à des cookies et un stockage isolés, chaque profil apparaissait comme un utilisateur complètement différent.

- Pourquoi cela a échoué (pour le mobile) : Cette technologie fonctionne brillamment pour les navigateurs web. Cependant, les applications mobiles (Android/iOS) contournent totalement le navigateur. Elles peuvent interroger le système d'exploitation et le matériel directement, accédant à des données que les navigateurs ne peuvent pas falsifier.

Génération 4 : L'ère de l'appareil réel (2024-Présent)

La seule solution à la détection au niveau matériel est la contre-mesure au niveau matériel.

- Technologie : Cloud Phones sur Appareils Réels (comme XCloudPhone).

- Fonctionnement : Au lieu de simuler des paramètres matériels, vous utilisez un appareil physique réel avec des spécifications naturelles. C'est le modèle Bare Metal Mobile Cloud, où l'OS s'exécute directement sur de vraies puces, éliminant les couches de virtualisation détectables.

- Pourquoi cela réussit : Vous ne pouvez pas détecter du "faux matériel" si le matériel est réel. Il n'y a rien à détecter.

L'idée centrale : Le logiciel ne peut masquer que du logiciel. Le matériel nécessite du matériel.

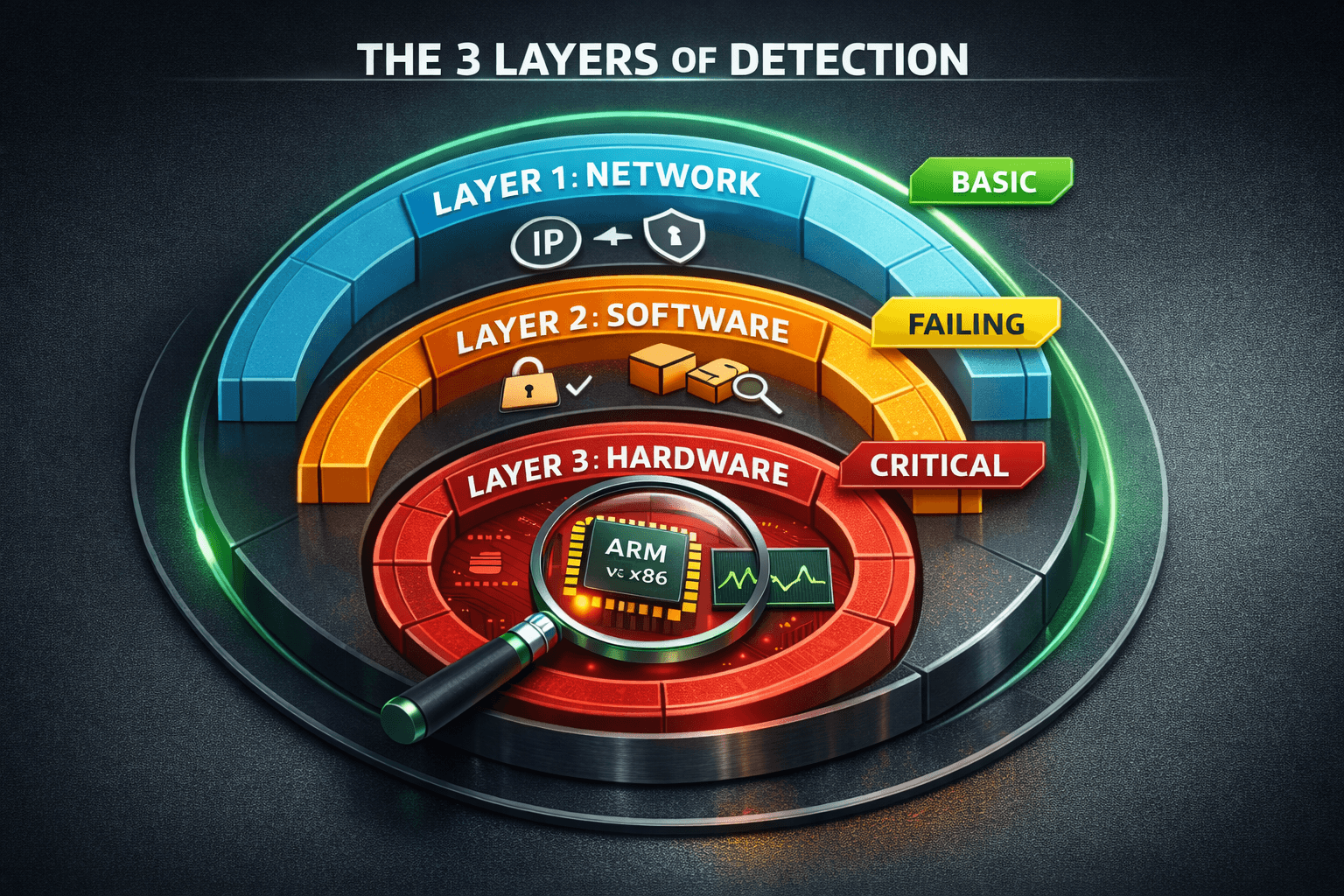

Les 3 Couches de Détection : Pourquoi l'imitation logicielle est obsolète

Pour comprendre pourquoi vos comptes sur émulateur se font bannir, vous devez comprendre les trois couches de détection utilisées par des entreprises comme Google, TikTok et WeMade.

Couche 1 : La couche réseau (Basique)

C'est le "Mur Extérieur". Les plateformes vérifient votre adresse IP, les fuites DNS et le WebRTC.

- Méthode de détection : Vérifie si 10 comptes partagent la même IP ou si l'IP appartient à une plage connue de centre de données (datacenter).

- Ancienne solution : Utiliser un Proxy/VPN.

- Statut : Utilisable. Les proxys fonctionnent toujours, mais ne représentent que 10% de la défense.

Couche 2 : La couche logicielle (Environnement OS)

Cela vérifie l'intégrité du système d'exploitation.

- Méthode de détection : Scanne pour un accès "Root", le débogage USB activé, ou des paquets spécifiques comme

com.bluestacks.app. - Ancienne solution : Masquage du Root (Magisk/KernelSU) ou builds d'émulateur "Durcis" (Hardened).

- Statut : En échec. Android 13+ et les Services Google Play scannent désormais profondément les partitions système.

Couche 3 : La couche matérielle (Le Standard 2026)

C'est le "Noyau". Les apps interrogent les composants physiques de l'appareil.

- Méthode de détection :

- Architecture CPU : Est-ce du natif ARM (Vrai Téléphone) ou du x86 traduit (Émulateur) ?

- Play Integrity API : L'appareil passe-t-il

MEETS_DEVICE_INTEGRITY? - Jitter des capteurs : L'accéléromètre et le gyroscope montrent-ils un bruit naturel, ou des valeurs "0" parfaitement plates ?

- Ancienne solution : Aucune. Un logiciel ne peut pas physiquement devenir du matériel.

- Statut : Critique. C'est la raison pour laquelle 90% des bannissements se produisent aujourd'hui.

Si vous utilisez un émulateur, vous échouez probablement à la Couche 3 chaque fois que vous vous connectez. Pour comprendre comment ces différences architecturales impactent vos performances d'automatisation, consultez notre analyse approfondie sur Cloud Phone vs Émulateurs Traditionnels.

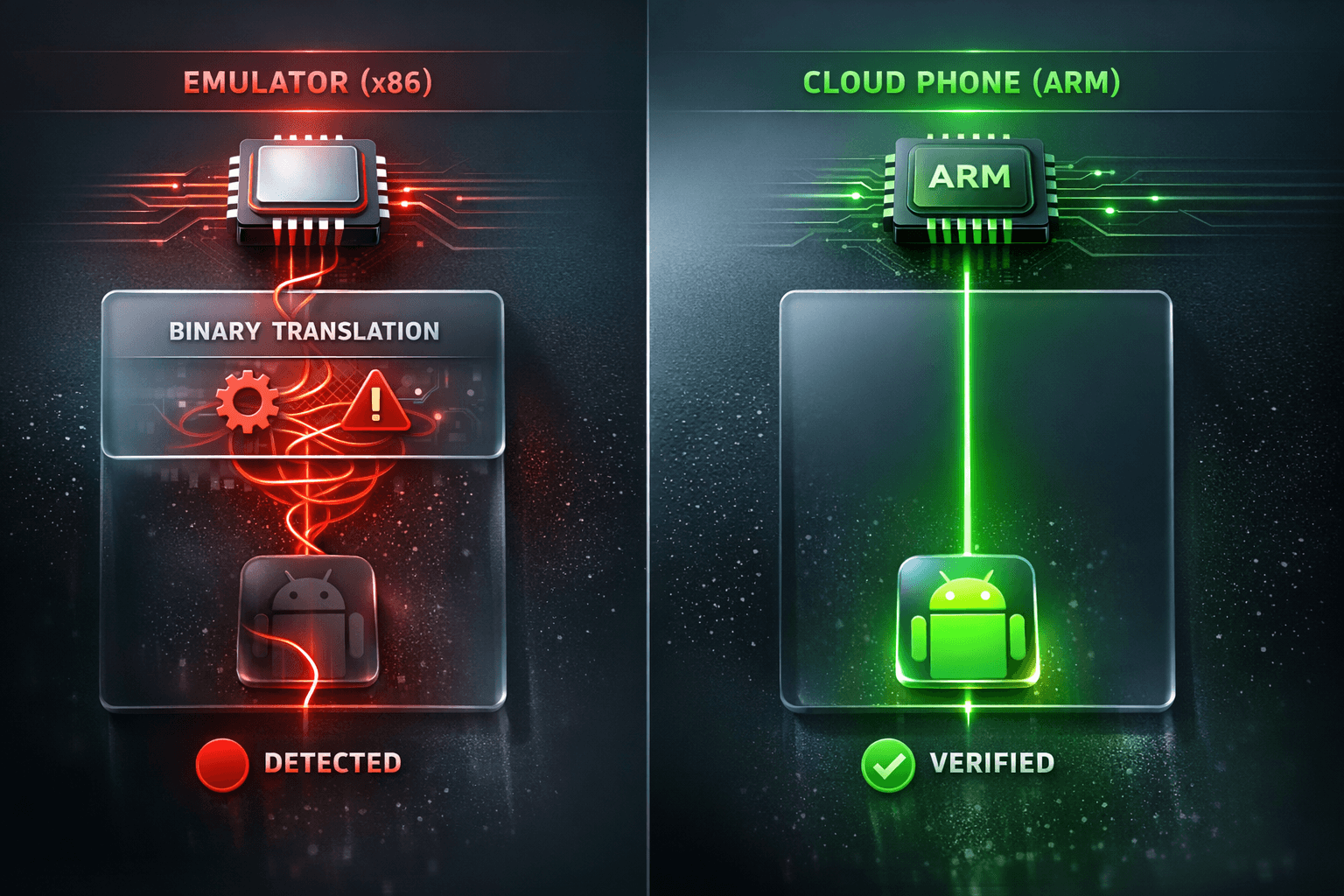

Émulateur Android vs Cloud d'Appareils Réels : La Guerre des Architectures

La différence fondamentale entre un émulateur et un cloud phone n'est pas le logiciel — c'est l'architecture.

Les Émulateurs Android sont des programmes logiciels qui traduisent les instructions Android (ARM) pour s'exécuter sur votre PC (x86). Ce processus de traduction laisse des empreintes numériques massives.

Les Cloud Phones (comme XCloudPhone) sont des cartes mères (mainboards) Android physiques hébergées dans une baie de serveurs. Il n'y a pas de traduction ; c'est du matériel brut.

Comparaison : Émulateur Standard vs Cloud Phone Bare Metal

XCloudPhone utilise une flotte de véritables cartes mères mobiles (principalement Samsung Galaxy S8, Note 8, Note 9 et S10) montées dans des baies de serveurs industrielles. Pour garantir une disponibilité 24/7 et éliminer les risques d'incendie, nous avons physiquement retiré les batteries et les écrans de ces appareils, alimentant directement les cartes mères.

| Fonctionnalité | Émulateur Android Standard | Cloud Phone Bare Metal |

|---|---|---|

| Architecture | x86 (PC) avec Traduction Binaire | Native ARM (Vraie Puce) |

| Identité Système | Machine Virtuelle (VM) | Carte Mère Physique |

| Forme Matérielle | Code Logiciel | Rack Serveur sans Batterie |

| Play Integrity | Échoue ou passe seulement BASIC | PasseDEVICE_INTEGRITY |

| IDs Matériels | Générés/Simulés (Génériques) | IDs d'Usine Authentiques |

| Données Capteurs | Simulées (Mathématiques) | Réelles (Bruit Physique) |

| Risque de Ban | Élevé (Détecté comme Émulateur) | Minime (Détecté comme Téléphone) |

| Idéal Pour | Tests Occasionnels / Développement | Automatisation de Haute Valeur |

Pourquoi le Bare Metal "Appareil Réel" est l'Anti-Detect Ultime

L'architecture Bare Metal offre quatre avantages de sécurité spécifiques et cumulatifs que les outils anti-detect logiciels ne pourront jamais répliquer. Chaque avantage répond à un mécanisme de détection spécifique.

1. Architecture ARM Native (Aucune Empreinte de Traduction)

C'est la différence technique la plus fondamentale.

Pourquoi les Émulateurs Échouent :

Les émulateurs tournent sur des processeurs Intel ou AMD, qui utilisent le jeu d'instructions x86_64. Les apps Android sont compilées pour des processeurs ARM, qui utilisent un jeu d'instructions différent. Pour combler cet écart, les émulateurs utilisent un "Traducteur Binaire" (comme Intel Houdini ou libndk_translation).

Cette couche de traduction laisse des artefacts détectables :

- La présence de fichiers

libhoudini.sooulibndk_translation.sodans le répertoire des bibliothèques système. - Des motifs d'appels système (syscall) spécifiques qui diffèrent de l'exécution ARM native.

- Des anomalies de performance que l'analyse comportementale peut signaler.

Les systèmes anti-triche des grands éditeurs de jeux scannent activement ces bibliothèques. Les trouver entraîne un signalement immédiat "Émulateur Détecté".

L'Avantage XCloudPhone : Les appareils XCloudPhone tournent sur des chipsets ARM natifs (Qualcomm Snapdragon / MediaTek Dimensity). Le code ARM s'exécute directement sur le processeur. Il n'y a pas de couche de traduction. Il n'y a pas de fichiers de bibliothèque de traduction. Pour l'application, les modèles d'exécution du code sont identiques à n'importe quel téléphone Samsung Galaxy ou Xiaomi du commerce.

2. Identifiants Matériels Authentiques (Au-delà du Spoofing)

Chaque appareil Android possède un ensemble unique d'identifiants matériels assignés lors de la fabrication.

Pourquoi le Spoofing se fait prendre : Les outils logiciels comme les modules Magisk ou Xposed peuvent changer les valeurs renvoyées par les appels API Android pour l'IMEI, le Numéro de Série et l'Android ID. Cependant, la détection a évolué :

- Vérifications Croisées (Cross-Reference) : Les apps comparent votre modèle d'appareil déclaré (ex : "Samsung Galaxy S24") à une base de données de configurations valides connues. Si votre "S24" signale un CPU Intel ou un motif IMEI impossible, vous êtes signalé.

- Détection Goldfish : Le nom de code par défaut du noyau de l'Émulateur Android est "Goldfish". Même avec des modifications, des empreintes subtiles de Goldfish restent dans les identifiants du noyau et les propriétés système. Les scripts de détection recherchent spécifiquement ces motifs.

- Validation de Checksum : Certains systèmes valident l'intégrité de la partition système pour s'assurer que les empreintes de l'appareil n'ont pas été altérées.

L'Avantage XCloudPhone : Nos appareils possèdent des Numéros de Série, IMEIs et adresses MAC authentiques et assignés en usine. Ces identifiants sont gravés dans le matériel et correspondent parfaitement au profil de l'appareil. Une requête d'informations sur l'appareil renvoie des données cohérentes, valides et indiscernables d'un téléphone neuf.

3. Entropie Physique Naturelle (L'Avantage de l'Imperfection)

Le matériel réel est magnifiquement imparfait. Cette imperfection est désormais une fonctionnalité de sécurité.

Pourquoi la Simulation Échoue : Les émulateurs simulent les capteurs, mais ils le font mathématiquement. Cela crée des motifs détectables :

- Batterie Statique : Les batteries d'émulateur rapportent souvent 100% de charge et ne changent jamais.

- Capteurs à Valeur Zéro : Les accéléromètres et gyroscopes des émulateurs renvoient des valeurs parfaites de

0.0au repos. Les vrais capteurs ont un "bruit" microscopique ou jitter. - Température Constante : Les vrais appareils chauffent sous la charge. Les émulateurs rapportent une température CPU constante.

Les systèmes d'IA comportementale scannent désormais activement ces données "trop parfaites". Un compte se connectant depuis un appareil qui ne perd jamais de charge et a des capteurs parfaitement immobiles est immédiatement signalé comme non-humain.

L'Avantage XCloudPhone : Nos appareils sont de vrais appareils physiques. Ils subissent un étranglement thermique (throttling) sous forte charge GPU. Les batteries (simulées au niveau système) se déchargent sur des sessions de 24 heures. Les capteurs présentent des fluctuations microscopiques naturelles. Ce "bruit" est l'empreinte de la réalité, et il ne peut pas être falsifié.

4. Conformité à l'API Play Integrity (Le Nouveau Gardien)

L'API Play Integrity de Google (successeur de SafetyNet) est la couche de détection la plus redoutable introduite ces dernières années.

Comment fonctionne Play Integrity : L'API renvoie trois verdicts :

MEETS_BASIC_INTEGRITY: L'appareil n'est pas rooté et a passé les vérifications de base.MEETS_DEVICE_INTEGRITY: L'appareil est un appareil Android authentique et certifié.MEETS_STRONG_INTEGRITY: L'appareil possède un keystore matériel et a passé les vérifications les plus strictes (ex : appareils Pixel).

Le Défi de l'Émulateur :

La plupart des émulateurs ne peuvent même pas passer MEETS_BASIC_INTEGRITY de manière fiable. Passer MEETS_DEVICE_INTEGRITY est presque impossible pour un émulateur car cela nécessite une attestation cryptographique matérielle prouvant que le logiciel tourne sur un chipset authentique et certifié.

L'Avantage XCloudPhone :

Les appareils XCloudPhone passent MEETS_DEVICE_INTEGRITY nativement. Ce niveau d'intégrité est suffisant pour 95% des applications, y compris les apps bancaires, Google Pay et la plupart des jeux. Parce que nos appareils contiennent de vrais chipsets ARM avec des certifications Google valides, la poignée de main cryptographique réussit sans aucune manipulation.

Cas d'Usage Nécessitant un Anti-Detect Matériel

Les activités d'automatisation à haut risque en 2024-2026 nécessitent une protection au niveau matériel car les plateformes sont passées du traçage IP au fingerprinting comportemental et matériel. Comprendre leurs mécanismes de détection spécifiques vous aide à choisir la bonne stratégie de protection.

Jeux MMO (Night Crows, MIR4, Lineage W)

Les MMO coréens sont notoires pour leurs politiques strictes de "Tolérance Zéro" contre les émulateurs. Des éditeurs comme Netmarble, WeMade et NCSOFT ont investi massivement dans des systèmes anti-triche côté client.

Comment ils détectent les Émulateurs :

- Scan des Processus MV : Le client du jeu scanne les processus en cours à la recherche de VMware Tools, VirtualBox Guest Additions ou services QEMU.

- Détection des Bibliothèques x86 : Ils cherchent dans le répertoire

/system/libdes bibliothèques de traduction Intel Houdini (libhoudini.so). Trouver ces bibliothèques confirme l'utilisation d'un émulateur. - Vérification de la Chaîne de Rendu OpenGL : Les émulateurs rapportent souvent des noms de GPU génériques comme "Android Emulator" ou "SwiftShader" au lieu de vrais modèles de GPU (Adreno, Mali).

La Conséquence : Se connecter depuis un émulateur détecté déclenche une erreur d'"Environnement Anormal". Les récidivistes reçoivent une suspension permanente de compte sans procédure d'appel.

Histoire d'un Vrai Joueur : Un joueur avec 6 mois de progression dans Night Crows a perdu tout son compte après qu'une mise à jour du jeu a ajouté une nouvelle détection d'émulateur. Son émulateur, qui fonctionnait depuis des mois, a été soudainement mis sur liste noire.

Solution XCloudPhone : Notre environnement bare metal n'a pas de surcharge VM, pas de bibliothèques de traduction, et rapporte un matériel GPU authentique (ex : Adreno 650). Pour le jeu, il semble identique à un appareil Xiaomi ou Samsung haut de gamme.

Automatisation des Réseaux Sociaux (TikTok, Instagram, Facebook)

Les plateformes de réseaux sociaux ont évolué au-delà des simples bans IP. Elles emploient désormais une identification sophistiquée au niveau de l'appareil et une analyse comportementale.

La Technologie "Device Ban" de TikTok :

- Liste Noire IMEI/Android ID : Quand TikTok détecte un comportement de spam ou de bot, il met sur liste noire l'IMEI et l'Android ID de l'appareil — pas seulement le compte. Tout nouveau compte créé sur cet appareil est immédiatement shadowbanné (0 vues, 0 portée).

- Détection de Réinitialisation d'Usine : TikTok trace si un ID d'appareil a été réinitialisé. Les réinitialisations fréquentes sont un signal de spam.

- Empreinte Comportementale : Ils analysent les modèles tactiles. L'automatisation par macro produit des clics linéaires et parfaitement chronométrés. Le toucher humain a un "jitter" naturel — de légères variations dans le temps et la position.

Le Système de Score de Confiance d'Instagram :

- Historique de l'Appareil : Instagram trace combien de comptes ont été créés sur un appareil spécifique. Plus de 3 comptes réduisent considérablement le score de confiance.

- Vitesse de Connexion : Changer rapidement entre comptes sur le même appareil déclenche des défis de sécurité (captchas, vérification téléphonique).

La Conséquence : Les comptes shadowbannés peuvent poster du contenu, mais il n'atteint personne. Pour les entreprises dépendant du marketing sur les réseaux sociaux, c'est catastrophique.

Solution XCloudPhone : Chaque instance XCloudPhone fournit un IMEI et un Android ID complètement neufs et propres. Il n'y a pas d'historique d'appareil. Combiné à notre simulation tactile capacitive (jitter humain), vos comptes maintiennent des scores de confiance maximaux. Pour des stratégies plus avancées sur la protection de votre ferme, consultez notre guide sur Comment Prévenir les Bannissements d'Appareil.

Crypto Airdrop Farming (Galxe, Layer3, Zealy)

Les plateformes d'airdrop Web3 sont devenues de plus en plus sophistiquées pour détecter les "attaques Sybil" — où une personne prétend en être plusieurs.

Couches de Détection Utilisées par les Plateformes Airdrop :

- Fingerprinting Navigateur : Canvas fingerprint, rendu WebGL et polices installées.

- Clustering de Portefeuilles : Analyse des modèles de transactions on-chain entre portefeuilles.

- Intégrité de l'App Mobile : Pour les tâches basées sur des apps (comme télécharger une dApp), elles exigent désormais de passer l'API Play Integrity.

Le Dilemme du Farmer : De nombreux airdrops de haute valeur nécessitent de compléter des tâches dans une app mobile. Les émulateurs échouent à Play Integrity, vous rendant inéligible à ces récompenses.

Solution XCloudPhone : Parce que XCloudPhone passe MEETS_DEVICE_INTEGRITY, vous pouvez compléter des tâches d'airdrop basées sur app qui sont impossibles pour les utilisateurs d'émulateurs. Cela ouvre l'accès à des récompenses de potentiellement milliers de dollars que d'autres ne peuvent réclamer.

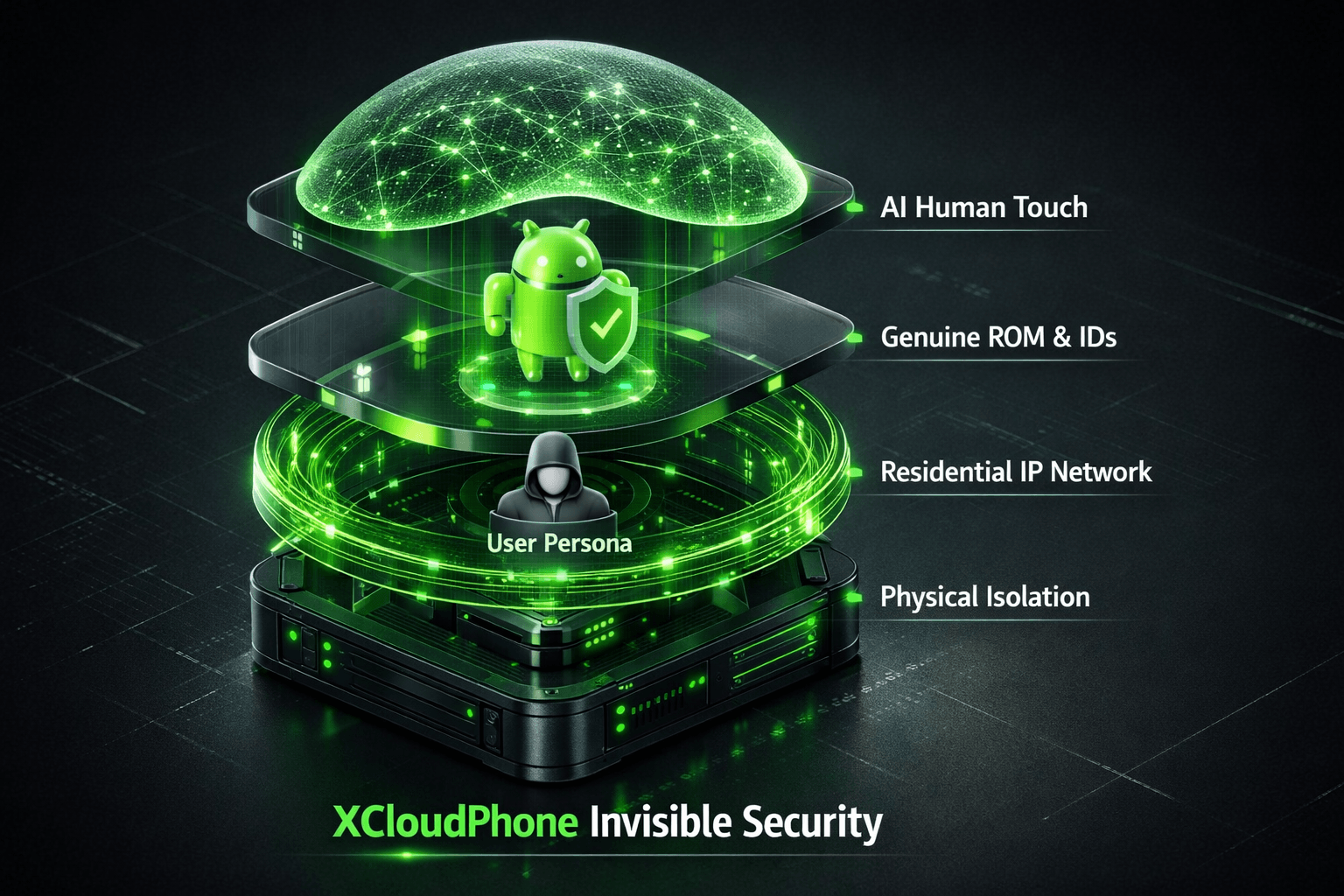

Comment XCloudPhone Implémente une Sécurité "Invisible"

Nous avons conçu XCloudPhone pour être invisible aux systèmes de détection grâce à une approche de défense en profondeur multicouche qui isole chaque identifiant matériel et réseau. Chaque couche renforce les autres.

1. Infrastructure Réseau Privée Dédiée

La configuration réseau est souvent négligée, mais c'est un vecteur de détection critique.

Le Risque de l'IP Partagée : De nombreux fournisseurs de cloud phone routent tous les utilisateurs via des IP de centre de données partagées. Les systèmes de détection marquent ces plages d'IP comme "VPN/Datacenter".

Notre Solution :

- IPs Résidentielles Authentiques : XCloudPhone utilise une véritable infrastructure réseau résidentielle. Bien que plusieurs appareils puissent partager une seule ligne pour optimiser les coûts, ces routes restent résidentielles et contournent les listes noires de datacenters.

- Intégration Proxy dans le Tableau de Bord : Les utilisateurs peuvent configurer des proxys personnalisés (SOCKS5/HTTP) directement depuis le tableau de bord XCloudPhone. Cela permet une isolation IP totale par instance d'appareil lorsque requis pour le farming de comptes de haute valeur.

- Fake GPS au Niveau Matériel : Contrairement aux apps de fausse localisation logicielles, XCloudPhone supporte le Fake GPS intégré au niveau matériel. Cela garantit la conformité avec les vérifications de géolocalisation strictes d'apps comme TikTok, les banques ou les services de livraison.

- Protection contre les Fuites DNS : Toutes les requêtes DNS sont routées via nos résolveurs privés, et non des publics qui pourraient révéler votre véritable emplacement.

2. Technologie d'Isolation Physique

La virtualisation est une mesure d'économie pour de nombreux fournisseurs cloud. C'est aussi un risque de sécurité.

Le Risque de Virtualisation : Certains fournisseurs font tourner plusieurs cloud phones "virtuels" sur un seul serveur physique. Une détection sophistiquée peut identifier des signatures matérielles partagées.

Comment Nous Résolvons Cela :

- Isolation Électrique : Chaque unité de cloud phone est une carte mère dédiée et physiquement séparée dans notre baie de serveurs. En retirant les composants instables (batteries lithium), nous atteignons une disponibilité de grade industriel de 99,9%.

- Pas de Mémoire Partagée : La fuite de données entre instances est physiquement impossible car il n'y a pas de couche de calcul partagée.

- Environnement de Boot Unique : Chaque appareil démarre avec sa propre image ROM unique, son numéro de série et son IMEI.

3. Simulation Tactile Humaine par IA

Le comportement est la nouvelle empreinte digitale. Même avec un matériel parfait, des actions robotiques déclenchent des bans.

Pourquoi les Macros Linéaires Échouent : Les outils d'automatisation traditionnels cliquent à des coordonnées exactes avec une précision à la milliseconde. C'est un signe évident.

L'Approche XCloudPhone (Plans Enterprise) :

- Timing Non-Linéaire : Notre moteur d'automatisation ajoute des délais variables (variation aléatoire de 50-300ms) entre les actions.

- Injection de Jitter Tactile : Les touches simulées incluent une légère dérive positionnelle, imitant le mouvement du doigt humain.

- Aléatoire de Défilement : Les vitesses et distances de défilement sont aléatoires dans des paramètres humainement réalistes.

4. Mises à Jour de Sécurité Continues

La détection est une course aux armements. De nouvelles vérifications émergent constamment.

Notre Engagement :

- Audits de Sécurité Mensuels : Notre équipe de sécurité surveille les nouvelles méthodes de détection divulguées par les forums anti-triche et les articles de recherche.

- Mises à Jour Système OTA : Nous poussons des correctifs au niveau système sur tous les appareils sans nécessiter d'action utilisateur.

- Boucle de Retour Communautaire : Notre communauté Discord signale les problèmes de détection en temps réel, permettant une réponse rapide.

Comment Démarrer avec l'Anti-Detect Matériel

Démarrer avec l'anti-detect matériel implique de sélectionner les bonnes spécifications d'appareil pour votre cas d'usage et de configurer votre environnement pour une isolation maximale. Voici un guide de démarrage complet.

Étape 1 : Définissez votre Cas d'Usage et vos Besoins

Différents cas d'usage ont des exigences matérielles différentes.

| Cas d'Usage | Priorité | Spécification Recommandée |

|---|---|---|

| Jeu MMO (Farming AFK) | Performance GPU | 4GB+ RAM, Snapdragon série 6+ |

| Multi-comptes Réseaux Sociaux | Stabilité & Stockage | 3GB+ RAM, 64GB Stockage |

| Crypto Airdrop Farming | Compatibilité App | Android 12+, Services Google Complets |

| Test d'App / Développement | Flexibilité | Option Accès Root, ADB Activé |

Étape 2 : Sélectionnez votre Plan XCloudPhone

Nous offrons une tarification flexible pour correspondre à votre échelle.

- Paiement à l'usage (Horaire) : Parfait pour les tests ou de courtes périodes d'activité. Ne payez que les heures utilisées.

- Abonnement Mensuel : Meilleure valeur pour les tâches d'automatisation 24/7 comme le jeu AFK ou une présence persistante sur les réseaux sociaux.

- Enterprise Sur-mesure : Pour les opérations gérant plus de 50 appareils, nous offrons des remises sur volume et une gestion de compte dédiée.

Étape 3 : Lancez votre Première Instance Cloud Phone

Une fois votre plan sélectionné :

- Connectez-vous au Tableau de Bord XCloudPhone.

- Cliquez sur "Create New Device" (Créer un nouvel appareil).

- Sélectionnez votre modèle d'appareil et la version Android.

- Votre appareil démarre en 60 secondes sur un environnement Android frais et réinitialisé.

Étape 4 : Configuration Initiale

Configuration du Compte Google :

- Créez un nouveau compte Google pour chaque instance de cloud phone.

- N'utilisez pas votre Gmail personnel. Gardez les comptes d'automatisation séparés.

- Utilisez un mot de passe unique et fort pour chaque compte.

Installation d'Apps :

- Ouvrez le Google Play Store et téléchargez vos applications cibles.

- Pour les jeux nécessitant de gros téléchargements (3GB+), utilisez notre fonctionnalité "Download Manager" pour mettre en file d'attente les téléchargements et éviter les délais d'expiration de session.

Astuce Pro : Pour des scores de confiance élevés, "chauffez" l'appareil. Avant d'automatiser, utilisez le téléphone manuellement pendant 1-2 jours — naviguez sur YouTube, vérifiez la météo. Cela établit un modèle d'utilisation naturel.

Étape 5 : Configurer l'Automatisation (Optionnel)

Pour une Automatisation Basique :

- Utilisez l'enregistreur de macro intégré à XCloudPhone. Enregistrez une séquence de touches et de glissements, puis configurez la répétition.

Pour une Automatisation Visuelle (Avancée & No-Code) :

- Utilisez notre Visual Automation Builder. Il dispose d'une interface basée sur des nœuds inspirée d'outils comme n8n ou Make, vous permettant de construire une logique complexe sans écrire de code.

- Flux pilotés par l'IA : Décrivez simplement ce que vous voulez (ex : "Ouvre TikTok, scrolle toutes les 5 secondes, et like les vidéos avec #foryou"), et notre IA générera les nœuds d'automatisation pour vous.

Pour une Automatisation Niveau Développeur :

- Activez ADB (Android Debug Bridge) dans les paramètres de votre appareil.

- Connectez-vous via ADB depuis votre machine locale en utilisant l'IP et le port fournis.

- Utilisez des outils de script comme AutoControl, Scrcpy, ou des scripts Python personnalisés.

Étape 6 : Surveiller et Maintenir

- Vérifiez le Tableau de Bord quotidiennement pour la santé de l'appareil (stockage, utilisation RAM).

- Videz périodiquement le cache des apps pour éviter le gonflement du stockage.

- Faites tourner les tâches si vous remarquez des restrictions de compte.

FAQ : Les Mythes de l'Anti-Detect Démystifiés

Conclusion

Le jeu du "Chat et de la Souris" entre les usurpateurs logiciels et les algorithmes de détection est terminé. Le Matériel est la frontière finale.

En 2026, avec l'adoption généralisée de l'API Google Play Integrity et de l'IA Comportementale, les émulateurs logiciels sont structurellement incapables de fournir une sécurité à long terme pour les comptes de haute valeur.

Arrêtez de risquer vos personnages niveau 80 ou vos comptes professionnels vérifiés sur des masques logiciels fragiles. Passez à la sécurité de l'infrastructure physique.

Expérimentez la différence du Cloud d'Appareils Réels.

Articles Connexes :

- Comparaison Stratégique : Cloud Phone vs Émulateurs Traditionnels : Lequel est le Meilleur pour l'Automatisation Mobile ?

- Fondamentaux : Qu'est-ce qu'un Cloud Phone ? Décoder l'Infrastructure Cloud d'Appareils Réels

- Sécurité Avancée : Tactiques Avancées pour Prévenir les Bannissements d'Appareil pour la Gestion de Compte de Masse