Descubre por qué los Cloud Phones Bare Metal son la única solución anti-detect segura en 2026. Evita el Play Integrity y la huella digital hoy.

La tecnología Anti-detect permite a los usuarios enmascarar su huella digital —incluyendo modelo del dispositivo, dirección IP e ID de hardware— para gestionar múltiples cuentas sin activar los bloqueos (bans) de las plataformas.

En resumen, a medida que los algoritmos de detección evolucionan para escanear capas físicas de hardware (Play Integrity API), las herramientas de suplantación basadas en software, como los emuladores, se vuelven obsoletas. Esto convierte a los Teléfonos en la Nube Bare Metal (Hardware Real) en la única solución a prueba de futuro para una automatización segura. La arquitectura de nube con dispositivos reales evade la detección ejecutando código ARM nativo y proporcionando identificadores de hardware genuinos que los emuladores de software no pueden replicar estructuralmente.

En esta guía aprenderás:

- Cómo funciona la detección: Por qué los emuladores fallan en la capa de hardware.

- Por qué el Bare Metal es "Invisible": La superioridad técnica de la arquitectura ARM nativa.

- Casos de uso y seguridad: Mejores prácticas para juegos MMO, redes sociales y farming de criptomonedas.

- Escalando con XCloudPhone: Cómo gestionar más de 100 cuentas con un riesgo mínimo de baneo.

¿Qué es la tecnología Anti-Detect? (Más allá de los navegadores)

La tecnología Anti-detect actúa como una "máscara digital", permitiendo que un solo usuario aparezca como múltiples visitantes distintos y no relacionados en un sitio web o aplicación. Piénsalo como crear "identidades" separadas para cada persona online que gestionas.

Históricamente, esta tecnología ha evolucionado a través de cuatro generaciones distintas, cada una respondiendo a niveles de detección cada vez más sofisticados de las plataformas:

Gen 1: La Era de la Capa de Red (2010-2015)

La forma más temprana de anti-detect era simplemente ocultar la IP.

- Tecnología: Proxies y VPNs.

- Cómo funcionaba: Tu tráfico se enrutaba a través de un servidor diferente, ocultando tu dirección IP real.

- Por qué falló: Las plataformas aprendieron a correlacionar otras señales más allá de la IP: cookies, huellas del navegador y comportamiento de inicio de sesión.

Gen 2: La Era de la Capa de Software (2015-2018)

Como la IP por sí sola se volvió insuficiente, el enfoque cambió a falsificar identificadores de software.

- Tecnología: User-Agent Switchers, Apps de Fake GPS.

- Cómo funcionaba: Estas herramientas mentían a los sitios web sobre tu versión de navegador, sistema operativo y ubicación.

- Por qué falló: JavaScript podía consultar propiedades profundas del navegador (resolución de pantalla, zona horaria, plugins instalados) que los switchers simples no podían falsificar consistentemente.

Gen 3: La Era de la Huella del Navegador (2018-2023)

Los navegadores Anti-detect surgieron como el estándar de oro para la automatización web.

- Tecnología: Multilogin, GoLogin, Dolphin Anty.

- Cómo funcionaba: Cada perfil de navegador generaba una "Canvas Fingerprint" única: un hash basado en cómo tu navegador renderiza gráficos. Combinado con cookies y almacenamiento aislados, cada perfil parecía un usuario completamente diferente.

- Por qué falló (para móviles): Esta tecnología funciona brillantemente para navegadores web. Sin embargo, las apps móviles (Android/iOS) evitan el navegador por completo. Pueden consultar el sistema operativo y el hardware directamente, accediendo a datos que los navegadores no pueden falsificar.

Gen 4: La Era del Dispositivo Real (2024-Presente)

La única solución a la detección a nivel de hardware son contramedidas a nivel de hardware.

- Tecnología: Teléfonos en la Nube con Dispositivos Reales (como XCloudPhone).

- Cómo funciona: En lugar de falsificar parámetros de hardware, utilizas un dispositivo físico real con especificaciones naturales. Este es el modelo de Nube Móvil Bare Metal, donde el SO corre directamente en chips reales, eliminando capas de virtualización detectables.

- Por qué tiene éxito: No puedes detectar "hardware falso" si el hardware es real. No hay nada que detectar.

La idea central: El software solo puede ocultar software. El hardware requiere hardware.

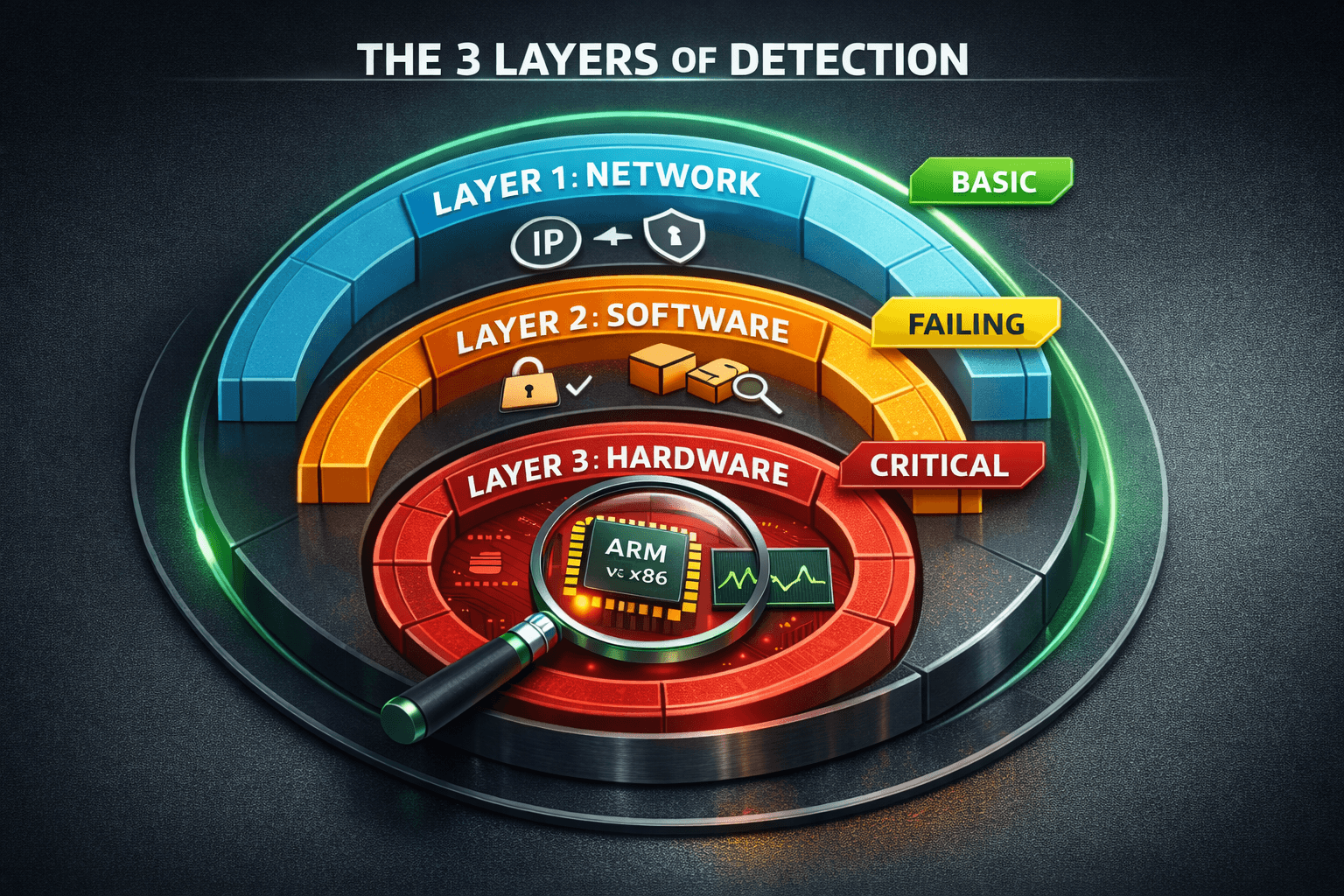

Las 3 Capas de Detección: Por qué la suplantación de software es obsoleta

Para entender por qué tus cuentas de emulador son baneadas, debes comprender las tres capas de detección utilizadas por empresas como Google, TikTok y WeMade.

Capa 1: La Capa de Red (Básica)

Este es el "Muro Exterior". Las plataformas verifican tu dirección IP, fugas de DNS y WebRTC.

- Método de Detección: Comprueba si 10 cuentas comparten la misma IP o si la IP pertenece a un rango conocido de centro de datos (datacenter).

- Solución Antigua: Usar un Proxy/VPN.

- Estado: Utilizable. Los proxies todavía funcionan, pero son solo el 10% de la defensa.

Capa 2: La Capa de Software (Entorno del SO)

Esto verifica la integridad del sistema operativo.

- Método de Detección: Escanea en busca de acceso "Root", depuración USB habilitada o paquetes específicos como

com.bluestacks.app. - Solución Antigua: Ocultar Root (Magisk/KernelSU) o builds de emulador "Endurecidos".

- Estado: Fallando. Android 13+ y Google Play Services ahora escanean profundamente las particiones del sistema.

Capa 3: La Capa de Hardware (El Estándar 2026)

Este es el "Núcleo". Las apps consultan los componentes físicos del dispositivo.

- Método de Detección:

- Arquitectura CPU: ¿Es ARM nativa (Teléfono Real) o x86 traducida (Emulador)?

- Play Integrity API: ¿El dispositivo pasa

MEETS_DEVICE_INTEGRITY? - Jitter del Sensor: ¿El acelerómetro y el giroscopio muestran ruido natural, o valores "0" perfectamente planos?

- Solución Antigua: Ninguna. El software no puede convertirse físicamente en hardware.

- Estado: Crítico. Esta es la razón por la que ocurren el 90% de los baneos hoy en día.

Si estás usando un emulador, es probable que estés fallando en la Capa 3 cada vez que inicias sesión. Para entender cómo estas diferencias arquitectónicas impactan tu rendimiento de automatización, revisa nuestro análisis profundo sobre Cloud Phone vs Emuladores Tradicionales.

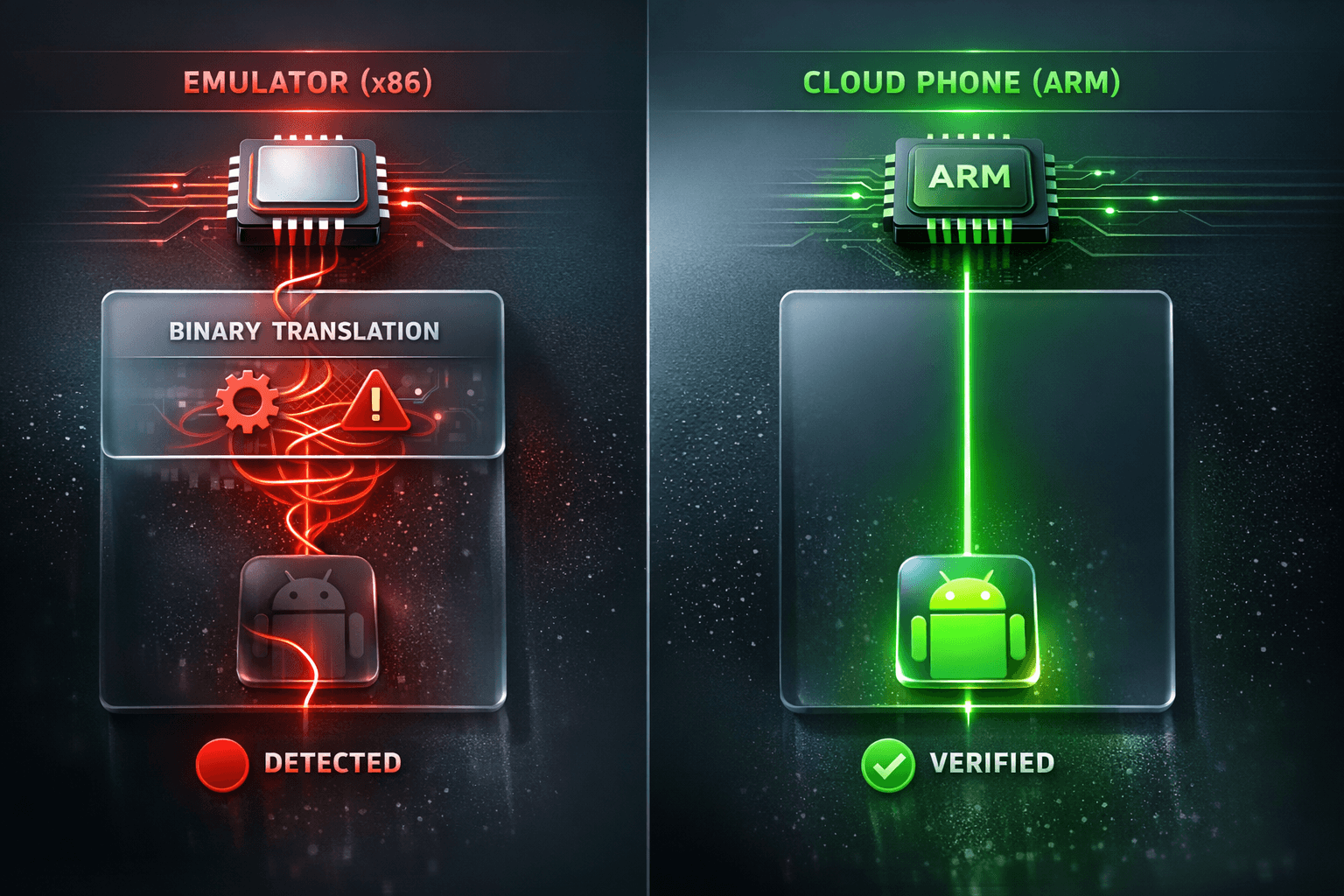

Emulador Android vs Nube de Dispositivos Reales: La Guerra de Arquitecturas

La diferencia fundamental entre un emulador y un teléfono en la nube no es el software, es la arquitectura.

Los Emuladores Android son programas de software que traducen instrucciones de Android (ARM) para ejecutarse en tu PC (x86). Este proceso de traducción deja huellas digitales masivas.

Los Teléfonos en la Nube (como XCloudPhone) son placas base (mainboards) Android físicas alojadas en un rack de servidores. No hay traducción; es hardware puro.

Comparación: Emulador Estándar vs Cloud Phone Bare Metal

XCloudPhone utiliza una flota de placas base móviles genuinas (predominantemente Samsung Galaxy S8, Note 8, Note 9 y S10) montadas en servidores rack industriales. Para asegurar operatividad 24/7 y eliminar riesgos de incendio, hemos retirado físicamente las baterías y pantallas de estos dispositivos, suministrando energía directamente a las placas base.

| Característica | Emulador Android Estándar | Cloud Phone Bare Metal |

|---|---|---|

| Arquitectura | x86 (PC) con Traducción Binaria | ARM Nativa (Chipset Real) |

| Identidad del Sistema | Máquina Virtual (VM) | Placa Base Física |

| Forma de Hardware | Código de Software | Rack de Servidor sin Batería |

| Play Integrity | Falla o pasa solo BASIC | PasaDEVICE_INTEGRITY |

| IDs de Hardware | Generados/Falsificados (Genéricos) | IDs de Fábrica Genuinos |

| Datos del Sensor | Simulados (Matemáticos) | Reales (Ruido Físico) |

| Riesgo de Ban | Alto (Detectado como Emulador) | Mínimo (Detectado como Teléfono) |

| Mejor Para | Pruebas Casuales / Desarrollo | Automatización de Alto Valor |

Por qué el Bare Metal "Dispositivo Real" es el Anti-Detect Definitivo

La arquitectura Bare Metal ofrece cuatro ventajas de seguridad específicas y compuestas que las herramientas anti-detect de software nunca pueden replicar. Cada ventaja aborda un mecanismo de detección específico.

1. Arquitectura ARM Nativa (Sin Huellas de Traducción)

Esta es la diferencia técnica más fundamental.

Por qué fallan los Emuladores:

Los emuladores corren en procesadores Intel o AMD, que usan el conjunto de instrucciones x86_64. Las apps de Android se compilan para procesadores ARM, que usan un conjunto de instrucciones diferente. Para cerrar esta brecha, los emuladores usan un "Traductor Binario" (como Intel Houdini o libndk_translation).

Esta capa de traducción deja artefactos detectables:

- La presencia de archivos

libhoudini.soolibndk_translation.soen el directorio de librerías del sistema. - Patrones específicos de syscall que difieren de la ejecución nativa de ARM.

- Anomalías de rendimiento que el análisis de comportamiento puede marcar.

Los sistemas anti-cheat de los principales editores de juegos escanean activamente estas librerías. Encontrarlas resulta en una bandera instantánea de "Emulador Detectado".

La Ventaja de XCloudPhone: Los dispositivos XCloudPhone corren en chipsets ARM nativos (Qualcomm Snapdragon / MediaTek Dimensity). El código ARM se ejecuta directamente en el procesador. No hay capa de traducción. No hay archivos de librería de traducción. Para la aplicación, los patrones de ejecución de código son idénticos a cualquier teléfono Samsung Galaxy o Xiaomi comercial.

2. Identificadores de Hardware Genuinos (Más allá de la Falsificación)

Cada dispositivo Android tiene un conjunto único de identificadores de hardware asignados durante la fabricación.

Por qué la Falsificación es Atrapada: Herramientas de software como módulos Magisk o Xposed pueden cambiar los valores devueltos por las llamadas API de Android para IMEI, Número de Serie y Android ID. Sin embargo, la detección ha evolucionado:

- Verificaciones de Referencia Cruzada: Las apps comparan tu modelo de dispositivo reportado (ej. "Samsung Galaxy S24") contra una base de datos de configuraciones válidas conocidas. Si tu "S24" reporta una CPU Intel o un patrón IMEI imposible, eres marcado.

- Detección Goldfish: El nombre en clave predeterminado del kernel del Emulador de Android es "Goldfish". Incluso con modificaciones, huellas sutiles de Goldfish permanecen en los identificadores del kernel y propiedades del sistema. Los scripts de detección buscan específicamente estos patrones.

- Validación de Checksum: Algunos sistemas validan la integridad de la partición del sistema para asegurar que las huellas del dispositivo no han sido manipuladas.

La Ventaja de XCloudPhone: Nuestros dispositivos poseen Números de Serie, IMEIs y direcciones MAC genuinos y asignados de fábrica. Estos identificadores están grabados en el hardware y coinciden perfectamente con el perfil del dispositivo. Una consulta de información del dispositivo devuelve datos que son consistentes, válidos e indistinguibles de un teléfono nuevo.

3. Entropía Física Natural (La Ventaja de la Imperfección)

El hardware real es bellamente imperfecto. Esta imperfección es ahora una característica de seguridad.

Por qué falla la Simulación: Los emuladores simulan sensores, pero lo hacen matemáticamente. Esto crea patrones detectables:

- Batería Estática: Las baterías de emulador a menudo reportan 100% de carga y nunca cambian.

- Sensores de Valor Cero: Acelerómetros y giroscopios en emuladores devuelven valores perfectos de

0.0cuando están en reposo. Los sensores reales tienen "ruido" microscópico o jitter. - Temperatura Constante: Los dispositivos reales se calientan bajo carga. Los emuladores reportan una temperatura de CPU constante.

Los sistemas de IA conductual ahora escanean activamente estos datos "demasiado perfectos". Una cuenta que inicia sesión desde un dispositivo que nunca pierde carga de batería y tiene sensores perfectamente inmóviles es marcada inmediatamente como no humana.

La Ventaja de XCloudPhone: Nuestros dispositivos son dispositivos físicos reales. Experimentan estrangulamiento térmico bajo carga pesada de GPU. Las baterías (simuladas a nivel sistema) se descargan durante sesiones de 24 horas. Los sensores exhiben fluctuaciones microscópicas naturales. Este "ruido" es la huella de la realidad, y no se puede falsificar.

4. Cumplimiento de Play Integrity API (El Nuevo Guardián)

La Play Integrity API de Google (sucesor de SafetyNet) es la capa de detección más formidable introducida en los últimos años.

Cómo funciona Play Integrity: La API devuelve tres veredictos:

MEETS_BASIC_INTEGRITY: El dispositivo no está rooteado y ha pasado comprobaciones básicas.MEETS_DEVICE_INTEGRITY: El dispositivo es un dispositivo Android genuino y certificado.MEETS_STRONG_INTEGRITY: El dispositivo tiene un almacén de claves respaldado por hardware y ha pasado las comprobaciones más estrictas (ej. dispositivos Pixel).

El Desafío del Emulador:

La mayoría de los emuladores no pueden pasar confiablemente ni siquiera MEETS_BASIC_INTEGRITY. Pasar MEETS_DEVICE_INTEGRITY es casi imposible para un emulador porque requiere atestación criptográfica respaldada por hardware de que el software está corriendo en un chipset genuino y certificado.

La Ventaja de XCloudPhone:

Los dispositivos XCloudPhone pasan MEETS_DEVICE_INTEGRITY nativamente. Este nivel de integridad es suficiente para el 95% de las aplicaciones, incluyendo apps bancarias, Google Pay y la mayoría de los juegos. Porque nuestros dispositivos contienen chipsets ARM genuinos con certificaciones válidas de Google, el apretón de manos criptográfico tiene éxito sin manipulación.

Casos de Uso que Requieren Anti-Detect a Nivel de Hardware

Las actividades de automatización de alto riesgo en 2024-2026 requieren protección a nivel de hardware porque las plataformas han pasado del rastreo de IP a la huella digital de comportamiento y hardware. Entender sus mecanismos de detección específicos te ayuda a elegir la estrategia de protección correcta.

Juegos MMO (Night Crows, MIR4, Lineage W)

Los MMOs coreanos son notorios por sus políticas estrictas de "Tolerancia Cero" contra emuladores. Publicadores como Netmarble, WeMade y NCSOFT han invertido fuertemente en sistemas anti-cheat del lado del cliente.

Cómo detectan Emuladores:

- Escaneo de Procesos de Máquina Virtual: El cliente del juego escanea procesos en ejecución buscando VMware Tools, VirtualBox Guest Additions o servicios QEMU.

- Detección de Librerías x86: Buscan en el directorio

/system/liblibrerías de traducción Intel Houdini (libhoudini.so). Encontrar estas librerías confirma el uso de emulador. - Verificación de String de Renderizador OpenGL: Los emuladores a menudo reportan nombres de GPU genéricos como "Android Emulator" o "SwiftShader" en lugar de modelos de GPU reales (Adreno, Mali).

La Consecuencia: Iniciar sesión desde un emulador detectado provoca un error de "Entorno Anormal". Los infractores persistentes reciben suspensión permanente de cuenta sin proceso de apelación.

Historia de Jugador Real: Un jugador con 6 meses de progreso en Night Crows perdió toda su cuenta después de que una actualización del juego añadiera nueva detección de emuladores. Su emulador, que funcionó durante meses, fue repentinamente puesto en la lista negra.

Solución XCloudPhone: Nuestro entorno bare metal no tiene sobrecarga de VM, ni librerías de traducción, y reporta hardware GPU genuino (ej. Adreno 650). Para el juego, luce idéntico a un dispositivo Xiaomi o Samsung de gama alta.

Automatización de Redes Sociales (TikTok, Instagram, Facebook)

Las plataformas de redes sociales han evolucionado más allá de los bloqueos de IP simples. Ahora emplean identificación sofisticada a nivel de dispositivo y análisis de comportamiento.

Tecnología de "Device Ban" de TikTok:

- Lista Negra de IMEI/Android ID: Cuando TikTok detecta comportamiento de spam o bot, pone en lista negra el IMEI y Android ID del dispositivo, no solo la cuenta. Cualquier cuenta nueva creada en ese dispositivo es inmediatamente shadowbanned (0 vistas, 0 alcance).

- Detección de Restablecimiento de Fábrica: TikTok rastrea si un ID de dispositivo ha sido restablecido. Los restablecimientos frecuentes son una señal de spam.

- Huella de Comportamiento: Analizan patrones táctiles. La automatización macro produce clics lineales y perfectamente cronometrados. El toque humano tiene un "jitter" natural: ligeras variaciones en tiempo y posición.

Sistema de Puntuación de Confianza de Instagram:

- Historial del Dispositivo: Instagram rastrea cuántas cuentas se han creado en un dispositivo específico. Más de 3 cuentas reducen significativamente la puntuación de confianza.

- Velocidad de Inicio de Sesión: Cambiar rápidamente entre cuentas en el mismo dispositivo activa desafíos de seguridad (captchas, verificación telefónica).

La Consecuencia: Las cuentas con shadowban pueden publicar contenido, pero no llega a nadie. Para negocios que dependen del marketing en redes sociales, esto es catastrófico.

Solución XCloudPhone: Cada instancia de XCloudPhone proporciona un IMEI y Android ID completamente nuevos y limpios. No hay historial de dispositivo. Combinado con nuestra simulación táctil capacitiva (jitter similar al humano), tus cuentas mantienen puntuaciones de confianza máximas. Para estrategias más avanzadas sobre cómo proteger tu granja, mira nuestra guía sobre Cómo Prevenir Baneos de Dispositivo.

Farming de Airdrop de Criptomonedas (Galxe, Layer3, Zealy)

Las plataformas de airdrop Web3 se han vuelto cada vez más sofisticadas en la detección de "ataques Sybil", donde una persona finge ser muchas.

Capas de Detección Usadas por Plataformas de Airdrop:

- Huella del Navegador: Huella de Canvas, renderizador WebGL y fuentes instaladas.

- Clustering de Billeteras: Analizar patrones de transacciones on-chain entre billeteras.

- Integridad de App Móvil: Para tareas basadas en apps (como descargar una dApp), ahora requieren pasar la Play Integrity API.

El Dilema del Farmer: Muchos airdrops de alto valor requieren completar tareas en una app móvil. Los emuladores fallan Play Integrity, haciéndote inelegible para estas recompensas.

Solución XCloudPhone: Debido a que XCloudPhone pasa MEETS_DEVICE_INTEGRITY, puedes completar tareas de airdrop basadas en apps que son imposibles para usuarios de emuladores. Esto abre el acceso a recompensas potencialmente de miles de dólares que otros no pueden reclamar.

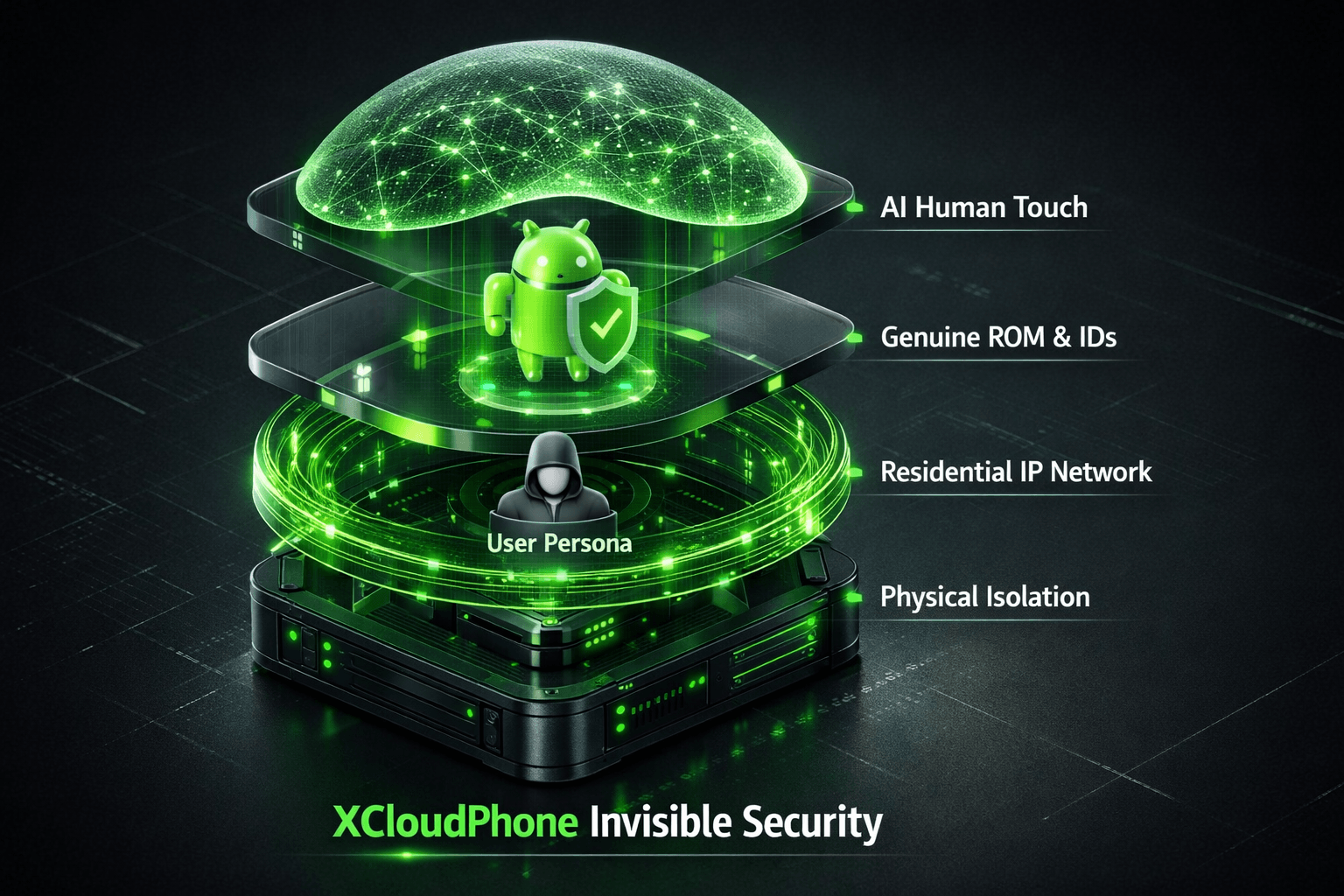

Cómo XCloudPhone Implementa Seguridad "Invisible"

Hemos diseñado XCloudPhone para ser invisible a los sistemas de detección a través de un enfoque de defensa en profundidad de múltiples capas que aísla cada identificador de hardware y red. Cada capa refuerza a las otras.

1. Infraestructura de Red Privada Dedicada

La configuración de red a menudo se pasa por alto, pero es un vector de detección crítico.

El Riesgo de IP Compartida: Muchos proveedores de teléfonos en la nube enrutan a todos los usuarios a través de IPs de centro de datos compartidas. Los sistemas de detección marcan estas IPs como rangos "VPN/Datacenter".

Nuestra Solución:

- IPs Residenciales Genuinas: XCloudPhone utiliza infraestructura de red residencial real. Aunque múltiples dispositivos pueden compartir una línea para optimizar costos, estas siguen siendo rutas residenciales que evitan las listas negras de centros de datos.

- Integración de Proxy en Panel: Los usuarios pueden configurar proxies personalizados (SOCKS5/HTTP) directamente desde el panel de XCloudPhone. Esto permite aislamiento total de IP por instancia de dispositivo cuando se requiere para farming de cuentas de alto valor.

- Fake GPS a Nivel de Hardware: A diferencia de las apps de falsificación de ubicación basadas en software, XCloudPhone soporta Fake GPS integrado a nivel de hardware. Esto asegura el cumplimiento con comprobaciones estrictas de geolocalización de apps como TikTok, banca o servicios de entrega.

- Protección contra Fugas de DNS: Todas las consultas DNS se enrutan a través de nuestros resolvedores privados, no públicos que pueden revelar tu ubicación real.

2. Tecnología de Aislamiento Físico

La virtualización es una medida de ahorro de costos para muchos proveedores de nube. También es un riesgo de seguridad.

El Riesgo de Virtualización: Algunos proveedores ejecutan múltiples teléfonos en la nube "virtuales" en un solo servidor físico. La detección sofisticada puede identificar firmas de hardware compartidas.

Cómo Resolvemos Esto:

- Aislamiento Eléctrico: Cada unidad de teléfono en la nube es una placa base dedicada y físicamente separada en nuestro rack de servidores. Al eliminar componentes inestables (baterías de litio), logramos un tiempo de actividad de grado industrial del 99.9%.

- Sin Memoria Compartida: La fuga de datos entre instancias es físicamente imposible porque no hay capa de cómputo compartida.

- Entorno de Arranque Único: Cada dispositivo arranca con su propia imagen ROM única, número de serie e IMEI.

3. Simulación Táctil Humana con IA

El comportamiento es la nueva huella digital. Incluso con hardware perfecto, las acciones robóticas activan baneos.

Por qué fallan los Macros Lineales: Las herramientas de automatización tradicionales hacen clic en coordenadas exactas con precisión de milisegundos. Esto es una señal delatora.

El Enfoque de XCloudPhone (Planes Enterprise):

- Tiempos No Lineales: Nuestro motor de automatización añade retrasos variables (variación aleatoria de 50-300ms) entre acciones.

- Inyección de Jitter Táctil: Los toques simulados incluyen una ligera deriva posicional, imitando el movimiento del dedo humano.

- Aleatorización de Scroll: Las velocidades y distancias de desplazamiento son aleatorias dentro de parámetros humanamente realistas.

4. Actualizaciones de Seguridad Continuas

La detección es una carrera armamentista. Nuevas comprobaciones surgen constantemente.

Nuestro Compromiso:

- Auditorías de Seguridad Mensuales: Nuestro equipo de seguridad monitorea nuevos métodos de detección divulgados por foros anti-cheat y documentos de investigación.

- Actualizaciones de Sistema OTA: Empujamos parches a nivel de sistema a todos los dispositivos sin requerir acción del usuario.

- Bucle de Retroalimentación de la Comunidad: Nuestra comunidad de Discord reporta problemas de detección en tiempo real, permitiendo una respuesta rápida.

Cómo Empezar con Anti-Detect a Nivel de Hardware

Comenzar con anti-detect a nivel de hardware implica seleccionar las especificaciones de dispositivo correctas para tu caso de uso y configurar tu entorno para máximo aislamiento. Aquí tienes una guía de incorporación completa.

Paso 1: Define tu Caso de Uso y Requisitos

Diferentes casos de uso tienen diferentes demandas de hardware.

| Caso de Uso | Prioridad | Especificación Recomendada |

|---|---|---|

| Juegos MMO (Farming AFK) | Rendimiento GPU | 4GB+ RAM, Snapdragon serie 6+ |

| Multicuentas Redes Sociales | Estabilidad y Alm. | 3GB+ RAM, 64GB Almacenamiento |

| Farming Airdrop Cripto | Compatibilidad App | Android 12+, Servicios Google Completos |

| Pruebas de Apps / Desarrollo | Flexibilidad | Opción Acceso Root, ADB Habilitado |

Paso 2: Selecciona tu Plan XCloudPhone

Ofrecemos precios flexibles para igualar tu escala.

- Pago Por Uso (Por Hora): Perfecto para pruebas o ráfagas cortas de actividad. Paga solo por las horas que usas.

- Suscripción Mensual: Mejor valor para tareas de automatización 24/7 como juegos AFK o presencia persistente en redes sociales.

- Enterprise Personalizado: Para operaciones que ejecutan 50+ dispositivos, ofrecemos descuentos por volumen y gestión de cuenta dedicada.

Paso 3: Lanza tu Primera Instancia de Cloud Phone

Una vez que has seleccionado un plan:

- Inicia sesión en el Panel de XCloudPhone.

- Haz clic en "Create New Device" (Crear Nuevo Dispositivo).

- Selecciona tu modelo de dispositivo y versión de Android.

- Tu dispositivo arranca en 60 segundos a un entorno Android fresco y restablecido de fábrica.

Paso 4: Configuración Inicial

Configuración de Cuenta de Google:

- Crea una nueva cuenta de Google para cada instancia de teléfono en la nube.

- No uses tu Gmail personal. Mantén las cuentas de automatización separadas.

- Usa una contraseña única y segura para cada cuenta.

Instalación de Apps:

- Abre Google Play Store y descarga tus aplicaciones objetivo.

- Para juegos que requieren descargas grandes (3GB+), usa nuestra función "Download Manager" para poner en cola las descargas y evitar tiempos de espera de sesión.

Pro Tip: Para puntuaciones de confianza altas, "calienta" el dispositivo. Antes de automatizar, usa el teléfono manualmente durante 1-2 días: navega por YouTube, revisa el clima. Esto establece un patrón de uso natural.

Paso 5: Configurar Automatización (Opcional)

Para Automatización Básica:

- Usa el Macro Recorder integrado de XCloudPhone. Graba una secuencia de toques y deslizamientos, luego configúrala para repetir.

Para Automatización Visual (Avanzada y No-Code):

- Usa nuestro Visual Automation Builder. Cuenta con una interfaz basada en nodos inspirada en herramientas como n8n o Make, permitiéndote construir lógica compleja sin escribir código.

- Flujos Impulsados por IA: Simplemente describe lo que quieres (ej., "Abre TikTok, desplázate cada 5 segundos y da like a videos con #foryou"), y nuestra IA generará los nodos de automatización por ti.

Para Automatización Nivel Desarrollador:

- Habilita ADB (Android Debug Bridge) en la configuración de tu dispositivo.

- Conéctate vía ADB desde tu máquina local usando la IP y puerto proporcionados.

- Usa herramientas de scripting como AutoControl, Scrcpy, o scripts personalizados de Python.

Paso 6: Monitorear y Mantener

- Revisa el Panel diariamente para ver la salud del dispositivo (almacenamiento, uso de RAM).

- Limpia periódicamente la caché de las apps para prevenir saturación de almacenamiento.

- Rota las tareas si notas alguna restricción de cuenta.

FAQ: Mitos del Anti-Detect Desmentidos

Conclusión

El juego del "Gato y el Ratón" entre falsificadores de software y algoritmos de detección ha terminado. El Hardware es la frontera final.

En 2026, con la adopción generalizada de Google Play Integrity API e IA Conductual, los emuladores de software son estructuralmente incapaces de proporcionar seguridad a largo plazo para cuentas de alto valor.

Deja de arriesgar tus personajes de nivel 80 o tus cuentas comerciales verificadas en máscaras de software frágiles. Actualízate a la seguridad de infraestructura física.

Experimenta la diferencia de la Nube de Dispositivos Reales.

Artículos Relacionados:

- Comparación Estratégica: Cloud Phone vs Emuladores Tradicionales: ¿Cuál es mejor para la Automatización Móvil?

- Fundamentos: ¿Qué es un Cloud Phone? Decodificando la Infraestructura de Nube de Dispositivos Reales

- Seguridad Avanzada: Tácticas Avanzadas para Prevenir Baneos de Dispositivo para Gestión de Cuentas Masivas