揭秘 2026 年為何只有 Bare Metal 雲手機能安全通過 Play Integrity 檢測。

Anti-detect 技術 允許用戶偽裝他們的數位指紋 (digital fingerprint)——包括設備型號、IP 地址和硬體標識符——從而在管理多個帳號時不會觸發平台的封號 (ban) 機制。

簡而言之,隨著檢測算法進化到可以深入掃描物理硬體層 (Play Integrity API),基於軟體的模擬器修改工具已逐漸過時。Bare Metal 雲手機是目前唯一能長期應對安全檢測的方案。其真機雲架構通過執行原生 ARM 代碼並提供真實的硬體標識符,而軟體模擬器在結構上永遠無法完美複製這一點。

在這份指南中,你將了解到:

- 檢測機制的工作原理 - 為什麼模擬器在硬體層會失敗。

- 為什麼 Bare Metal “無形” - 原生 ARM 架構的技术優勢。

- 實際應用與安全性 - MMO 遊戲、社群媒體和加密貨幣擼毛的最佳實踐。

- 使用 XCloudPhone 擴展規模 - 如何以極低的封號風險管理 100+ 個帳號。

什麼是 Anti-Detect 技術?(不限於瀏覽器)

Anti-detect 技術就像一個「數位面具」,允許單個用戶在網站或應用面前表現為多個截然不同的、互不相關的訪問者。可以把它看作是為你管理的每一個在線角色創建獨立的「身份」。

從歷史上看,這項技術經歷了四個不同的階段,每一代都是為了應對日益複雜的平台檢測:

第一代:網絡層時代 (2010-2015)

最早期的 anti-detect 形式只是簡單的 IP 偽裝。

- 技術: 代理 (Proxy) 和 VPN。

- 工作原理: 你的流量通過不同的伺服器轉發,以此隱藏真實的 IP 地址。

- 失敗原因: 平台學會了關聯 IP 之外的其他信號——Cookie、瀏覽器指紋和登錄行為。

第二代:軟體層時代 (2015-2018)

由於單純的 IP 已經不夠用了,重點轉向了偽裝軟體標識符。

- 技術: User-Agent 切換器、Fake GPS 應用。

- 工作原理: 這些工具在瀏覽器版本、操作系統和地理位置上欺騙網站。

- 失敗原因: JavaScript 可以查詢更深層的瀏覽器屬性(屏幕分辨率、時區、已安裝的插件),而簡單的切換器無法做到持續且一致地偽装。

第三代:瀏覽器指紋時代 (2018-2023)

指紋瀏覽器 (Anti-detect browsers) 成為網頁自動化的黃金標準。

- 技術: Multilogin, GoLogin, Dolphin Anty。

- 工作原理: 每個瀏覽器配置文件生成唯一的 "Canvas Fingerprint"——一種基於瀏覽器如何渲染圖形的哈希值。結合隔離的 Cookie 和存儲,每個 Profile 看起來都像一個完全不同的用戶。

- 失敗原因(移動端): 這項技術在網頁瀏覽器上表現出色。然而,移動端應用 (Android/iOS) 會完全繞過瀏覽器,它們可以直接查詢操作系統和硬體,訪問瀏覽器無法偽裝的数据。

第三代:真機時代 (2024-現在)

應對硬體級檢測的唯一方法是硬體級的對策。

- 技術: 真機雲手機 (如 XCloudPhone)。

- 工作原理: 不同於模擬硬體指標,你使用的是真實的物理設備。這是 Bare Metal Mobile Cloud (裸機移動雲) 模型,操作系統直接在真實芯片上運行,消除了可檢測的虛擬化層。

- 成功原因: 如果硬體本身是真的,平台就無法檢測到「偽造硬體」。系統掃描不到任何結構性的異常。

核心洞察:軟體只能掩蓋軟體。硬體則需要硬體來對抗。

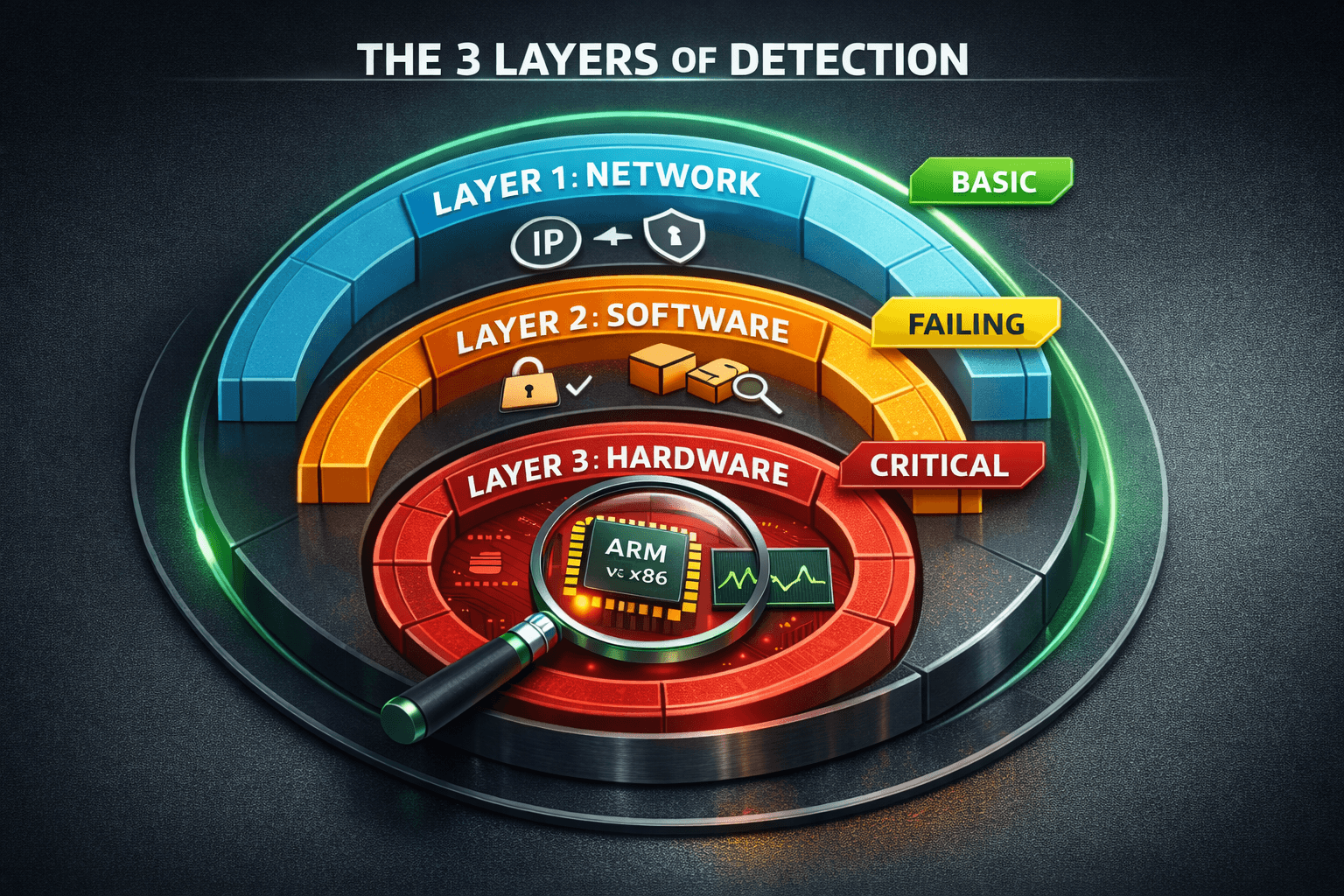

檢測的 3 個層面:為什麼軟體偽裝已過時

要理解為什麼你的模擬器帳號總是被封號,你必須理解 Google, TikTok 和 WeMade 等公司使用的三個層面檢測。

第一層:網絡層(基礎)

這是「外牆」。平台檢查你的 IP 地址、DNS 洩漏和 WebRTC。

- 檢測方法: 檢查 10 個帳號是否共享同一個 IP,或者該 IP 是否屬於已知的機房 (datacenter)。

- 舊方案: 使用代理/VPN。

- 現狀: 可用。代理仍然有效,但它們只佔防禦體系的 10%。

第二層:軟體層 (OS 環境)

這層檢查操作系统的完整性。

- 檢測方法: 掃描 「Root」 權限、是否開啟 USB 調試,或是否存在

com.bluestacks.app等特定安裝包。 - 舊方案: 隱藏 Root (Magisk/KernelSU) 或「硬核」模擬器定制版。

- 現狀: 逐漸失效。Android 13+ 和 Google Play Services 現在會深度掃描系統分區。

第三層:硬體層 (2026 年標準)

這是「核心」。應用直接查詢設備的物理組件。

- 檢測方法:

- CPU 架構: 是原生 ARM (真機) 還是經過翻譯的 x86 (模擬器)?

- Play Integrity API: 設備能否通過

MEETS_DEVICE_INTEGRITY校驗? - 傳感器抖動 (Sensor Jitter): 加速計和陀螺儀是否顯示自然噪聲,還是只有完美的「0」值?

- 舊方案: 無。軟體無法在物理上變成硬體。

- 現狀: 至關重要。這是目前 90% 封號發生的人生。

如果你正在使用模擬器,每次登錄時你可能在第三層就已經失敗了。要了解這些架構差異如何影響你的自動化效率,請查看我們關於雲手機 vs 傳統模擬器的深度對比。

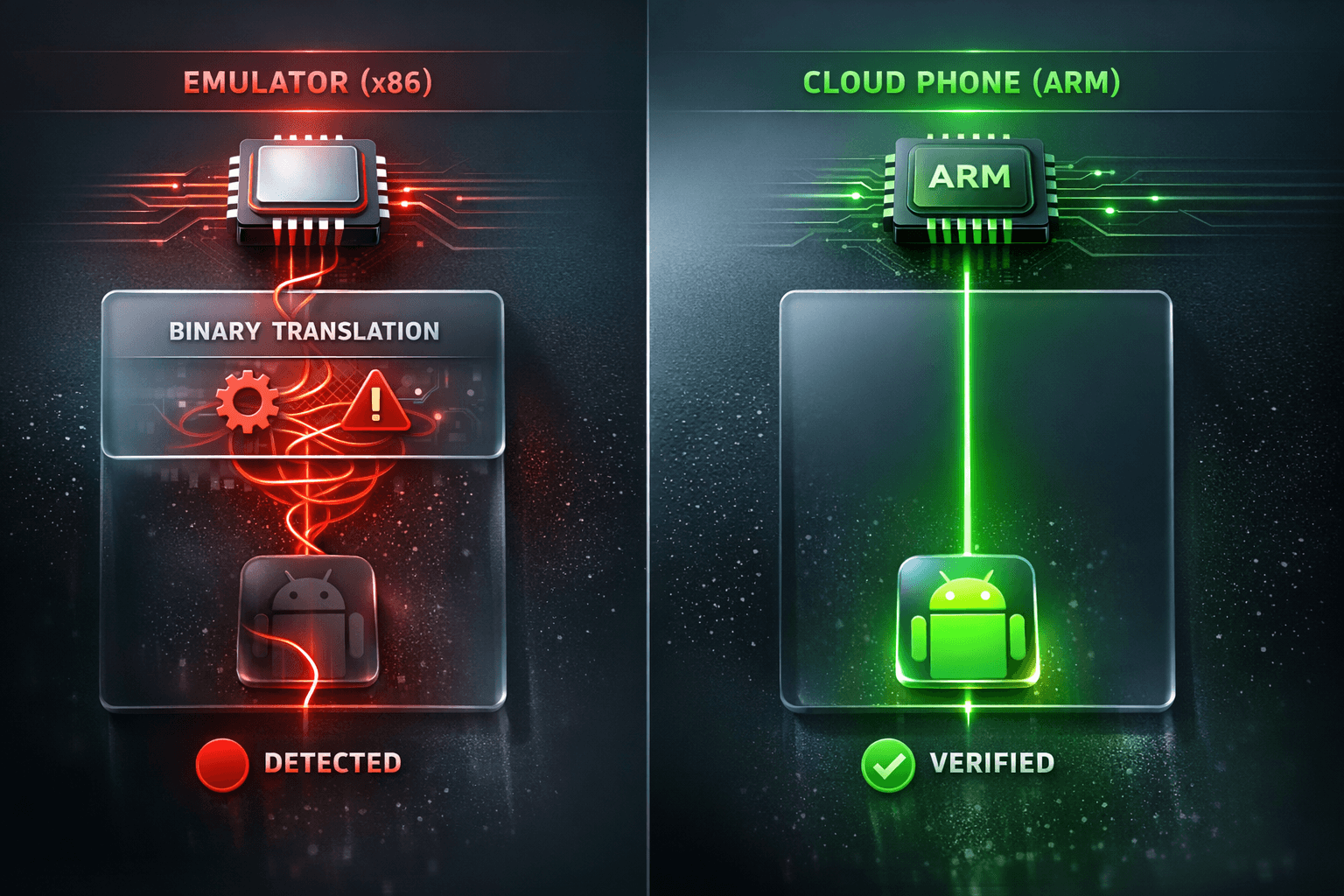

安卓模擬器 vs 真機雲:架構之戰

模擬器和雲手機之間的根本區別不在於軟體,而在于架構。

安卓模擬器 是在你的 PC (x86) 上通過翻譯安卓 (ARM) 指令來運行的軟體程序。這種翻譯過程會留下巨大的數位腳印。

雲手機 (如 XCloudPhone) 是託管在機房機架上的真實安卓主板。沒有翻譯過程,它是純粹的硬體。

對比:標準模擬器 vs Bare Metal 雲手機

XCloudPhone 使用了一系列真實手機主板(主要是 Samsung Galaxy S8, Note 8, Note 9 和 S10)安裝在工業級機架伺服器上。為了確保 24/7 全天候運行並消除火災隱患,我們物理上拆除了這些設備的電池和螢幕,直接向主板供電。

| 功能 | 標準安卓模擬器 | Bare Metal 雲手機 |

|---|---|---|

| 架構 | x86 (PC) 配合二進制翻譯 | 原生 ARM (真機芯片) |

| 系統身份 | 虛擬機 (VM) | 物理主板 |

| 硬體形態 | 軟體代碼 | 無電池機架伺服器 |

| Play Integrity | 失敗或僅通過 BASIC 級別 | 通過DEVICE_INTEGRITY |

| 硬體 ID | 生成/偽裝 (通用型) | 真實的出廠 ID |

| 傳感器數據 | 模擬 (數學計算) | 真實 (物理噪聲) |

| 封號風險 | 高 (被識別為模擬器) | 極低 (被識別為手機) |

| 最佳用途 | 普通測試 / 开发 | 高價值自動化腳本 |

為什麼 Bare Metal “真機”是 Anti-Detect 的巔峰之作

Bare Metal 架構提供了四項軟體 anti-detect 工具永遠無法複製的特定且複合的安全優勢。每項優勢都針對一個特定的檢測機制。

1. 原生 ARM 架構(無翻譯痕跡)

這是最基礎的技术差異。

為什麼模擬器會失敗:

模擬器運行在 Intel 或 AMD 處理器上,使用 x86_64 指令集。而安卓應用是為 ARM 處理器編譯的。為了橋接這一差異,模擬器使用「二進制翻譯器」 (Binary Translator),如 Intel Houdini 或 libndk_translation。

這種翻譯層會留下可檢測的痕跡:

- 系統庫目錄中存在

libhoudini.so或libndk_translation.so文件。 - 特定的 Syscall 模式,不同於原生 ARM 的執行。

- 行為分析可以捕捉到的性能異常。

大型遊戲發行商的 Anti-cheat 系統會主動掃描這些庫。一旦發現,就會立即標記為「檢測到模擬器」。

XCloudPhone 的優勢: XCloudPhone 設備運行在原生 ARM 芯片組(Qualcomm Snapdragon / MediaTek Dimensity)上。ARM 代碼在處理器上直接執行。沒有翻譯層,沒有翻譯庫文件。對於應用程序來說,其代碼執行模式與任何零售版 Samsung Galaxy 或小米手機完全一致。

2. 真實的硬體標識符(超越偽裝)

每個安卓設備在製造過程中都會分配一組唯一的硬體標識符。

為什麼偽裝會被識破: Magisk 或 Xposed 等軟體工具可以修改安卓 API 返回的 IMEI、序列號和 Android ID 及其數值。然而,檢測技術已經進化:

- 交叉引用檢查 (Cross-Reference Checks): 應用會將你上報的硬體型號(例如 "Samsung Galaxy S24")與已知的有效配置數據庫進行比對。如果你的 "S24" 上報的是 Intel CPU 或不可能的 IMEI 格式,你就會被標記。

- Goldfish 檢測: 安卓模擬器的默認內核代號為 "Goldfish"。即使經過修改,在內核標識符和系統屬性中仍能發現細微的 Goldfish 指紋。檢測短片會專門尋找這些模式。

- 校驗和驗證 (Checksum Validation): 一些系統通過檢查系統分區完整性來驗證設備指紋是否被篡改。

XCloudPhone 的優勢: 我們的設備擁有出廠分配的真實序號、IMEI 和 MAC 地址。這些標識符燒錄在硬體中,與設備 Profile 完美匹配。查詢設備信息返回的数据是一致、有效且與全新消費級手機無異的。

3. 自然的物理熵(不完美的優勢)

真實的硬體擁有微妙的不完美。這種不完美現在成了一項安全特性。

為什麼模擬失敗: 模擬器模擬傳感器,但它們通過數學方式來實現。這會產生可檢測的規律:

- 靜態電池: 模擬器的電池通常報告 100% 電量且永遠不變。

- 零值傳感器: 模擬器中的加速計和陀螺儀在靜止時返回完美的

0.0值。真實傳感器則會有微小的「噪聲」或抖動。 - 恆定溫度: 真實設備在負載下會發熱。模擬器則報告恆定的 CPU 溫度。

行為 AI 系統現在會主動掃描這些「太完美」的數據。一個從不掉電且傳感器完全靜止的設備登錄帳號,會立即被標記為非人類。

XCloudPhone 的優勢: 我們的設備是真實的物理設備。它們在 GPU 高負荷下會經歷熱節流 (thermal throttling)。電池在 24 小時的離線掛機中會正常消耗。傳感器展現出自然的微觀波動。這種「噪聲」就是現實的指紋,它無法被偽造。

4. 符合 Play Integrity API(新守門員)

Google 的 Play Integrity API (SafetyNet 的繼任者) 是近年來引入的最強大的檢測層。

Play Integrity 如何工作: 該 API 返回三個判斷結果:

MEETS_BASIC_INTEGRITY: 設備未被 Root 且通過了基礎檢查。MEETS_DEVICE_INTEGRITY: 設備是經過認證的真實安卓設備。MEETS_STRONG_INTEGRITY: 設備擁有硬體背書的密鑰庫且通過了最嚴格的檢查(例如 Pixel 設備)。

模擬器的挑戰:

大多數模擬器甚至連 MEETS_BASIC_INTEGRITY 都無法穩定通過。對於模擬器來說,通過 MEETS_DEVICE_INTEGRITY 幾乎是不可能完成的任务,因為它需要硬體級的加密證明,證明軟體運行在經過認證的真實芯片組上。

XCloudPhone 的優勢:

XCloudPhone 設備原生通過 MEETS_DEVICE_INTEGRITY。這種級別的完整性對於 95% 的應用來說已經足夠,包括銀行應用、Google Pay 和絕大多數遊戲。因為我們的設備包含真實的 ARM 芯片組和有效的 Google 認證,加密握手無需任何干預即可成功。

需要硬體級 Anti-Detect 的實際應用

2024-2026 年的高風險自動化活動需要硬體級保護,因為平台已經越過 IP 追蹤,轉向行為和硬體指紋識別。了解他們的具體檢測機制將幫助你選擇正確的保護策略。

MMO 遊戲掛機 (Night Crows, MIR4, Lineage W)

韓國 MMO 以對模擬器的「零容忍」政策而聞名。Netmarble、WeMade 和 NCSOFT 等發行商在客戶端 anti-cheat 系統上投入了巨資。

他們如何檢測模擬器:

- 虛擬機進程掃描: 遊戲客戶端掃描正在運行的進程,寻找 VMware Tools、VirtualBox Guest Additions 或 QEMU 服務。

- x86 庫檢測: 他們會搜索

/system/lib目錄下的 Intel Houdini 翻譯庫 (libhoudini.so)。發現這些庫即確認正在使用模擬器。 - OpenGL Renderer 字符串檢查: 模擬器通常報告通用的 GPU 名稱,如 "Android Emulator" 或 "SwiftShader",而不是真實的 GPU 型號 (Adreno, Mali)。

封號後果:從檢測到的模擬器登錄會觸發「環境異常」 (Abnormal Environment) 錯誤。多次違規者將被永久封號,且申訴流程極難通過。

真實玩家故事:一名在《Night Crows》中累積了 6 個月進度的玩家,在一次遊戲更新加入新模擬器檢測後失去了整個帳號。他們的模擬器平穩運行了數月,卻在突然之間進入了黑名單。

XCloudPhone 解決方案:我們的 Bare Metal 環境沒有虛擬機開銷,沒有翻譯庫,並上報真實的硬體 GPU(例如 Adreno 650)。對遊戲來說,它看起來就像一台旗艦級的小米或 Samsung 設備。

社群媒體經營 (TikTok, Instagram, Facebook)

社群媒體平台已不僅限於封禁 IP。由於它們現在採用複雜的設備級識別和行為分析。

TikTok 的「封禁設備」技術:

- IMEI/Android ID 黑名單: 當 TikTok 檢測到垃圾信息或機器人行為時,它會黑名單該設備的 IMEI 和 Android ID——而不僅僅是封號。在該設備上創建的任何新帳號都會立即被 Shadowban (0 播放量,0 觸達)。

- 恢復出廠設置檢測: TikTok 會追蹤設備 ID 是否被重置。頻繁重置是一個垃圾信息信號。

- 行為指紋識別: 他們分析觸控模式。自動化腳本產生的點擊軌跡線性、時間精確。人類觸控則總是有自然的「抖動」——在時間和位置上有微小變化。

Instagram 的信任分系統:

- 設備歷史: Instagram 追蹤在特定設備上創建了多少帳號。超過 3 個帳號會顯著降低信任分。

- 登錄頻率 (Login Velocity): 在同一設備上快速切換多個帳號會觸發安全挑戰(驗證碼、手機驗證)。

後果:被 Shadowban 的帳號可以發布內容,但沒人能看到。對於依賴社群媒體營銷的企业來說,這是災難性的。

XCloudPhone 解決方案:每個 XCloudPhone 實例都提供完全全新的、乾淨的 IMEI 和 Android ID。沒有設備歷史記錄。結合我們的電容式觸控模擬 (人類般的抖動),你的帳號能保持最高信任分。要了解更高級的多帳號保護策略,請參閱我們的指南:如何防止設備被封禁。

加密貨幣擼毛 (Galxe, Layer3, Zealy)

Web3 擼毛平台在檢測「女巫攻擊」 (Sybil attacks) 方面變得越來越專業。

擼毛平台使用的檢測層:

- 瀏覽器指紋: Canvas 指紋、WebGL Renderer 和已安裝字體。

- 錢包關聯: 分析錢包之間在鏈上的交易模式。

- 移動端應用完整性: 對於需要下載 App 的任務,他們現在要求必須通過 Play Integrity API。

擼毛黨的兩難:許多高價值空投要求在移動 App 中完成任務。模擬器無法通過 Play Integrity,使你失去領取獎勵的資格。

XCloudPhone 解決方案:由於 XCloudPhone 可以通過 MEETS_DEVICE_INTEGRITY,你可以完成模擬器用戶無法完成的 App 任務。這開啟了獲取數千美元奖励的機會,而其他人只能望洋興嘆。

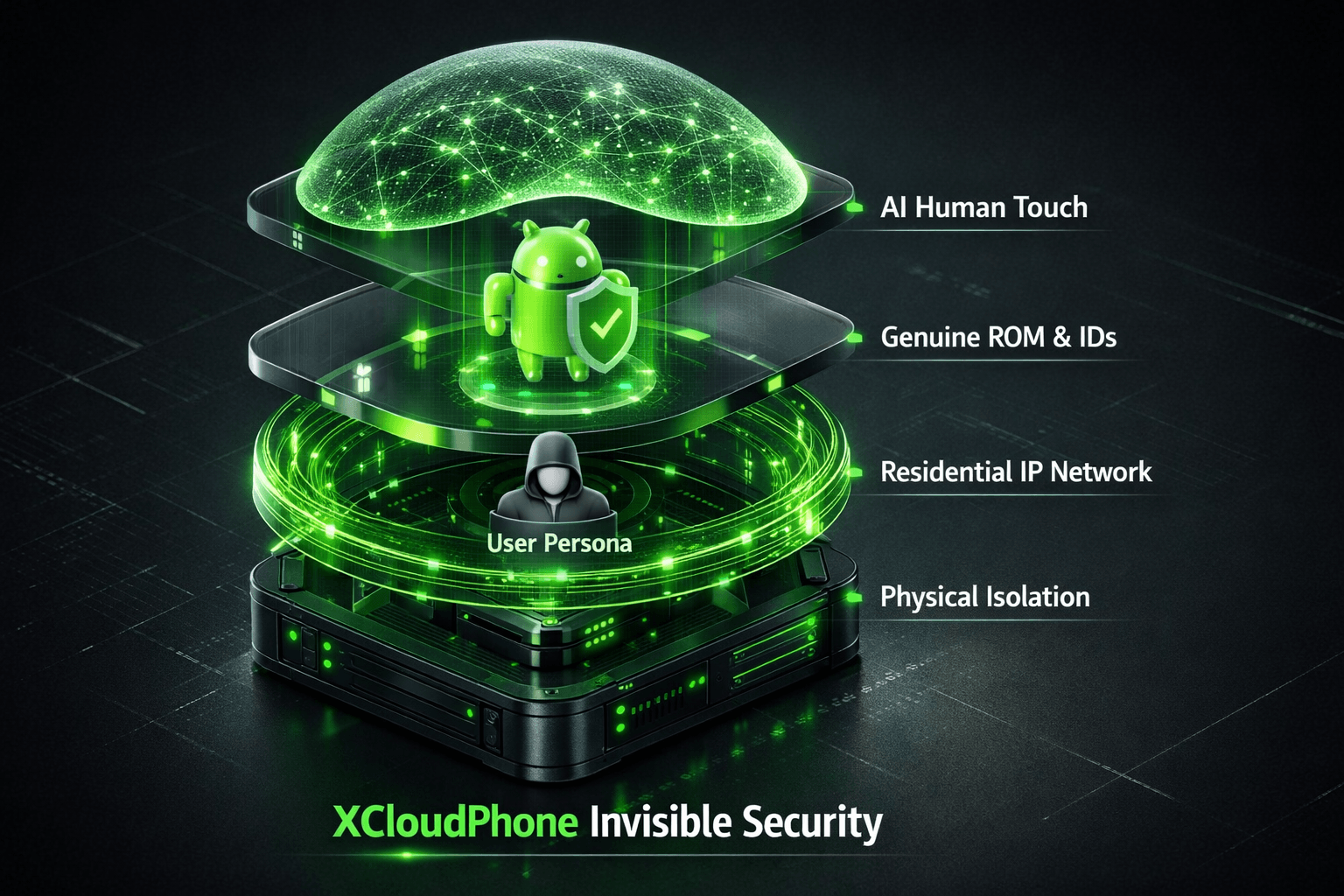

XCloudPhone 如何實現「無形」安全

我們通過多層、深層防禦的方法,將 XCloudPhone 設計為對檢測系統「無形」。每一層都對其他層起到加強作用。

1. 專用私有網絡基礎設施

網絡配置經常被忽視,但它是至關重要的檢測維度。

共享 IP 的風險:許多雲手機提供商將所有用戶路由到共享的機房 IP。檢測系統會將這些 IP 標記為「VPN/DC」範圍。

我們的方案:

- 真實的住宅 IP: XCloudPhone 利用真實的住宅網絡基礎設施。雖然為了優化成本,多個設備可能會共享一條線路,但這些仍是住宅路徑,可以繞過機房黑名單。

- 後台代理集成: 用戶可以直接從 XCloudPhone 控制台配置自定義代理 (SOCKS5/HTTP)。這允許在高價值帳號養號時實現單台設備的完全 IP 隔離。

- 硬體級 Fake GPS: 不同於軟體位置欺騙應用,XCloudPhone 支持在硬體層集成 Fake GPS。這確保了能通過 TikTok、銀行或外送服務等應用的嚴格地理位置檢查。

- DNS 洩漏保護: 所有 DNS 查詢都通過我們的私有解析伺服器路由,而不是公共伺服器。

2. 物理隔離技術

虛擬化 (Virtualization) 是許多雲服務商節省成本的手段。但它也是一種安全風險。

虛擬化風險:一些提供商在單個物理伺服器上運行多個「虛擬」雲手機。複雜的檢測可以識別出共享的硬體特徵。

如何解決:

- 電力隔離: 每個雲手機單元都是我們伺服器機架內獨立、物理分離的主板。通過移除不穩定的組件(鋰電池),我們實現了工業級的 99.9% 在線率。

- 無內存共享: 實例之間物理上不可能發生數據洩漏,因為沒有共享的計算層。

- 唯一的啟動環境: 每個設備都以其唯一的 ROM 鏡像、序列號和 IMEI 啟動。

3. AI 人類觸控模擬 (Human Touch)

行為即指紋。即使擁有完善的硬體,機械化的操作仍會觸發封號。

為什麼線性腳本會失敗:傳統的自動化工具以精確的坐標和毫秒級的精確時間進行點擊。這是一個死穴。

XCloudPhone 的方案 (企業套餐):

- 非線性時間: 我們的自動化引擎在動作之間加入可變延遲 (50-300ms 隨機變化)。

- 觸控抖動注入: 模擬觸控包含細微的位置漂移,模仿人類手指的動作。

- 隨機滾動: 滾動速度和距離在人類真實的參數範圍內隨機化。

4. 持續的安全更新

檢測是一場軍備競賽。新的檢查手段層出不窮。

我們的承諾:

- 每月安全審計: 我們的安全團隊會監控 Anti-cheat 論壇和研究論文中披露的新檢測方法。

- OTA 系統更新: 我們向所有設備推送系統級補丁,無需用戶手動操作。

- 社區反饋環: 我們的 Discord 社區實時報告檢測問題,使我們能夠快速響應。

如何開始使用硬體級 Anti-Detect

從模擬器遷移到雲手機是非常平滑的。以下是詳細的上手指南。

第一步:明確你的應用場景與需求

不同的應用場景對硬體的要求不同。

| 應用場景 | 優先級 | 推薦配置 |

|---|---|---|

| MMO 遊戲 (離線掛機) | GPU 性能 | 4GB+ RAM, Snapdragon 6 系列以上 |

| 社群媒體多帳號運營 | 穩定性與存儲 | 3GB+ RAM, 64GB 存儲 |

| 加密貨幣擼毛黨 | 應用兼容性 | Android 12+, 完整 Google 服務 |

| 應用測試 / 开发 | 靈活性 | 可選 Root 權限, 開啟 ADB |

第二步:選擇你的 XCloudPhone 套餐

我們提供靈活的價格以匹配你的規模。

- 按小時付費: 非常適合測試或短期活動。只為你實際使用的時長付費。

- 月度訂閱: 24/7 自動化任務的最佳性價比選擇,如遊戲掛機或社群媒體經營。

- 企業定制: 對於運行 50 台以上設備的運營,我們提供階梯折扣和專屬帳號管理。

第三步:啟動你的首個雲手機實例

選好套餐後:

- 登錄 XCloudPhone 控制台。

- 點擊 「Create New Device」。

- 選擇你的設備型號和安卓版本。

- 你的設備將在 60 秒內啟動進入全新的、出廠設置狀態的安卓環境。

第四步:初始配置

Google 帳號設置:

- 為每個雲手機實例創建一個新的 Google 帳號.

- 不要使用你的個人 Gmail。將自動化帳號進行物理隔離。

- 為每個帳號使用独特、強效的密碼。

應用安裝:

- 打開 Google Play Store 下載你的目標應用。

- 對於需要大數據下載 (3GB+) 的遊戲,使用我們的 「Download Manager」 功能進行隊列下載,以避免會話超時。

專家建議:為了獲得高信任分,請先「養機」。在開始自動化之前,手動操作手機 1-2 天——瀏覽 YouTube、查看天氣。這能建立起自然的日常使用模式。

第五步:設置自動化 (可選)

基礎自動化:

- 使用 XCloudPhone 內建的宏錄製器 (Macro Recorder)。錄製一組點擊和滑動動作,然後設置為重複運行。

視覺化自動化 (進階 & 無代碼):

- 使用我們的 Visual Automation Builder。它提供受 n8n 或 Make 啟發的視覺化節點界面,允許你在不寫代碼的情況下構建複雜邏輯。

- AI 驅動的工作流: 只需通過文字描述你的需求(例如:「打開 TikTok,每 5 秒滑動一次,並點讚帶有 #foryou 標籤的短片」),我們的 AI 就會為你生成自動化節點。

開發者級自動化:

- 在設備設置中開啟 ADB (Android Debug Bridge)。

- 從你的本地電腦通過提供的 IP 和端口連接 ADB。

- 使用腳本工具如 AutoControl, Scrcpy 或自定義 Python 腳本。

第六步:監控與維護

- 每日檢查控制台,獲取設備健康狀況(存儲空間、RAM 佔用)。

- 定期清理應用快取,防止存儲空間不足。

- 如果發現任何帳號受限,及時輪換任務。

常見問題 (FAQ):揭秘 Anti-Detect 誤區

結論

軟體偽裝工具與檢測算法之間的「貓鼠遊戲」已經結束。硬體是最後的陣地。

在 2026 年,隨著 Google Play Integrity API 和行為 AI 的廣泛採用,軟體模擬器在結構上已無法為高價值帳號提供長期安全保護。

不要讓你 80 級的遊戲角色或經驗證的商業帳號在脆弱的軟體面具下冒險。請升級到物理基礎設施級別的保障。

體驗真機雲的與眾不同。

相關文章:

- 戰略對比: 雲手機 vs 傳統模擬器:哪個更適合移動自動化?

- 基礎知識: 什麼是雲手機?解密真機雲基礎設施

- 進階安全: 防止大規模多帳號管理被設備封鎖的高級策略