揭秘 2026 年为何只有 Bare Metal 云手机能安全通过 Play Integrity 检测。

Anti-detect 技术 允许用户伪装他们的数字指纹 (digital fingerprint)——包括设备型号、IP 地址和硬件标识符——从而在管理多个账号时不会触发平台的封号 (ban) 机制。

简而言之,随着检测算法进化到可以深入扫描物理硬件层 (Play Integrity API),基于软件的模拟器修改工具已逐渐过时。Bare Metal 云手机是目前唯一能长期应对安全检测的方案。其真机云架构通过执行原生 ARM 代码并提供真实的硬件标识符,而软件模拟器在结构上永远无法复制这一点。

在这份指南中,你将了解到:

- 检测机制的工作原理 - 为什么模拟器在硬件层会失败。

- 为什么 Bare Metal “无形” - 原生 ARM 架构的技术优势。

- 实际应用与安全性 - MMO 游戏、社交媒体和加密货币撸毛的最佳实践。

- 使用 XCloudPhone 扩展规模 - 如何以极低的封号风险管理 100+ 个账号。

什么是 Anti-Detect 技术?(不限于浏览器)

Anti-detect 技术就像一个“数字面具”,允许单个用户在网站或应用面前表现为多个截然不同的、互不相关的访问者。可以把它看作是为你管理的每一个在线角色创建独立的“身份”。

从历史上看,这项技术经历了四个不同的阶段,每一代都是为了应对日益复杂的平台检测:

第一代:网络层时代 (2010-2015)

最早期的 anti-detect 形式只是简单的 IP 伪装。

- 技术: 代理 (Proxy) 和 VPN。

- 工作原理: 你的流量通过不同的服务器转发,以此隐藏真实的 IP 地址。

- 失败原因: 平台学会了关联 IP 之外的其他信号——Cookie、浏览器指纹和登录行为。

第二代:软件层时代 (2015-2018)

由于单纯的 IP 已经不够用了,重点转向了伪装软件标识符。

- 技术: User-Agent 切换器、Fake GPS 应用。

- 工作原理: 这些工具在浏览器版本、操作系统和地理位置上欺骗网站。

- 失败原因: JavaScript 可以查询更深层的浏览器属性(屏幕分辨率、时区、已安装的插件),而简单的切换器无法做到持续且一致地伪装。

第三代:浏览器指纹时代 (2018-2023)

指纹浏览器 (Anti-detect browsers) 成为网页自动化的黄金标准。

- 技术: Multilogin, GoLogin, Dolphin Anty。

- 工作原理: 每个浏览器配置文件生成唯一的 "Canvas Fingerprint"——一种基于浏览器如何渲染图形的哈希值。结合隔离的 Cookie 和存储,每个 Profile 看起来都像一个完全不同的用户。

- 失败原因(移动端): 这项技术在网页浏览器上表现出色。然而,移动端应用 (Android/iOS) 会完全绕过浏览器,它们可以直接查询操作系统和硬件,访问浏览器无法伪装的数据。

第三代:真机时代 (2024-现在)

应对硬件级检测的唯一方法是硬件级的对策。

- 技术: 真机云手机 (如 XCloudPhone)。

- 工作原理: 不同于模拟硬件指标,你使用的是真实的物理设备。这是 Bare Metal Mobile Cloud (裸机移动云) 模型,操作系统直接在真实芯片上运行,消除了可检测的虚拟化层。

- 成功原因: 如果硬件本身是真的,平台就无法检测到“伪造硬件”。系统扫描不到任何结构性的异常。

核心洞察:软件只能掩盖软件。硬件则需要硬件来对抗。

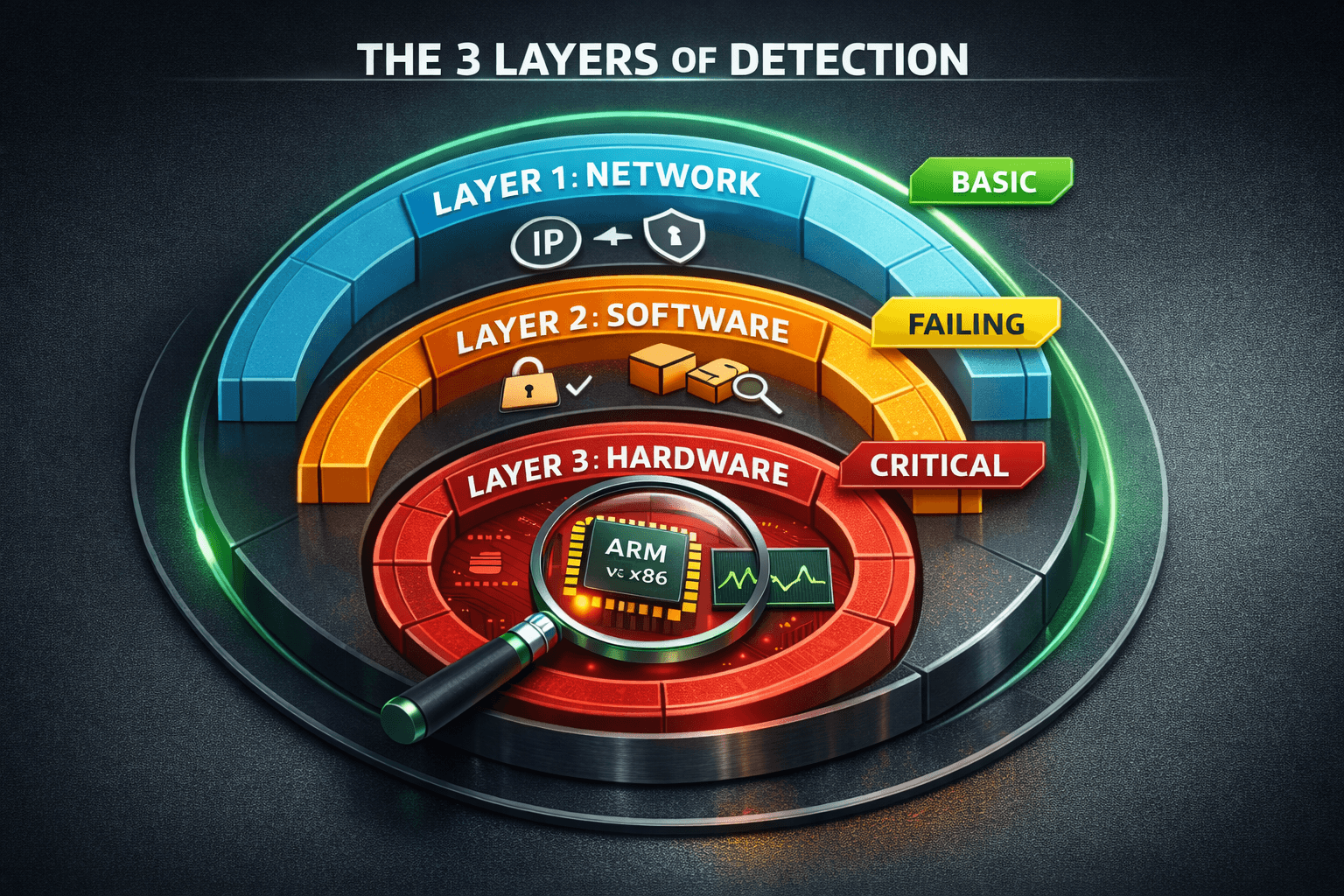

检测的 3 个层面:为什么软件伪装已过时

要理解为什么你的模拟器账号总是被封号,你必须理解 Google, TikTok 和 WeMade 等公司使用的三个层面检测。

第一层:网络层(基础)

这是“外墙”。平台检查你的 IP 地址、DNS 泄漏和 WebRTC。

- 检测方法: 检查 10 个账号是否共享同一个 IP,或者该 IP 是否属于已知的机房 (datacenter)。

- 旧方案: 使用代理/VPN。

- 现状: 可用。代理仍然有效,但它们只占防御体系的 10%。

第二层:软件层 (OS 环境)

这层检查操作系统的完整性。

- 检测方法: 扫描 “Root” 权限、是否开启 USB 调试,或是否存在

com.bluestacks.app等特定安装包。 - 旧方案: 隐藏 Root (Magisk/KernelSU) 或“硬核”模拟器定制版。

- 现状: 逐渐失效。Android 13+ 和 Google Play Services 现在会深度扫描系统分区。

第三层:硬件层 (2026 年标准)

这是“核心”。应用直接查询设备的物理组件。

- 检测方法:

- CPU 架构: 是原生 ARM (真机) 还是经过翻译的 x86 (模拟器)?

- Play Integrity API: 设备能否通过

MEETS_DEVICE_INTEGRITY校验? - 传感器抖动 (Sensor Jitter): 加速计和陀螺仪是否显示自然噪声,还是只有完美的“0”值?

- 旧方案: 无。软件无法在物理上变成硬件。

- 现状: 至关重要。这是目前 90% 封号发生的原因。

如果你正在使用模拟器,每次登录时你可能在第三层就已经失败了。要了解这些架构差异如何影响你的自动化效率,请查看我们关于云手机 vs 传统模拟器的深度对比。

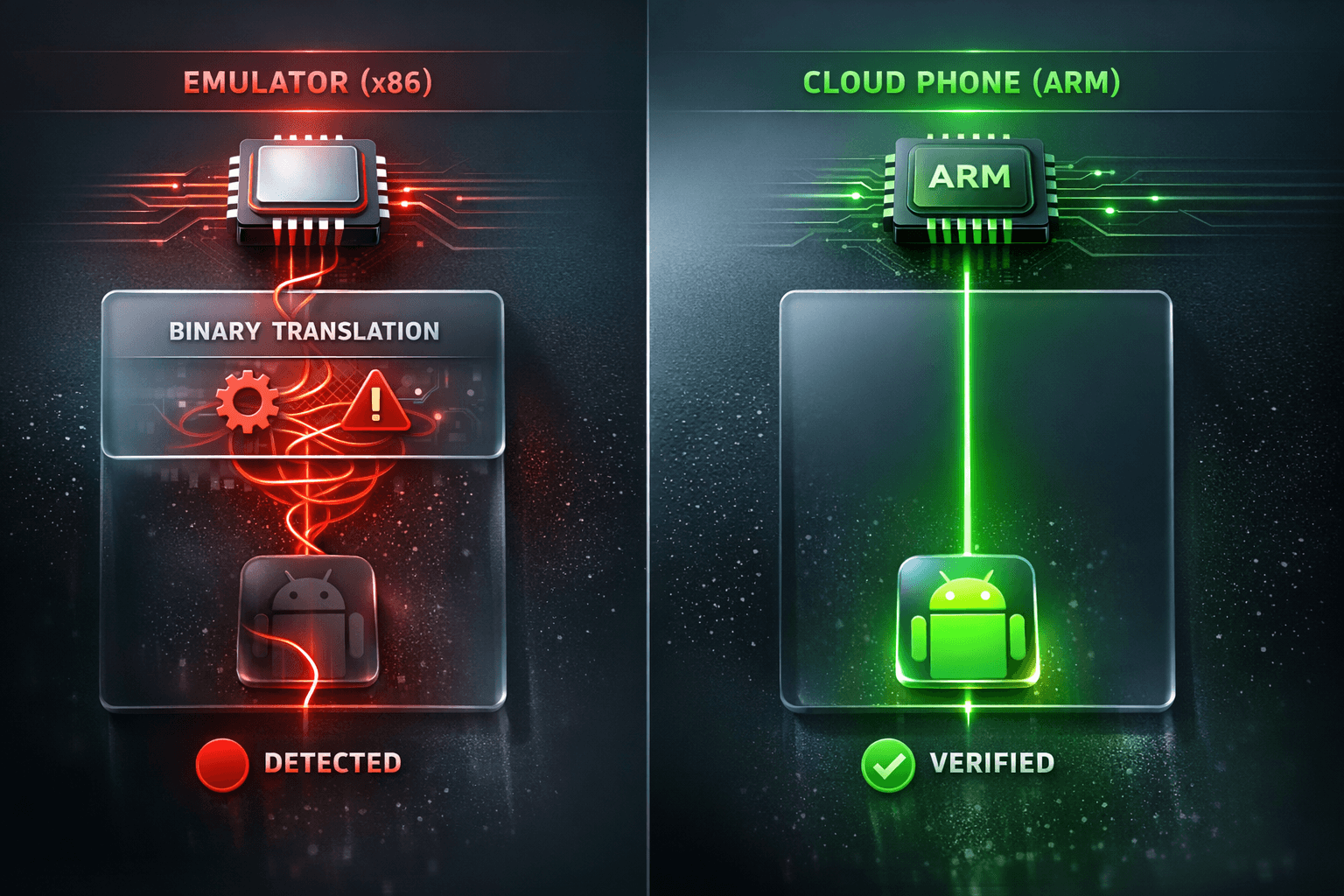

安卓模拟器 vs 真机云:架构之战

模拟器和云手机之间的根本区别不在于软件,而在于架构。

安卓模拟器 是在你的 PC (x86) 上通过翻译安卓 (ARM) 指令来运行的软件程序。这种翻译过程会留下巨大的数字脚印。

云手机 (如 XCloudPhone) 是托管在机房机架上的真实安卓主板。没有翻译过程,它是纯粹的硬件。

对比:标准模拟器 vs Bare Metal 云手机

XCloudPhone 使用了一系列真实手机主板(主要是 Samsung Galaxy S8, Note 8, Note 9 和 S10)安装在工业级机架服务器上。为了确保 24/7 全天候运行并消除火灾隐患,我们物理上拆除了这些设备的电池和屏幕,直接向主板供电。

| 功能 | 标准安卓模拟器 | Bare Metal 云手机 |

|---|---|---|

| 架构 | x86 (PC) 配合二进制翻译 | 原生 ARM (真机芯片) |

| 系统身份 | 虚拟机 (VM) | 物理主板 |

| 硬件形态 | 软件代码 | 无电池机架服务器 |

| Play Integrity | 失败或仅通过 BASIC 级别 | 通过DEVICE_INTEGRITY |

| 硬件 ID | 生成/伪装 (通用型) | 真实的出厂 ID |

| 传感器数据 | 模拟 (数学计算) | 真实 (物理噪声) |

| 封号风险 | 高 (被识别为模拟器) | 极低 (被识别为手机) |

| 最佳用途 | 普通测试 / 开发 | 高价值自动化脚本 |

为什么 Bare Metal “真机”是 Anti-Detect 的巅峰之作

Bare Metal 架构提供了四项软件 anti-detect 工具永远无法复制的特定且复合的安全优势。每项优势都针对一个特定的检测机制。

1. 原生 ARM 架构(无翻译痕迹)

这是最基础的技术差异。

为什么模拟器会失败:

模拟器运行在 Intel 或 AMD 处理器上,使用 x86_64 指令集。而安卓应用是为 ARM 处理器编译的。为了桥接这一差异,模拟器使用“二进制翻译器” (Binary Translator),如 Intel Houdini 或 libndk_translation。

这种翻译层会留下可检测的痕迹:

- 系统库目录中存在

libhoudini.so或libndk_translation.so文件。 - 特定的 Syscall 模式,不同于原生 ARM 的执行。

- 行为分析可以捕捉到的性能异常。

大型游戏发行商的 Anti-cheat 系统会主动扫描这些库。一旦发现,就会立即标记为“检测到模拟器”。

XCloudPhone 的优势: XCloudPhone 设备运行在原生 ARM 芯片组(Qualcomm Snapdragon / MediaTek Dimensity)上。ARM 代码在处理器上直接执行。没有翻译层,没有翻译库文件。对于应用程序来说,其代码执行模式与任何零售版 Samsung Galaxy 或小米手机完全一致。

2. 真实的硬件标识符(超越伪装)

每个安卓设备在制造过程中都会分配一组唯一的硬件标识符。

为什么伪装会被识破: Magisk 或 Xposed 等软件工具可以修改安卓 API 返回的 IMEI、序列号和 Android ID 及其数值。然而,检测技术已经进化:

- 交叉引用检查 (Cross-Reference Checks): 应用会将你上报的硬件型号(例如 "Samsung Galaxy S24")与已知的有效配置数据库进行比对。如果你的 "S24" 上报的是 Intel CPU 或不可能的 IMEI 格式,你就会被标记。

- Goldfish 检测: 安卓模拟器的默认内核代号为 "Goldfish"。即使经过修改,在内核标识符和系统属性中仍能发现细微的 Goldfish 指纹。检测脚本会专门寻找这些模式。

- 校验和验证 (Checksum Validation): 一些系统通过检查系统分区完整性来验证设备指纹是否被篡改。

XCloudPhone 的优势: 我们的设备拥有出厂分配的真实序列号、IMEI 和 MAC 地址。这些标识符烧录在硬件中,与设备 Profile 完美匹配。查询设备信息返回的数据是一致、有效且与全新消费级手机无异的。

3. 自然的物理熵(不完美的优势)

真实的硬件拥有微妙的不完美。这种不完美现在成了一项安全特性。

为什么模拟失败: 模拟器模拟传感器,但它们通过数学方式来实现。这会产生可检测的规律:

- 静态电池: 模拟器的电池通常报告 100% 电量且永远不变。

- 零值传感器: 模拟器中的加速计和陀螺仪在静止时返回完美的

0.0值。真实传感器则会有微小的“噪声”或抖动。 - 恒定温度: 真实设备在负载下会发热。模拟器则报告恒定的 CPU 温度。

行为 AI 系统现在会主动扫描这些“太完美”的数据。一个从不掉电且传感器完全静止的设备登录账号,会立即被标记为非人类。

XCloudPhone 的优势: 我们的设备是真实的物理设备。它们在 GPU 高负荷下会经历热节流 (thermal throttling)。电池在 24 小时的离线挂机中会正常消耗。传感器展现出自然的微观波动。这种“噪声”就是现实的指纹,它无法被伪造。

4. 符合 Play Integrity API(新守门员)

Google 的 Play Integrity API (SafetyNet 的继任者) 是近年来引入的最强大的检测层。

Play Integrity 如何工作: 该 API 返回三个判断结果:

MEETS_BASIC_INTEGRITY: 设备未被 Root 且通过了基础检查。MEETS_DEVICE_INTEGRITY: 设备是经过认证的真实安卓设备。MEETS_STRONG_INTEGRITY: 设备拥有硬件背书的密钥库且通过了最严格的检查(例如 Pixel 设备)。

模拟器的挑战:

大多数模拟器甚至连 MEETS_BASIC_INTEGRITY 都无法稳定通过。对于模拟器来说,通过 MEETS_DEVICE_INTEGRITY 几乎是不可能完成的任务,因为它需要硬件级的加密证明,证明软件运行在经过认证的真实芯片组上。

XCloudPhone 的优势:

XCloudPhone 设备原生通过 MEETS_DEVICE_INTEGRITY。这种级别的完整性对于 95% 的应用来说已经足够,包括银行应用、Google Pay 和绝大多数游戏。因为我们的设备包含真实的 ARM 芯片组和有效的 Google 认证,加密握手无需任何干预即可成功。

需要硬件级 Anti-Detect 的实际应用

2024-2026 年的高风险自动化活动需要硬件级保护,因为平台已经越过 IP 追踪,转向行为和硬件指纹识别。了解他们的具体检测机制将帮助你选择正确的保护策略。

MMO 游戏挂机 (Night Crows, MIR4, Lineage W)

韩国 MMO 以对模拟器的“零容忍”政策而闻名。Netmarble、WeMade 和 NCSOFT 等发行商在客户端 anti-cheat 系统上投入了巨资。

他们如何检测模拟器:

- 虚拟机进程扫描: 游戏客户端扫描正在运行的进程,寻找 VMware Tools、VirtualBox Guest Additions 或 QEMU 服务。

- x86 库检测: 他们会搜索

/system/lib目录下的 Intel Houdini 翻译库 (libhoudini.so)。发现这些库即确认正在使用模拟器。 - OpenGL Renderer 字符串检查: 模拟器通常报告通用的 GPU 名称,如 "Android Emulator" 或 "SwiftShader",而不是真实的 GPU 型号 (Adreno, Mali)。

封号后果:从检测到的模拟器登录会触发“环境异常” (Abnormal Environment) 错误。多次违规者将被永久封号,且申诉流程极难通过。

真实玩家故事:一名在《Night Crows》中积累了 6 个月进度的玩家,在一次游戏更新加入新模拟器检测后失去了整个账号。他们的模拟器平稳运行了数月,却在突然之间进入了黑名单。

XCloudPhone 解决方案:我们的 Bare Metal 环境没有虚拟机开销,没有翻译库,并上报真实的硬件 GPU(例如 Adreno 650)。对游戏来说,它看起来就像一台旗舰级的小米或 Samsung 设备。

社交媒体运营 (TikTok, Instagram, Facebook)

社交媒体平台已不仅限于封禁 IP。由于它们现在采用复杂的设备级识别和行为分析。

TikTok 的“封禁设备”技术:

- IMEI/Android ID 黑名单: 当 TikTok 检测到垃圾信息或机器人行为时,它会黑名单该设备的 IMEI 和 Android ID——而不仅仅是封号。在该设备上创建的任何新账号都会立即被 Shadowban (0 播放量,0 触达)。

- 恢复出厂设置检测: TikTok 会追踪设备 ID 是否被重置。频繁重置是一个垃圾信息信号。

- 行为指纹识别: 他们分析触控模式。自动化脚本产生的点击轨迹线性、时间精确。人类触控则总是有自然的“抖动”——在时间和位置上有微小变化。

Instagram 的信任分系统:

- 设备历史: Instagram 追踪在特定设备上创建了多少账号。超过 3 个账号会显著降低信任分。

- 登录频率 (Login Velocity): 在同一设备上快速切换多个账号会触发安全挑战(验证码、手机验证)。

后果:被 Shadowban 的账号可以发布内容,但没人能看到。对于依赖社交媒体营销的企业来说,这是灾难性的。

XCloudPhone 解决方案:每个 XCloudPhone 实例都提供完全全新的、干净的 IMEI 和 Android ID。没有设备历史记录。结合我们的电容式触控模拟 (人类般的抖动),你的账号能保持最高信任分。要了解更高级的多账号保护策略,请参阅我们的指南:如何防止设备被封禁。

加密货币撸毛 (Galxe, Layer3, Zealy)

Web3 撸毛平台在检测“女巫攻击” (Sybil attacks) 方面变得越来越专业。

撸毛平台使用的检测层:

- 浏览器指纹: Canvas 指纹、WebGL Renderer 和已安装字体。

- 钱包关联: 分析钱包之间在链上的交易模式。

- 移动端应用完整性: 对于需要下载 App 的任务,他们现在要求必须通过 Play Integrity API。

撸毛党的两难:许多高价值空投要求在移动 App 中完成任务。模拟器无法通过 Play Integrity,使你失去领取奖励的资格。

XCloudPhone 解决方案:由于 XCloudPhone 可以通过 MEETS_DEVICE_INTEGRITY,你可以完成模拟器用户无法完成的 App 任务。这开启了获取数千美元奖励的机会,而其他人只能望洋兴叹。

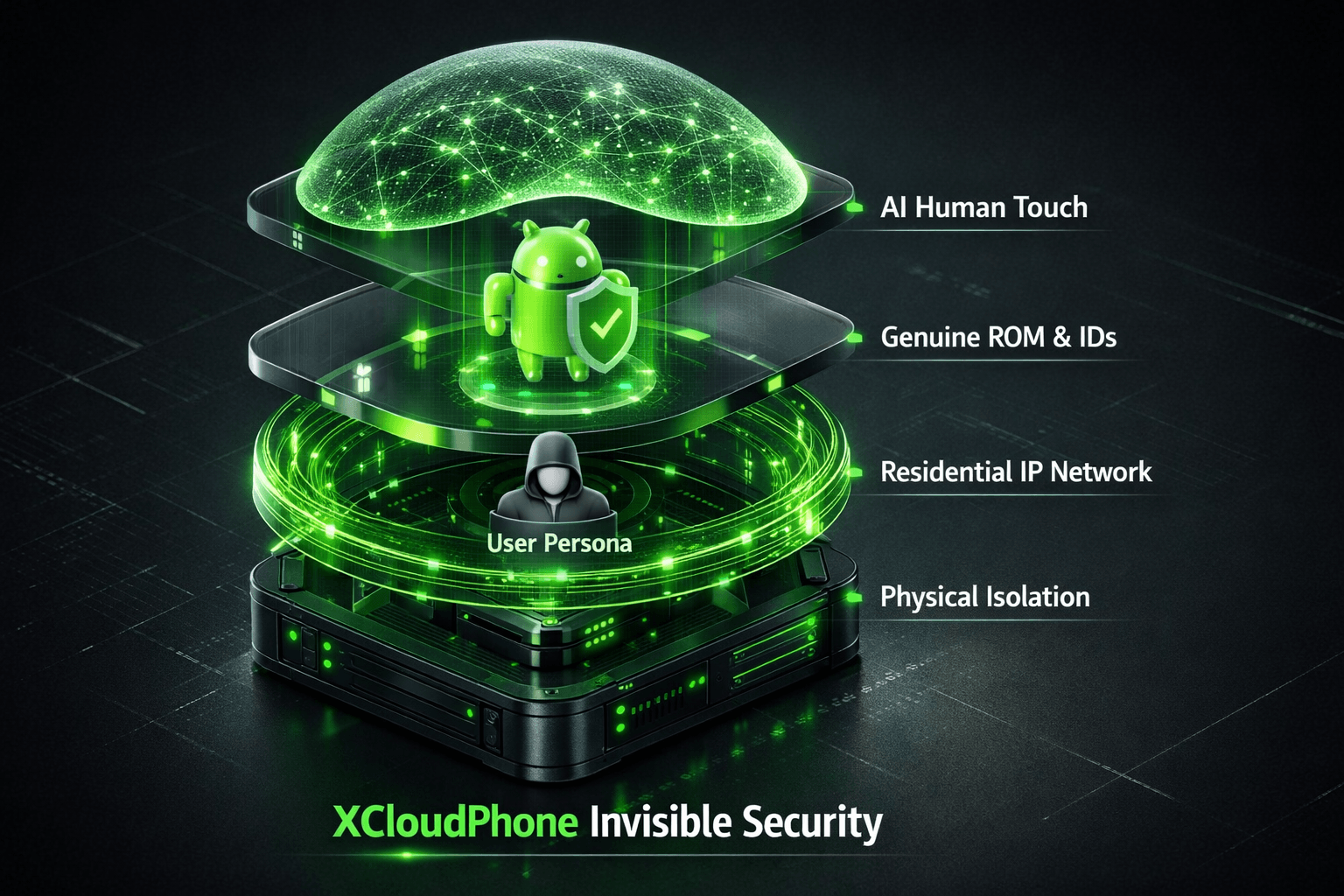

XCloudPhone 如何实现“无形”安全

我们通过多层、深层防御的方法,将 XCloudPhone 设计为对检测系统“无形”。每一层都对其他层起到加强作用。

1. 专用私有网络基础设施

网络配置经常被忽视,但它是至关重要的检测维度。

共享 IP 的风险:许多云手机提供商将所有用户路由到共享的机房 IP。检测系统会将这些 IP 标记为“VPN/DC”范围。

我们的方案:

- 真实的住宅 IP: XCloudPhone 利用真实的住宅网络基础设施。虽然为了优化成本,多个设备可能会共享一条线路,但这些仍是住宅路径,可以绕过机房黑名单。

- 后台代理集成: 用户可以直接从 XCloudPhone 控制台配置自定义代理 (SOCKS5/HTTP)。这允许在高价值账号养号时实现单台设备的完全 IP 隔离。

- 硬件级 Fake GPS: 不同于软件位置欺骗应用,XCloudPhone 支持在硬件层集成 Fake GPS。这确保了能通过 TikTok、银行或外送服务等应用的严格地理位置检查。

- DNS 泄漏保护: 所有 DNS 查询都通过我们的私有解析服务器路由,而不是公共服务器。

2. 物理隔离技术

虚拟化 (Virtualization) 是许多云服务商节省成本的手段。但它也是一种安全风险。

虚拟化风险:一些提供商在单个物理服务器上运行多个“虚拟”云手机。复杂的检测可以识别出共享的硬件特征。

如何解决:

- 电力隔离: 每个云手机单元都是我们服务器机架内独立、物理分离的主板。通过移除不稳定的组件(锂电池),我们实现了工业级的 99.9% 在线率。

- 无内存共享: 实例之间物理上不可能发生数据泄漏,因为没有共享的计算层。

- 唯一的启动环境: 每个设备都以其唯一的 ROM 镜像、序列号和 IMEI 启动。

3. AI 人类触控模拟 (Human Touch)

行为即指纹。即使拥有完善的硬件,机械化的操作仍会触发封号。

为什么线性脚本会失败:传统的自动化工具以精确的坐标和毫秒级的精确时间进行点击。这是一个死穴。

XCloudPhone 的方案 (企业套餐):

- 非线性时间: 我们的自动化引擎在动作之间加入可变延迟 (50-300ms 随机变化)。

- 触控抖动注入: 模拟触控包含细微的位置漂移,模仿人类手指的动作。

- 随机滚动: 滚动速度和距离在人类真实的参数范围内随机化。

4. 持续的安全更新

检测是一场军备竞赛。新的检查手段层出不穷。

我们的承诺:

- 每月安全审计: 我们的安全团队会监控 Anti-cheat 论坛和研究论文中披露的新检测方法。

- OTA 系统更新: 我们向所有设备推送系统级补丁,无需用户手动操作。

- 社区反馈环: 我们的 Discord 社区实时报告检测问题,使我们能够快速响应。

如何开始使用硬件级 Anti-Detect

从模拟器迁移到云手机是非常平滑的。以下是详细的上手指南。

第一步:明确你的应用场景与需求

不同的应用场景对硬件的要求不同。

| 应用场景 | 优先级 | 推荐配置 |

|---|---|---|

| MMO 游戏 (离线挂机) | GPU 性能 | 4GB+ RAM, Snapdragon 6 系列以上 |

| 社交媒体多账号运营 | 稳定性与存储 | 3GB+ RAM, 64GB 存储 |

| 加密货币撸毛党 | 应用兼容性 | Android 12+, 完整 Google 服务 |

| 应用测试 / 开发 | 灵活性 | 可选 Root 权限, 开启 ADB |

第二步:选择你的 XCloudPhone 套餐

我们提供灵活的价格以匹配你的规模。

- 按小时付费: 非常适合测试或短期活动。只为你实际使用的时长付费。

- 月度订阅: 24/7 自动化任务的最佳性价比选择,如游戏挂机或社交媒体运营。

- 企业定制: 对于运行 50 台以上设备的运营,我们提供阶梯折扣和专属账号管理。

第三步:启动你的首个云手机实例

选好套餐后:

- 登录 XCloudPhone 控制台。

- 点击 “Create New Device”。

- 选择你的设备型号和安卓版本。

- 你的设备将在 60 秒内启动进入全新的、出厂设置状态的安卓环境。

第四步:初始配置

Google 账号设置:

- 为每个云手机实例创建一个新的 Google 账号。

- 不要使用你的个人 Gmail。将自动化账号进行物理隔离。

- 为每个账号使用独特、强效的密码。

应用安装:

- 打开 Google Play Store 下载你的目标应用。

- 对于需要大数据下载 (3GB+) 的游戏,使用我们的 “Download Manager” 功能进行队列下载,以避免会话超时。

专家建议:为了获得高信任分,请先“养机”。在开始自动化之前,手动操作手机 1-2 天——浏览 YouTube、查看天气。这能建立起自然的日常使用模式。

第五步:设置自动化 (可选)

基础自动化:

- 使用 XCloudPhone 内置的宏录制器 (Macro Recorder)。录制一组点击和滑动动作,然后设置为重复运行。

可视化自动化 (进阶 & 无代码):

- 使用我们的 Visual Automation Builder。它提供受 n8n 或 Make 启发的可视化节点界面,允许你在不写代码的情况下构建复杂逻辑。

- AI 驱动的工作流: 只需通过文字描述你的需求(例如:“打开 TikTok,每 5 秒滑动一次,并点赞带有 #foryou 标签的视频”),我们的 AI 就会为你生成自动化节点。

开发者级自动化:

- 在设备设置中开启 ADB (Android Debug Bridge)。

- 从你的本地电脑通过提供的 IP 和端口连接 ADB。

- 使用脚本工具如 AutoControl, Scrcpy 或自定义 Python 脚本。

第六步:监控与维护

- 每日检查控制台,获取设备健康状况(存储空间、RAM 占用)。

- 定期清理应用缓存,防止存储空间不足。

- 如果发现任何账号受限,及时轮换任务。

常见问题 (FAQ):揭秘 Anti-Detect 误区

结论

软件伪装工具与检测算法之间的“猫鼠游戏”已经结束。硬件是最后的阵地。

在 2026 年,随着 Google Play Integrity API 和行为 AI 的广泛采用,软件模拟器在结构上已无法为高价值账号提供长期安全保护。

不要让你 80 级的游戏角色或经验证的商业账号在脆弱的软件面具下冒险。请升级到物理基础设施级别的保障。

体验真机云的与众不同。

相关文章:

- 战略对比: 云手机 vs 传统模拟器:哪个更适合移动自动化?

- 基础知识: 什么是云手机?解密真机云基础设施

- 进阶安全: 防止大规模多账号管理被设备封禁的高级策略