Khám phá lý do Bare Metal Cloud Phone là giải pháp anti-detect an toàn duy nhất năm 2026. Vượt qua Play Integrity & Hardware fingerprint ngay hôm nay.

Công nghệ anti-detect cho phép người dùng ẩn dấu vân tay kỹ thuật số (digital fingerprint)—bao gồm model thiết bị, địa chỉ IP và mã định danh phần cứng—để quản lý hàng loạt tài khoản mà không lo bị hệ thống "quét" (ban).

Tóm lại, khi các thuật toán phát hiện ngày càng tiến hóa để quét sâu vào các lớp phần cứng vật lý (Play Integrity API), các công cụ giả lập phần mềm truyền thống đang dần trở nên lỗi thời. Bare Metal Cloud Phone hiện là giải pháp duy nhất có khả năng "sống sót" lâu dài cho các tác vụ automation. Kiến trúc điện thoại thật (real device) giúp vượt qua các lớp bảo mật nhờ thực thi mã ARM gốc và cung cấp các mã định danh phần cứng chính chủ mà trình giả lập phần mềm về mặt cấu trúc không bao giờ sao chép được.

Trong hướng dẫn này, anh em sẽ nắm được:

- Cơ chế phát hiện hoạt động như thế nào - Tại sao các trình giả lập (emulator) thất bại ở lớp phần cứng.

- Tại sao Bare Metal lại "vô hình" - Sự vượt trội về kỹ thuật của kiến trúc ARM gốc.

- Ứng dụng thực tế & Độ an toàn - Cách treo máy MMO, nuôi nick mạng xã hội và cày airdrop crypto an toàn nhất.

- Mở rộng quy mô với XCloudPhone - Cách quản lý hơn 100 tài khoản với rủi ro "bay màu" cực thấp.

Công nghệ Anti-Detect là gì? (Không chỉ dừng lại ở trình duyệt)

Công nghệ anti-detect đóng vai trò như một "lớp mặt nạ kỹ thuật số", cho phép một người dùng duy nhất xuất hiện dưới dạng nhiều người truy cập khác biệt, không liên quan đến nhau đối với trang web hoặc ứng dụng. Hãy coi nó giống như việc tạo ra các "thân phận" riêng biệt cho mỗi tài khoản online mà bạn quản lý.

Về mặt lịch sử, công nghệ này đã tiến hóa qua 4 thế hệ khác nhau, mỗi thế hệ ra đời để đối phó với sự tinh vi ngày càng tăng của các hệ thống phát hiện:

Thế hệ 1: Kỷ nguyên Lớp Mạng (2010-2015)

Hình thức anti-detect sơ khai nhất là ẩn địa chỉ IP.

- Công nghệ: Proxy và VPN.

- Cách thức hoạt động: Lưu lượng truy cập của bạn được định tuyến qua một máy chủ khác, che giấu địa chỉ IP thực.

- Tại sao thất bại: Các nền tảng đã học được cách đối chiếu các tín hiệu khác ngoài IP—như cookie, dấu vân tay trình duyệt (browser fingerprints) và hành vi đăng nhập.

Thế hệ 2: Kỷ nguyên Lớp Phần mềm (2015-2018)

Khi IP đơn thuần không còn đủ, trọng tâm chuyển sang việc giả mạo (spoofing) các mã định danh phần mềm.

- Công nghệ: User-Agent Switcher, ứng dụng Fake GPS.

- Cách thức hoạt động: Các công cụ này "lừa" nền tảng về phiên bản trình duyệt, hệ điều hành và vị trí của bạn.

- Tại sao thất bại: JavaScript có thể truy vấn sâu hơn vào các thuộc tính trình duyệt (độ phân giải màn hình, múi giờ, plugin đã cài đặt) mà các trình thay đổi đơn giản không thể giả mạo một cách nhất quán.

Thế hệ 3: Kỷ nguyên Dấu vân tay Trình duyệt (2018-2023)

Trình duyệt anti-detect (Anti-detect browser) nổi lên như tiêu chuẩn vàng cho automation trên web.

- Công nghệ: Multilogin, GoLogin, Dolphin Anty.

- Cách thức hoạt động: Mỗi hồ sơ trình duyệt tạo ra một "Canvas Fingerprint" duy nhất—một mã băm (hash) dựa trên cách trình duyệt của bạn hiển thị đồ họa. Kết hợp với việc tách biệt cookie và bộ lưu trữ, mỗi profile xuất hiện như một người dùng hoàn toàn khác.

- Tại sao thất bại (trên di động): Công nghệ này hoạt động tuyệt vời cho trình duyệt web. Tuy nhiên, các ứng dụng di động (Android/iOS) bỏ qua hoàn toàn trình duyệt. Chúng có thể truy vấn trực tiếp hệ điều hành và phần cứng, truy cập vào những dữ liệu mà trình duyệt không thể giả mạo.

Thế hệ 4: Kỷ nguyên Thiết bị Thật (2024-Hiện tại)

Giải pháp duy nhất cho cơ chế phát hiện cấp độ phần cứng chính là các biện pháp đối phó ở cấp độ phần cứng.

- Công nghệ: Real Device Cloud Phone (như XCloudPhone).

- Cách thức hoạt động: Thay vì giả mạo các thông số phần cứng, bạn sử dụng một thiết bị vật lý thực tế, sở hữu các thông số phần cứng thật một cách tự nhiên. Đây là mô hình Bare Metal Mobile Cloud (Điện toán đám mây trên phần cứng thật), nơi hệ điều hành chạy trực tiếp trên chip xử lý thực thụ, loại bỏ hoàn toàn các lớp ảo hóa dễ bị phát hiện.

- Tại sao thành công: Nền tảng không thể phát hiện "phần cứng giả" nếu bản thân phần cứng đó là thật. Không có gì để hệ thống quét ra dấu vết bất thường.

Triết lý cốt lõi: Phần mềm chỉ có thể che giấu phần mềm. Phần cứng cần phần cứng để đối đầu.

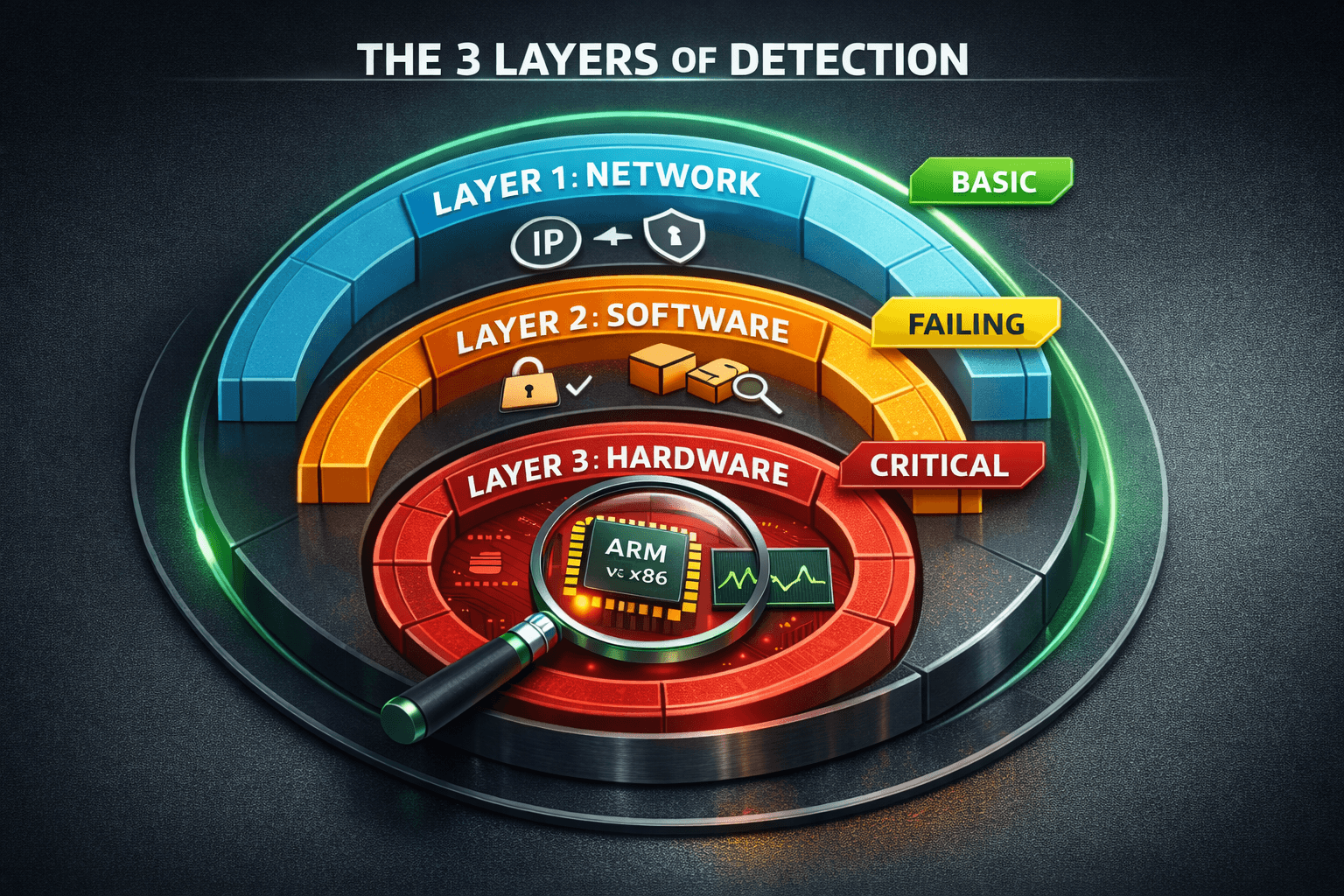

3 Lớp Phát Hiện: Tại sao Giả lập Phần mềm đã lỗi thời

Để hiểu tại sao tài khoản trên trình giả lập của anh em hay bị "bay màu", anh em cần hiểu về 3 lớp phát hiện mà các công ty như Google, TikTok và WeMade đang sử dụng.

Lớp 1: Lớp Mạng (Căn bản)

Đây là "Bức tường vòng ngoài". Các nền tảng kiểm tra địa chỉ IP, rò rỉ DNS (DNS leakage) và WebRTC của bạn.

- Cơ chế phát hiện: Kiểm tra xem 10 tài khoản có dùng chung 1 IP không, hoặc IP đó có thuộc danh sách các trung tâm dữ liệu (datacenter) đã biết không.

- Giải pháp cũ: Sử dụng Proxy/VPN.

- Trạng thái: Vẫn dùng được. Proxy vẫn có tác dụng, nhưng nó chỉ chiếm 10% khả năng phòng thủ.

Lớp 2: Lớp Phần mềm (Môi trường Hệ điều hành)

Lớp này kiểm tra tính toàn vẹn của hệ điều hành.

- Cơ chế phát hiện: Quét xem máy có quyền "Root" không, có đang bật gỡ lỗi USB (USB debugging) không, hoặc có các gói cài đặt đặc thù như

com.bluestacks.appkhông. - Giải pháp cũ: Ẩn Root (Magisk/KernelSU) hoặc sử dụng các bản build giả lập "Hardened".

- Trạng thái: Đang thất bại. Android 13+ và Google Play Services hiện quét cực sâu vào các phân vùng hệ thống.

Lớp 3: Lớp Phần cứng (Tiêu chuẩn 2026)

Đây là "Lõi". Các ứng dụng truy vấn trực tiếp vào các thành phần vật lý của thiết bị.

- Cơ chế phát hiện:

- Kiến trúc CPU: Là ARM gốc (Điện thoại thật) hay là x86 đã qua biên dịch (Trình giả lập)?

- Google Play Integrity API: Thiết bị có vượt qua được

MEETS_DEVICE_INTEGRITYkhông? - Nhiễu Cảm biến (Sensor Jitter): Các cảm biến gia tốc và con quay hồi chuyển có cho thấy độ nhiễu tự nhiên không, hay chỉ trả về các giá trị "0" phẳng lì một cách hoàn hảo?

- Giải pháp cũ: Không có. Phần mềm không thể biến thành phần cứng một cách vật lý.

- Trạng thái: Cực kỳ nghiêm ngặt. Đây là lý do 90% các vụ quét acc diễn ra ngày nay.

Nếu anh em đang dùng trình giả lập, anh em đang thất bại ở Lớp 3 mỗi khi đăng nhập. Để có cái nhìn sâu hơn về việc các lớp bảo mật này ảnh hưởng thế nào đến hiệu suất cày cuốc, anh em nên xem qua bài so sánh chi tiết Cloud Phone vs Giả Lập Truyền Thống.

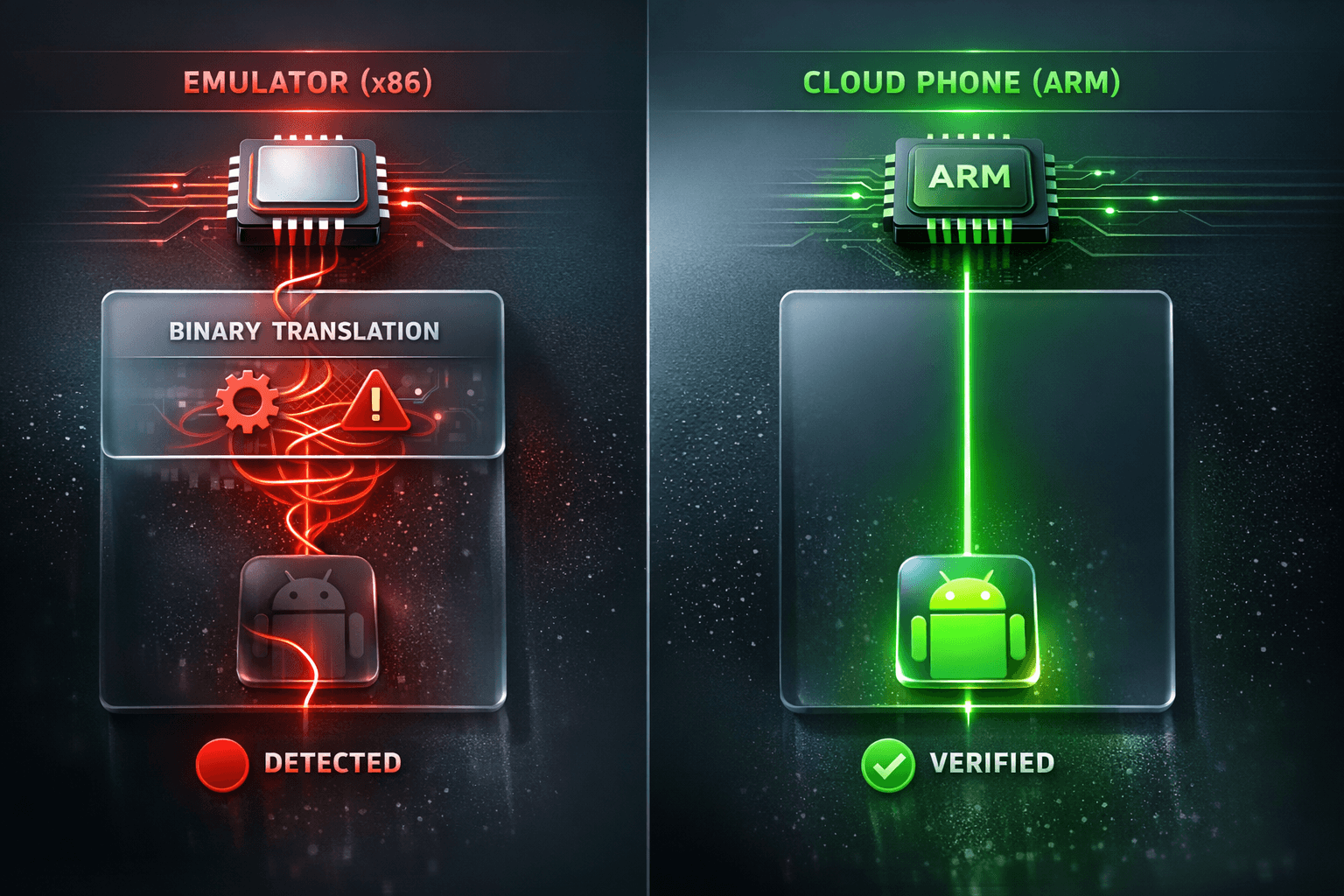

Trình Giả Lập Android vs Real Device Cloud: Cuộc chiến Kiến trúc

Sự khác biệt cơ bản giữa trình giả lập (emulator) và cloud phone không nằm ở phần mềm—mà ở kiến trúc.

Trình giả lập Android là một chương trình phần mềm biên dịch các lệnh Android (ARM) để chạy trên PC của bạn (x86). Quá trình biên dịch này để lại những dấu vết kỹ thuật khổng lồ.

Cloud Phone (như XCloudPhone) là các bo mạch chủ Android vật lý được đặt trong server rack. Không có quá trình biên dịch; đó là phần cứng nguyên bản.

So sánh: Trình giả lập tiêu chuẩn vs Bare Metal Cloud Phone

XCloudPhone vận hành dựa trên hệ thống dàn rack server chứa hàng ngàn bo mạch chủ điện thoại Android thật (chủ yếu là Samsung Galaxy S8, Note 8, Note 9 và S10). Để đảm bảo tính ổn định công nghiệp và an toàn tuyệt đối, chúng tôi đã loại bỏ hoàn toàn Pin và Màn hình, cấp nguồn trực tiếp và giải nhiệt tập trung cho các mainboard này.

| Tính năng | Trình giả lập Android tiêu chuẩn | Bare Metal Cloud Phone |

|---|---|---|

| Kiến trúc | x86 (PC) với Binary Translation | Native ARM (Chipset thật) |

| Cốt lõi hệ thống | Máy ảo (Virtual Machine - VM) | Bo mạch chủ vật lý (Physical Mainboard) |

| Hình thái phần cứng | Mã nguồn phần mềm | Mainboard tháo Pin trong rack server |

| Play Integrity | Thất bại hoặc chỉ qua BASIC | Vượt quaDEVICE_INTEGRITY |

| Mã định danh phần cứng | Tự tạo/Spoof (Generic) | Mã định danh chính hãng (Factory IDs) |

| Dữ liệu cảm biến | Mô phỏng (Toán học) | Thật (Nhiễu vật lý - Physical Noise) |

| Rủi ro bay màu | Cao (Bị nhận diện là giả lập) | Cực thấp (Bị nhận diện là điện thoại) |

| Phù hợp cho | Test App / Chơi sương sương | Automation hiệu suất cao |

Tại sao Bare Metal "Real Device" là đỉnh cao của Anti-Detect

Kiến trúc Bare Metal mang lại 4 lợi thế bảo mật cụ thể, cộng hưởng lẫn nhau mà các công cụ anti-detect phần mềm không bao giờ có thể sao chép được. Mỗi lợi thế giải quyết một cơ chế phát hiện cụ thể.

1. Kiến trúc ARM Gốc (Không để lại dấu vết biên dịch)

Đây là sự khác biệt kỹ thuật cơ bản nhất.

Tại sao trình giả lập thất bại:

Trình giả lập chạy trên bộ vi xử lý Intel hoặc AMD, vốn sử dụng tập lệnh x86_64. Các ứng dụng Android được biên dịch cho bộ vi xử lý ARM, vốn sử dụng tập lệnh khác hoàn toàn. Để lấp đầy khoảng cách này, các trình giả lập sử dụng một bộ "Dịch nhị phân" (Binary Translator) (như Intel Houdini hoặc libndk_translation).

Lớp dịch này để lại các dấu vết có thể bị phát hiện:

- Sự hiện diện của các file

libhoudini.sohoặclibndk_translation.sotrong thư mục thư viện hệ thống. - Các mẫu syscall cụ thể khác với việc thực thi ARM gốc.

- Các bất thường về hiệu năng mà phân tích hành vi có thể phát hiện.

Hệ thống chống gian lận (anti-cheat) từ các nhà phát hành game lớn tích cực quét các thư viện này. Việc tìm thấy chúng đồng nghĩa với việc bị gắn cờ "Phát hiện trình giả lập" ngay lập tức.

Lợi thế của XCloudPhone: Thiết bị XCloudPhone chạy trên chipset ARM gốc (Qualcomm Snapdragon / MediaTek Dimensity). Mã ARM được thực thi trực tiếp trên bộ vi xử lý. Không có lớp dịch. Không có các file thư viện dịch. Đối với ứng dụng, các mẫu thực thi mã hoàn toàn giống hệt với bất kỳ điện thoại Samsung Galaxy hay Xiaomi nào mua tại cửa hàng.

2. Mã định danh phần cứng chính chủ (Vượt xa mức độ giả mạo)

Mỗi thiết bị Android có một bộ mã định danh phần cứng duy nhất được gán trong quá trình sản xuất.

Tại sao giả mạo (Spoofing) bị bắt: Các công cụ phần mềm như Magisk hoặc Xposed module có thể thay đổi các giá trị trả về bởi API của Android cho IMEI, Số Serial và Android ID. Tuy nhiên, cơ chế phát hiện đã tiến hóa:

- Kiểm tra chéo (Cross-Reference Checks): Các ứng dụng so sánh model phần cứng mà bạn báo cáo (ví dụ: "Samsung Galaxy S24") với cơ sở dữ liệu về các cấu hình hợp lệ đã biết. Nếu "S24" của bạn báo cáo CPU Intel hoặc cấu trúc IMEI không tưởng, bạn sẽ bị gắn cờ.

- Phát hiện Goldfish: Nhân (kernel) mặc định của Trình giả lập Android có mật danh là "Goldfish". Ngay cả khi đã sửa đổi, các dấu vân tay Goldfish tinh vi vẫn tồn tại trong mã định danh kernel và các thuộc tính hệ thống. Các đoạn mã phát hiện sẽ nhắm cụ thể vào các mẫu này.

- Xác thực mã băm (Checksum Validation): Một số hệ thống xác thực rằng dấu vân tay thiết bị không bị can thiệp bằng cách kiểm tra tính toàn vẹn của phân vùng hệ thống.

Lợi thế của XCloudPhone: Thiết bị của chúng tôi sở hữu Số Serial, IMEI và địa chỉ MAC chính hãng, được gán từ nhà máy. Các mã định danh này được ghi trực tiếp vào phần cứng và khớp hoàn hảo với profile thiết bị. Khi truy vấn thông tin thiết bị, hệ thống sẽ nhận được dữ liệu nhất quán, hợp lệ và không thể phân biệt được với một chiếc điện thoại mua mới.

3. Nhiễu vật lý tự nhiên (Lợi thế của sự không hoàn hảo)

Phần cứng thật luôn có những khiếm khuyết tinh vi. Những khiếm khuyết này hiện đã trở thành một tính năng bảo mật.

Tại sao mô phỏng thất bại: Trình giả lập mô phỏng các cảm biến, nhưng chúng làm điều đó bằng toán học. Điều này tạo ra các mẫu có thể bị bắt bài:

- Pin tĩnh: Pin của trình giả lập thường báo cáo mức sạc 100% và không bao giờ thay đổi.

- Cảm biến giá trị bằng 0: Gia tốc kế và con quay hồi chuyển trong trình giả lập trả về các giá trị

0.0hoàn hảo khi đứng yên. Cảm biến thật luôn có độ "nhiễu" hoặc rung siêu nhỏ. - Nhiệt độ không đổi: Thiết bị thật sẽ nóng lên khi xử lý nặng. Trình giả lập thường báo cáo nhiệt độ CPU không đổi.

Hệ thống AI phân tích hành vi hiện tích cực quét các dữ liệu "quá hoàn hảo" này. Một tài khoản đăng nhập từ một thiết bị không bao giờ sụt pin và các cảm biến đứng yên tuyệt đối sẽ bị gắn cờ là robot ngay lập tức.

Lợi thế của XCloudPhone: Thiết bị của chúng tôi là thiết bị vật lý thật. Chúng trải qua tình trạng hạ xung nhiệt (thermal throttling) khi GPU tải nặng. Pin sụt dần trong các phiên làm việc 24 giờ. Các cảm biến thể hiện những dao động siêu nhỏ tự nhiên. Độ "nhiễu" này chính là dấu vân tay của thực tế, và nó không thể bị làm giả.

4. Tuân thủ Google Play Integrity API (Người gác cổng mới)

Google Play Integrity API (kế thừa của SafetyNet) là lớp phát hiện đáng gờm nhất được giới thiệu trong những năm gần đây.

Cơ chế hoạt động của Play Integrity: API này trả về 3 cấp độ xác thực:

MEETS_BASIC_INTEGRITY: Thiết bị chưa bị root và vượt qua các bài kiểm tra cơ bản.MEETS_DEVICE_INTEGRITY: Thiết bị là một điện thoại Android chính hãng, đã được chứng nhận.MEETS_STRONG_INTEGRITY: Thiết bị có kho khóa bảo mật bằng phần cứng (hardware-backed keystore) và vượt qua các bài kiểm tra nghiêm ngặt nhất (ví dụ: dòng máy Pixel).

Thách thức đối với Trình giả lập:

Hầu hết các trình giả lập không thể vượt qua nổi MEETS_BASIC_INTEGRITY một cách ổn định. Việc vượt qua MEETS_DEVICE_INTEGRITY gần như là nhiệm vụ bất khả thi đối với trình giả lập vì nó đòi hỏi sự xác thực mã hóa bằng phần cứng rằng phần mềm đang chạy trên một chipset chính hãng, đã được chứng nhận.

Lợi thế của XCloudPhone:

Thiết bị XCloudPhone vượt qua MEETS_DEVICE_INTEGRITY một cách tự nhiên. Mức độ toàn vẹn này là đủ cho 95% ứng dụng, bao gồm các app ngân hàng, Google Pay và hầu hết các tựa game. Vì thiết bị của chúng tôi chứa chipset ARM chính hãng với chứng chỉ Google hợp lệ, quá trình "bắt tay" mã hóa diễn ra thành công mà không cần bất kỳ sự can thiệp nào.

Các ứng dụng thực tế cần Anti-Detect cấp độ phần cứng

Ba ngành công nghiệp lớn đã tích cực áp dụng nhận diện dấu vân tay phần cứng (Hardware fingerprinting) trong giai đoạn 2024-2026. Hiểu được cơ chế phát hiện cụ thể của họ sẽ giúp anh em chọn được chiến lược bảo vệ đúng đắn.

Treo máy MMO (Night Crows, MIR4, Lineage W)

Các tựa game MMO Hàn Quốc nổi tiếng với chính sách "Không khoan nhượng" đối với trình giả lập. Các nhà phát hành như Netmarble, WeMade và NCSOFT đã đầu tư mạnh mẽ vào các hệ thống anti-cheat phía người dùng (client-side).

Cách họ phát hiện trình giả lập:

- Quét tiến trình máy ảo (VM Process Scanning): Game client quét các tiến trình đang chạy để tìm VMware Tools, VirtualBox Guest Additions, hoặc các dịch vụ QEMU.

- Phát hiện thư viện x86: Họ tìm kiếm trong thư mục

/system/libcác thư viện dịch Intel Houdini (libhoudini.so). Tìm thấy các thư viện này đồng nghĩa với việc xác nhận đang dùng giả lập. - Kiểm tra OpenGL Renderer String: Các trình giả lập thường báo cáo tên GPU chung chung như "Android Emulator" hoặc "SwiftShader" thay vì các model GPU thật (Adreno, Mali).

Hệ quả: Đăng nhập từ một trình giả lập bị phát hiện sẽ kích hoạt lỗi "Môi trường không bình thường" (Abnormal Environment). Những người cố tình tái phạm sẽ bị khóa tài khoản vĩnh viễn (permanent ban) và không có quy trình khiếu nại.

Câu chuyện thực tế: Một game thủ với 6 tháng cày cuốc trong Night Crows đã mất trắng tài khoản sau khi bản cập nhật game thêm các cơ chế phát hiện giả lập mới. Trình giả lập của họ, vốn hoạt động ổn định suốt nhiều tháng, đột ngột nằm trong danh sách đen.

Giải pháp XCloudPhone: Môi trường bare metal của chúng tôi không có tài nguyên máy ảo dư thừa, không có thư viện dịch và báo cáo GPU phần cứng chính hãng (ví dụ: Adreno 650). Đối với game, nó hoàn toàn giống hệt một thiết bị Xiaomi hay Samsung hàng đầu.

Nuôi nick Mạng xã hội (TikTok, Instagram, Facebook)

Các nền tảng mạng xã hội đã tiến hóa vượt xa việc chỉ cấm IP đơn thuần. Hiện tại họ sử dụng các phương pháp định danh cấp độ thiết bị và phân tích hành vi tinh vi.

Công nghệ "Cấm thiết bị" (Device Ban) của TikTok:

- Đưa IMEI/Android ID vào danh sách đen: Khi TikTok phát hiện hành vi spam hoặc bot, nó sẽ đưa IMEI và Android ID của thiết bị đó vào danh sách đen—chứ không chỉ khóa tài khoản. Bất kỳ tài khoản mới nào được tạo trên thiết bị đó sẽ bị shadowban ngay lập tức (0 lượt xem, 0 lượt tiếp cận).

- Phát hiện khôi phục cài đặt gốc: TikTok theo dõi xem ID thiết bị có bị reset thường xuyên không.

- Dấu vân tay hành vi (Behavioral Fingerprinting): Họ phân tích các mẫu chạm màn hình. Các công cụ macro automation tạo ra các cú click thẳng hàng, canh thời gian hoàn hảo. Cú chạm của con người luôn có độ "nhiễu" tự nhiên—những thay đổi nhỏ về thời gian và vị trí.

Hệ thống Điểm tin cậy của Instagram:

- Lịch sử thiết bị: Instagram theo dõi có bao nhiêu tài khoản đã được tạo trên một thiết bị cụ thể. Quá 3 tài khoản sẽ làm giảm đáng kể điểm tin cậy.

- Tốc độ đăng nhập (Login Velocity): Việc chuyển đổi tài khoản liên tục quá nhanh trên cùng một thiết bị sẽ kích hoạt các thử thách bảo mật (captcha, xác minh số điện thoại).

Hệ quả: Các tài khoản bị shadowban vẫn có thể đăng nội dung, nhưng không ai thấy. Đối với các doanh nghiệp dựa vào marketing mạng xã hội, đây là một thảm họa.

Giải pháp XCloudPhone: Mỗi instance XCloudPhone cung cấp một IMEI và Android ID hoàn toàn mới, sạch sẽ. Không có lịch sử thiết bị trước đó. Kết hợp với mô phỏng cảm ứng điện dung (có độ nhiễu giống người), tài khoản của bạn sẽ duy trì được điểm tin cậy tối đa. Nếu anh em quan tâm đến việc cấu hình sâu hơn để bảo vệ dàn acc của mình, đừng bỏ qua hướng dẫn về Cách ngăn chặn bị khóa thiết bị (Device Ban).

Cày Airdrop Crypto (Galxe, Layer3, Zealy)

Các nền tảng airdrop Web3 ngày càng trở nên tinh vi trong việc phát hiện "Sybil attacks"—trường hợp một người giả làm nhiều người.

Các lớp phát hiện được sử dụng bởi nền tảng Airdrop:

- Dấu vân tay trình duyệt: Canvas fingerprint, WebGL renderer và các font chữ đã cài đặt.

- Gom cụm ví (Wallet Clustering): Phân tích các mẫu giao dịch trên chuỗi (on-chain) giữa các ví.

- Tính toàn vẹn của ứng dụng di động: Đối với các nhiệm vụ yêu cầu tải app (như dApp), họ hiện yêu cầu phải vượt qua Play Integrity API.

Nỗi đau của dân cày: Nhiều đợt airdrop giá trị cao yêu cầu hoàn thành nhiệm vụ trong ứng dụng di động. Trình giả lập thất bại ở Play Integrity, khiến bạn không đủ điều kiện nhận thưởng.

Giải pháp XCloudPhone: Vì XCloudPhone vượt qua được MEETS_DEVICE_INTEGRITY, bạn có thể hoàn thành các nhiệm vụ trên app mà người dùng giả lập không thể làm được. Điều này mở ra cơ hội nhận được hàng ngàn đô la tiền thưởng mà những người khác đành phải bỏ lỡ.

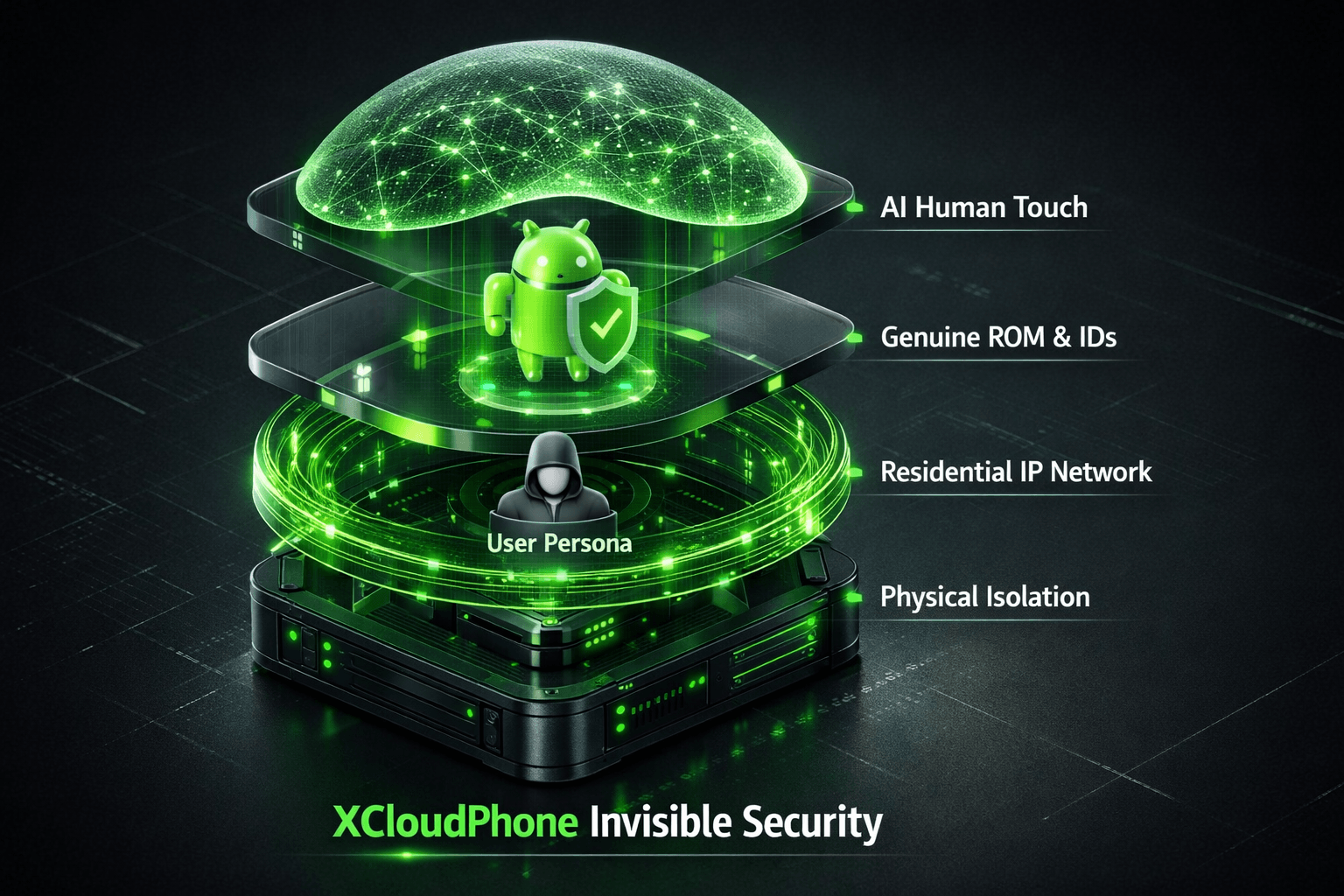

XCloudPhone thực thi Bảo mật "Vô hình" như thế nào

Chúng tôi đã thiết kế XCloudPhone để trở nên "vô hình" trước các hệ thống phát hiện thông qua phương pháp tiếp cận đa lớp, bảo vệ theo chiều sâu. Mỗi lớp sẽ củng cố cho những lớp khác.

1. Hạ tầng Mạng Tư nhân Riêng biệt

Cấu hình mạng thường bị bỏ qua, nhưng đó là một vector phát hiện cực kỳ quan trọng.

Rủi ro từ IP dùng chung: Nhiều nhà cung cấp cloud phone định tuyến tất cả người dùng qua các IP dùng chung của trung tâm dữ liệu. Các hệ thống phát hiện sẽ đánh dấu các dải IP này là "VPN/Datacenter".

Giải pháp của chúng tôi:

- IP Dân Cư Chuẩn: XCloudPhone sử dụng hạ tầng IP dân cư thực tế. Mặc dù nhiều thiết bị có thể chia sẻ trên cùng một line mạng để tối ưu chi phí, nhưng đây vẫn là những line mạng dân dụng, giúp tránh hoàn toàn các "ID rác" từ datacenter.

- Tích hợp Fake Proxy trực tiếp: Anh em có thể tự cấu hình "Fake Proxy" (SOCKS5/HTTP) ngay từ bảng điều khiển của XCloudPhone. Điều này cho phép mỗi máy ảo có một IP riêng biệt hoàn toàn nếu cần, tùy biến linh hoạt theo mục đích nuôi acc.

- Fake GPS Cấp Độ Phần Cứng: Khác với các app giả lập vị trí thông thường, XCloudPhone hỗ trợ Fake GPS được can thiệp từ cấp độ phần cứng. Điều này giúp thiết bị "vượt rào" các hệ thống quét vị trí gắt gao nhất như của TikTok hay các app giao hàng, ngân hàng.

- Chống rò rỉ DNS: Tất cả các truy vấn DNS được định tuyến qua các bộ giải quyết (resolver) riêng tư của chúng tôi, không phải qua các bộ công cộng có thể tiết lộ vị trí thực của bạn.

2. Công nghệ Cách ly Vật lý

Ảo hóa (Virtualization) là một biện pháp cắt giảm chi phí cho nhiều nhà cung cấp cloud. Nhưng đây cũng là một rủi ro bảo mật.

Rủi ro từ phần cứng dùng chung: Một số nhà cung cấp chạy nhiều điện thoại cloud "ảo" trên một máy chủ vật lý duy nhất. Các hệ thống phát hiện tinh vi có thể nhận diện các chữ ký phần cứng dùng chung này.

Cách chúng tôi giải quyết:

- Cách ly về điện: Mỗi đơn vị điện thoại cloud là một bo mạch chủ chuyên dụng, tách biệt vật lý trên server rack của chúng tôi. Việc loại bỏ các linh kiện kém ổn định (pin Lithium) giúp hệ thống đạt uptime công nghiệp 99.9%.

- Không dùng chung bộ nhớ: Việc rò rỉ dữ liệu giữa các instance là không thể về mặt vật lý vì không có lớp tính toán dùng chung.

- Môi trường khởi động duy nhất: Mỗi thiết bị khởi động với hình ảnh ROM, số serial và IMEI duy nhất của riêng nó.

3. Mô phỏng Cảm ứng bằng AI (Human Touch)

Hành vi chính là "dấu vân tay" mới. Ngay cả với phần cứng hoàn hảo, các hành động kiểu robot vẫn sẽ kích hoạt lệnh cấm.

Tại sao các Macro tuyến tính thất bại: Các công cụ automation truyền thống click vào các tọa độ chính xác với thời gian chuẩn xác đến từng mili giây. Đây là một dấu hiệu nhận diện rõ rệt.

Cách tiếp cận của XCloudPhone (Gói Enterprise):

- Thời gian không tuyến tính: Công cụ automation của chúng tôi thêm các khoảng trễ biến thiên (nhiễu ngẫu nhiên 50-300ms) giữa các hành động.

- Tiêm nhiễu cảm ứng (Touch Jitter): Các cú chạm mô phỏng bao gồm các sai lệch vị trí nhỏ, bắt chước chuyển động ngón tay của con người.

- Lướt ngẫu nhiên (Scroll Randomization): Tốc độ và khoảng cách lướt được ngẫu nhiên hóa trong các tham số thực tế của con người.

4. Cập nhật Bảo mật Liên tục

Phát hiện và chống phát hiện là một cuộc đua vũ trang. Các phương thức kiểm tra mới xuất hiện liên tục.

Cam kết của chúng tôi:

- Kiểm tra bảo mật hàng tháng: Đội ngũ bảo mật của chúng tôi theo dõi các phương thức phát hiện mới được tiết lộ trên các diễn đàn anti-cheat và các bài báo nghiên cứu.

- Cập nhật hệ thống qua OTA: Chúng tôi đẩy các bản vá cấp hệ thống đến tất cả thiết bị mà không cần người dùng thao tác.

- Vòng lặp phản hồi cộng đồng: Cộng đồng Discord của chúng tôi báo cáo các sự cố phát hiện trong thời gian thực, cho phép phản ứng nhanh chóng.

Hướng dẫn Bắt đầu với Anti-Detect cấp độ phần cứng

Việc chuyển từ trình giả lập sang cloud phone diễn ra rất liền mạch. Dưới đây là hướng dẫn onboarding chi tiết.

Bước 1: Xác định Ứng dụng & Yêu cầu của bạn

Các mục đích sử dụng khác nhau sẽ có yêu cầu về phần cứng khác nhau.

| Ứng dụng thực tế | Ưu tiên | Cấu hình đề xuất |

|---|---|---|

| Treo máy MMO (AFK Gaming) | Hiệu năng GPU | 4GB+ RAM, Snapdragon series 6 trở lên |

| Nuôi nick Mạng xã hội | Ổn định & Bộ nhớ | 3GB+ RAM, 64GB Bộ nhớ |

| Cày Airdrop Crypto | Tương thích App | Android 12+, Đủ Google Services |

| Test App / Phát triển | Độ linh hoạt | Tùy chọn Root, Có bật ADB |

Bước 2: Chọn Gói XCloudPhone

Chúng tôi cung cấp các mức giá linh hoạt phù hợp với quy mô của anh em.

- Trả theo giờ (Pay-As-You-Go): Hoàn hảo để test hoặc các hoạt động ngắn hạn. Chỉ trả tiền cho số giờ thực tế sử dụng.

- Đăng ký theo tháng: Lựa chọn kinh tế nhất cho các tác vụ treo máy 24/7 như game AFK hoặc duy trì nick mạng xã hội liên tục.

- Gói Enterprise Tùy chỉnh: Đối với các hệ thống chạy hơn 50 thiết bị, chúng tôi có mức chiết khấu số lượng và đội ngũ quản lý tài khoản riêng biệt.

Bước 3: Khởi tạo Instance Cloud Phone đầu tiên

Sau khi đã chọn được gói:

- Đăng nhập vào Dashboard XCloudPhone.

- Click "Create New Device."

- Chọn model thiết bị và phiên bản Android.

- Thiết bị của bạn sẽ khởi động trong vòng 60 giây vào môi trường Android mới coóng như vừa khui hộp.

Bước 4: Cấu hình ban đầu

Thiết lập Tài khoản Google:

- Tạo tài khoản Google mới cho mỗi instance cloud phone.

- Không dùng Gmail cá nhân. Hãy tách biệt các tài khoản automation.

- Sử dụng mật khẩu mạnh và duy nhất cho mỗi tài khoản.

Cài đặt Ứng dụng:

- Mở Google Play Store và tải các ứng dụng mục tiêu của bạn.

- Đối với các game yêu cầu tải dữ liệu lớn (3GB+), hãy sử dụng tính năng "Download Manager" để xếp hàng tải về và tránh bị treo phiên làm việc (session timeout).

Mẹo chuyên gia: Để có điểm tin cậy cao, hãy "nuôi" thiết bị. Trước khi treo automation, hãy dùng tay thao tác thủ công trong 1-2 ngày—như lướt YouTube, xem thời tiết. Điều này tạo ra một mẫu sử dụng tự nhiên.

Bước 5: Thiết lập Automation (Tùy chọn)

Cho Automation cơ bản:

- Sử dụng trình Macro Recorder có sẵn của XCloudPhone. Ghi lại một chuỗi các thao tác chạm và lướt, sau đó thiết lập cho nó lặp lại.

Automation Dạng Sơ Đồ (Advanced & No-Code):

- XCloudPhone tích hợp sẵn Visual Automation Builder với giao diện kéo-thả các node (giống như n8n hoặc Make). Anh em có thể xây dựng các kịch bản phức tạp mà không cần code.

- Hỗ trợ của AI: Anh em chỉ cần mô tả kịch bản (VD: "Mở TikTok, lướt 5 giây thì like, sau đó comment") và AI sẽ tự động tạo ra các node logic tương ứng.

Cho Automation cấp độ Lập trình viên:

- Bật ADB (Android Debug Bridge) trong phần cài đặt thiết bị.

- Kết nối qua ADB từ máy tính cá nhân của bạn bằng IP và cổng (port) được cung cấp.

- Sử dụng các công cụ lập trình chuyên nghiệp như AutoControl, Scrcpy, hoặc các script Python tùy chỉnh.

Bước 6: Theo dõi và Bảo trì

- Kiểm tra Dashboard hàng ngày để xem tình trạng thiết bị (bộ nhớ, mức chiếm dụng RAM).

- Định kỳ xóa cache ứng dụng để tránh đầy bộ nhớ.

- Đảo các tác vụ nếu bạn nhận thấy bất kỳ hạn chế nào đối với tài khoản.

FAQ: Giải mã các lầm tưởng về Anti-Detect

Kết luận

Trò chơi "Mèo vờn Chuột" giữa các công cụ giả mạo phần mềm và thuật toán phát hiện đã đi đến hồi kết. Phần cứng chính là mặt trận cuối cùng.

Vào năm 2026, với sự phổ biến của Google Play Integrity API và AI phân tích hành vi, các trình giả lập phần mềm về mặt cấu trúc không còn khả năng đảm bảo an toàn lâu dài cho các tài khoản giá trị cao.

Đừng mạo hiểm các nhân vật level 80 hay các tài khoản kinh doanh đã được xác minh của anh em trên những "lớp mặt nạ phần mềm" mong manh. Hãy nâng cấp lên sự bảo mật của hạ tầng vật lý.

Trải nghiệm sự khác biệt của Real Device Cloud.

Bài viết liên quan:

- Đối mặt với lựa chọn: Cloud Phone vs Giả Lập Truyền Thống: Đâu là lựa chọn tối ưu cho Mobile Automation?

- Kiến thức căn bản: Cloud Phone là gì? Giải mã hạ tầng Real Device Cloud cho người mới

- Bảo mật chuyên sâu: Chiến thuật ngăn chặn bị khóa thiết bị (Device Ban) khi nuôi acc số lượng lớn