Узнайте, почему облачные телефоны на реальном железе — единственное надежное решение против Play Integrity и аппаратных банов в 2026 году.

Антидетект-технологии позволяют пользователям маскировать свой цифровой отпечаток (fingerprint) — включая модель устройства, IP-адрес и аппаратный ID (Hardware ID) — для управления множеством аккаунтов без риска блокировки (бана) со стороны платформ.

Кратко: по мере того как алгоритмы обнаружения эволюционируют и начинают сканировать физический уровень железа (Play Integrity API), программные средства подмены, такие как эмуляторы, устаревают. Это делает облачные телефоны на "голом железе" (Bare Metal) единственным надежным решением для безопасной автоматизации. Облачная архитектура на реальных устройствах обходит детекты, выполняя нативный ARM-код и предоставляя подлинные аппаратные идентификаторы, которые программные эмуляторы структурно не могут скопировать.

В этом руководстве вы узнаете:

- Как работает обнаружение: Почему эмуляторы проваливаются на уровне железа.

- Почему Bare Metal "невидим": Техническое превосходство нативной ARM-архитектуры.

- Кейсы и безопасность: Лучшие практики для MMO-игр, соцсетей и крипто-фарминга.

- Масштабирование с XCloudPhone: Как управлять 100+ аккаунтами с минимальным риском бана.

Что такое антидетект-технологии? (За пределами браузеров)

Антидетект работает как "цифровая маска", позволяя одному пользователю выглядеть как множество разных, не связанных между собой посетителей веб-сайта или приложения. Представьте, что вы создаете отдельные "личности" для каждого онлайн-персонажа, которым управляете.

Исторически эта технология прошла через четыре поколения, каждое из которых отвечало на всё более сложные уровни защиты платформ:

Поколение 1: Эра сетевого уровня (2010-2015)

Самой ранней формой антидетекта была простая маскировка IP.

- Технология: Прокси и VPN.

- Как это работало: Ваш трафик направлялся через другой сервер, скрывая реальный IP-адрес.

- Почему это перестало работать: Платформы научились сопоставлять другие сигналы, помимо IP — куки (cookies), отпечатки браузера и поведение при входе.

Поколение 2: Эра программного уровня (2015-2018)

Когда одной подмены IP стало недостаточно, фокус сместился на подмену (спуфинг) программных идентификаторов.

- Технология: User-Agent Switchers, приложения Fake GPS.

- Как это работало: Эти инструменты "лгали" сайтам о версии вашего браузера, операционной системе и местоположении.

- Почему это перестало работать: JavaScript научился запрашивать глубокие свойства браузера (разрешение экрана, часовой пояс, установленные плагины), которые простые переключатели не могли подделывать постоянно.

Поколение 3: Эра отпечатков браузера (2018-2023)

Антидетект-браузеры стали золотым стандартом веб-автоматизации.

- Технология: Multilogin, GoLogin, Dolphin Anty.

- Как это работало: Каждый профиль генерировал уникальный "Canvas Fingerprint" — хеш, основанный на том, как браузер рендерит графику. В сочетании с изолированными куки и хранилищем, каждый профиль выглядел как совершенно другой пользователь.

- Почему это не работает (для мобилок): Эта технология отлично работает для веб-браузеров. Однако мобильные приложения (Android/iOS) полностью обходят браузер. Они могут напрямую обращаться к операционной системе и железу, получая доступ к данным, которые браузеры не могут подделать.

Поколение 4: Эра реальных устройств (2024-Настоящее время)

Единственное решение против детекта на уровне железа — это контрмеры на уровне железа.

- Технология: Облачные телефоны на реальных устройствах (например, XCloudPhone).

- Как это работает: Вместо подмены параметров железа вы используете реальное физическое устройство с естественными характеристиками. Это модель Мобильного облака на "голом железе" (Bare Metal Mobile Cloud), где ОС работает непосредственно на реальных чипах, устраняя обнаруживаемые уровни виртуализации.

- Почему это успешно: Нельзя обнаружить "фейковое железо", если железо настоящее. Обнаруживать просто нечего.

Главный инсайт: Софт может скрыть только софт. Против железа нужно железо.

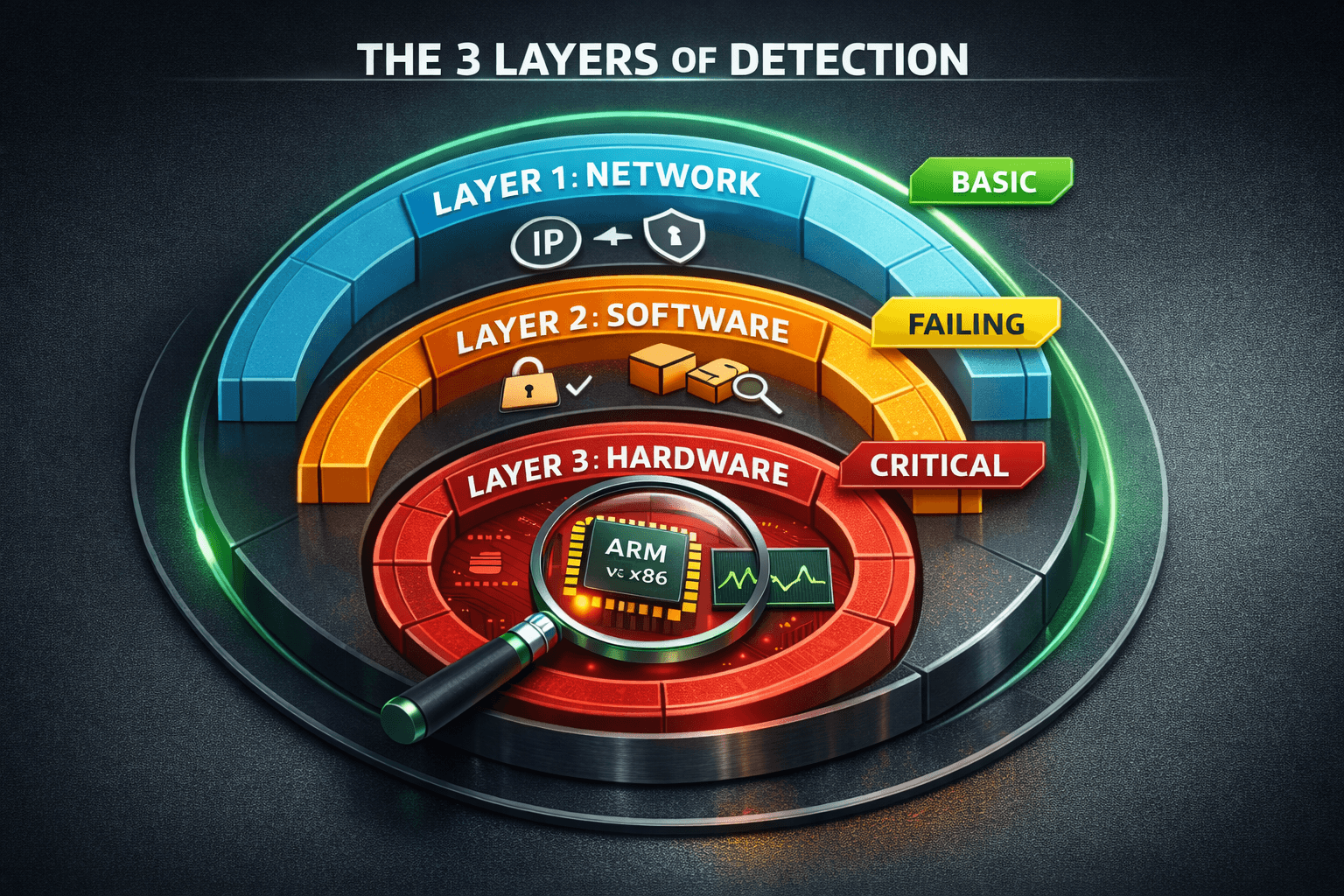

3 уровня обнаружения: Почему программный спуфинг устарел

Чтобы понять, почему ваши аккаунты на эмуляторах улетают в бан, нужно разобраться в трех уровнях обнаружения, используемых такими компаниями, как Google, TikTok и WeMade.

Уровень 1: Сетевой уровень (Базовый)

Это "Внешняя стена". Платформы проверяют ваш IP-адрес, утечки DNS и WebRTC.

- Метод обнаружения: Проверка, используют ли 10 аккаунтов один IP или принадлежит ли IP к диапазону дата-центров.

- Старое решение: Использовать Прокси/VPN.

- Статус: Работает. Прокси всё ещё нужны, но это лишь 10% защиты.

Уровень 2: Программный уровень (Окружение ОС)

Здесь проверяется целостность операционной системы.

- Метод обнаружения: Сканирование на наличие Root-прав, включенной отладки по USB или специфических пакетов, таких как

com.bluestacks.app. - Старое решение: Скрытие Root (Magisk/KernelSU) или "укрепленные" (hardened) сборки эмуляторов.

- Статус: Провал. Android 13+ и сервисы Google Play теперь глубоко сканируют системные разделы.

Уровень 3: Аппаратный уровень (Стандарт 2026 года)

Это "Ядро". Приложения опрашивают физические компоненты устройства.

- Метод обнаружения:

- Архитектура CPU: Это нативный ARM (реальный телефон) или транслируемый x86 (эмулятор)?

- Play Integrity API: Проходит ли устройство проверку

MEETS_DEVICE_INTEGRITY? - Дрожание сенсоров (Sensor Jitter): Показывают ли акселерометр и гироскоп естественный шум или идеально плоские "нулевые" значения?

- Старое решение: Нет. Программа физически не может стать железом.

- Статус: Критический. Именно здесь сегодня происходит 90% банов.

Если вы используете эмулятор, вы, скорее всего, проваливаетесь на Уровне 3 при каждом входе в систему. Чтобы понять, как эти архитектурные различия влияют на эффективность автоматизации, ознакомьтесь с нашим глубоким анализом Облачные телефоны против традиционных эмуляторов.

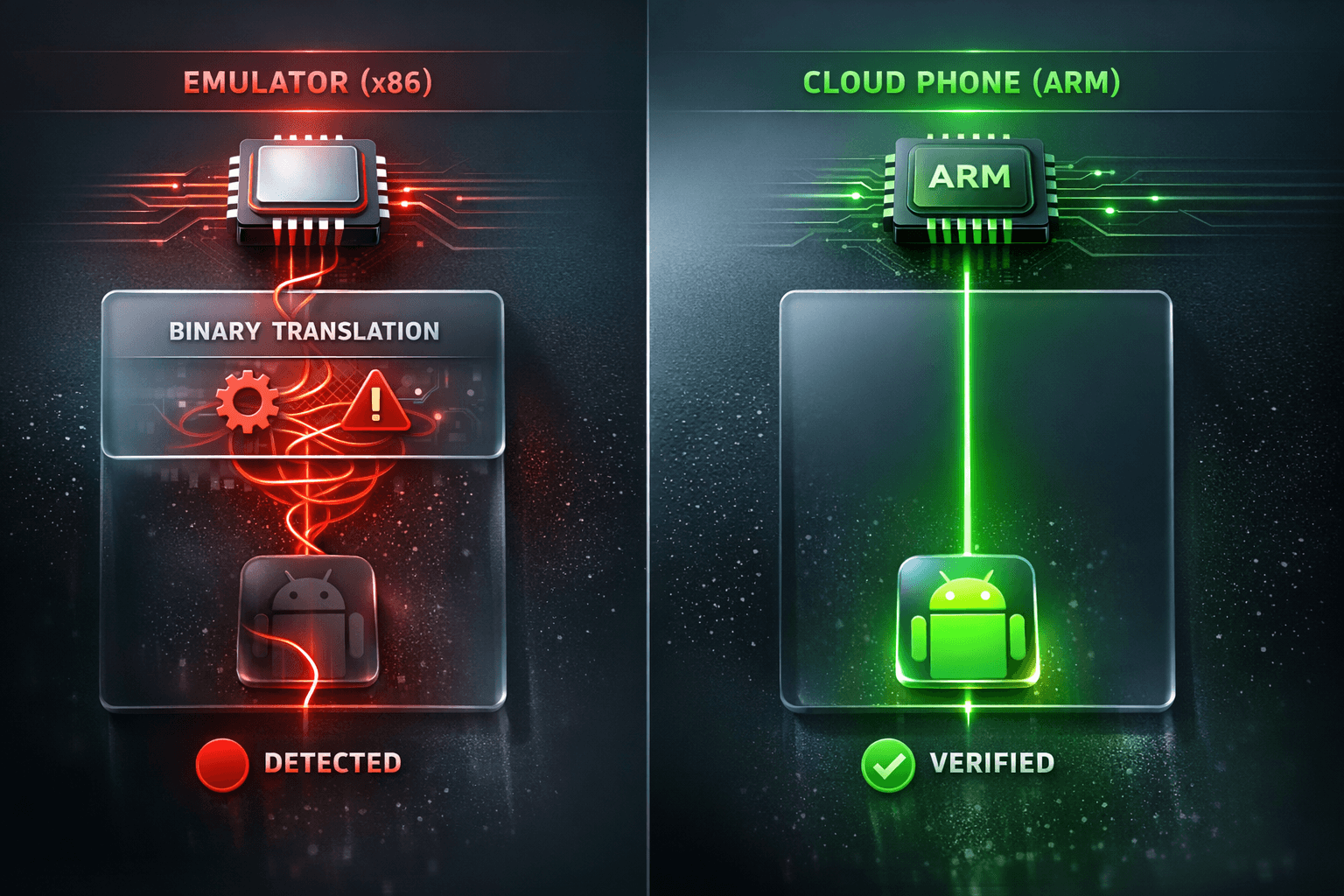

Андроид Эмулятор vs Облако Реальных Устройств: Война Архитектур

Фундаментальное различие между эмулятором и облачным телефоном не в софте — а в архитектуре.

Android Эмуляторы — это программы, которые транслируют команды Android (ARM) для запуска на вашем ПК (x86). Этот процесс трансляции оставляет огромные цифровые следы.

Облачные телефоны (как XCloudPhone) — это физические материнские платы Android, размещенные в серверной стойке. Никакой трансляции; это чистое железо.

Сравнение: Стандартный Эмулятор vs Bare Metal Cloud Phone

XCloudPhone использует парк подлинных мобильных материнских плат (преимущественно Samsung Galaxy S8, Note 8, Note 9 и S10), смонтированных в промышленных серверных стойках. Для обеспечения круглосуточной работы (24/7) и устранения риска пожара мы физически удалили аккумуляторы и экраны с этих устройств, подавая питание напрямую на платы.

| Функция | Стандартный Android Эмулятор | Bare Metal Cloud Phone |

|---|---|---|

| Архитектура | x86 (ПК) с бинарной трансляцией | Нативный ARM (Реальный чипсет) |

| Идентификация системы | Виртуальная машина (VM) | Физическая материнская плата |

| Форм-фактор | Программный код | Серверная стойка без батареи |

| Play Integrity | Провал или только BASIC | ПроходитDEVICE_INTEGRITY |

| Аппаратные ID | Сгенерированные/Фейковые | Подлинные заводские ID |

| Данные сенсоров | Симуляция (Математика) | Реальные (Физический шум) |

| Риск бана | Высокий (Детектится как эмулятор) | Минимальный (Детектится как телефон) |

| Лучше всего для | Простых тестов / Разработки | Ценной автоматизации |

Почему Bare Metal ("Реальное Устройство") — это абсолютный антидетект

Архитектура Bare Metal предлагает четыре конкретных преимущества в области безопасности, которые программные антидетект-инструменты никогда не смогут повторить. Каждое преимущество закрывает конкретный механизм обнаружения.

1. Нативная ARM-архитектура (Без следов трансляции)

Это самое фундаментальное техническое различие.

Почему эмуляторы палятся:

Эмуляторы работают на процессорах Intel или AMD, использующих набор инструкций x86_64. Приложения Android компилируются для процессоров ARM, использующих другой набор инструкций. Чтобы преодолеть этот разрыв, эмуляторы используют "Бинарный транслятор" (например, Intel Houdini или libndk_translation).

Этот слой трансляции оставляет заметные артефакты:

- Наличие файлов

libhoudini.soилиlibndk_translation.soв системной библиотеке. - Специфические паттерны системных вызовов (syscall), отличающиеся от нативного исполнения ARM.

- Аномалии производительности, которые может заметить поведенческий анализ.

Античит-системы крупных игровых издателей активно сканируют наличие этих библиотек. Их обнаружение приводит к мгновенному флагу "Emulator Detected".

Преимущество XCloudPhone: Устройства XCloudPhone работают на нативных чипсетах ARM (Qualcomm Snapdragon / MediaTek Dimensity). Код ARM выполняется напрямую на процессоре. Нет слоя трансляции. Нет файлов библиотек трансляции. Для приложения паттерны выполнения кода идентичны любому розничному телефону Samsung Galaxy или Xiaomi.

2. Подлинные аппаратные идентификаторы (За пределами спуфинга)

Каждое устройство Android имеет уникальный набор аппаратных идентификаторов, присвоенных при производстве.

Почему спуфинг ловят: Программные инструменты, такие как модули Magisk или Xposed, могут подменять значения, возвращаемые API Android для IMEI, серийного номера и Android ID. Однако методы обнаружения тоже эволюционировали:

- Перекрестные проверки (Cross-Reference Checks): Приложения сравнивают заявленную модель устройства (например, "Samsung Galaxy S24") с базой данных известных валидных конфигураций. Если ваш "S24" сообщает о процессоре Intel или невозможном формате IMEI — вы попались.

- Обнаружение Goldfish: Кодовое имя ядра Android Эмулятора по умолчанию — "Goldfish". Даже с модификациями тонкие следы Goldfish остаются в идентификаторах ядра и свойствах системы. Скрипты обнаружения специально ищут эти паттерны.

- Проверка контрольной суммы: Некоторые системы проверяют целостность системного раздела, чтобы убедиться, что отпечатки устройства не были изменены.

Преимущество XCloudPhone: Наши устройства обладают подлинными, присвоенными на заводе серийными номерами, IMEI и MAC-адресами. Эти идентификаторы "прошиты" в железе и идеально соответствуют профилю устройства. Запрос информации об устройстве возвращает данные, которые последовательны, валидны и неотличимы от новенького смартфона из магазина.

3. Естественная физическая энтропия (Преимущество несовершенства)

Реальное железо прекрасно в своем несовершенстве. И это несовершенство теперь стало функцией безопасности.

Почему симуляция проваливается: Эмуляторы симулируют сенсоры, но делают это математически. Это создает обнаруживаемые паттерны:

- Статичная батарея: Эмуляторы часто показывают 100% заряда, который никогда не меняется.

- Нулевые значения сенсоров: Акселерометры и гироскопы в эмуляторах выдают идеальные

0.0в покое. Реальные сенсоры имеют микроскопический "шум" или дрожание (jitter). - Постоянная температура: Реальные устройства нагреваются под нагрузкой. Эмуляторы сообщают о постоянной температуре ЦП.

Системы поведенческого ИИ теперь активно сканируют эти "слишком идеальные" данные. Аккаунт, входящий с устройства, которое никогда не разряжается и имеет идеально неподвижные сенсоры, немедленно помечается как бот.

Преимущество XCloudPhone: Наши устройства — это реальные физические устройства. Они испытывают троттлинг при тяжелой нагрузке на GPU. Батареи разряжаются в течение 24-часовых сессий. Сенсоры демонстрируют естественные микроскопические флуктуации. Этот "шум" — отпечаток реальности, и его невозможно подделать.

4. Соответствие Play Integrity API (Новый страж)

Google Play Integrity API (преемник SafetyNet) — самый грозный слой обнаружения, внедренный за последние годы.

Как работает Play Integrity: API возвращает три вердикта:

MEETS_BASIC_INTEGRITY: Устройство не рутировано и прошло базовые проверки.MEETS_DEVICE_INTEGRITY: Устройство является подлинным сертифицированным Android-устройством.MEETS_STRONG_INTEGRITY: Устройство имеет аппаратное хранилище ключей и прошло самые строгие проверки (например, устройства Pixel).

Проблема эмуляторов:

Большинство эмуляторов не могут надежно пройти даже MEETS_BASIC_INTEGRITY. Пройти MEETS_DEVICE_INTEGRITY для эмулятора практически невозможно, так как это требует аппаратно-подтвержденной криптографической аттестации того, что софт запущен на подлинном сертифицированном чипсете.

Преимущество XCloudPhone:

Устройства XCloudPhone проходят MEETS_DEVICE_INTEGRITY нативно. Этого уровня достаточно для 95% приложений, включая банковские приложения, Google Pay и большинство игр. Поскольку наши устройства содержат подлинные чипсеты ARM с действующими сертификатами Google, криптографическое рукопожатие проходит успешно без каких-либо манипуляций.

Кейсы, требующие аппаратного антидетекта

Высокорисковая автоматизация в 2024-2026 годах требует защиты на уровне железа, потому что платформы перешли от отслеживания IP к поведенческим и аппаратным отпечаткам. Понимание их специфических механизмов обнаружения поможет вам выбрать правильную стратегию защиты.

MMO Игры (Night Crows, MIR4, Lineage W)

Корейские MMO известны своей политикой "Нулевой терпимости" к эмуляторам. Издатели вроде Netmarble, WeMade и NCSOFT инвестировали огромные средства в клиентские античит-системы.

Как они палят эмуляторы:

- Сканирование процессов ВМ: Клиент игры сканирует запущенные процессы на наличие VMware Tools, VirtualBox Guest Additions или служб QEMU.

- Обнаружение библиотек x86: Они ищут в директории

/system/libбиблиотеки трансляции Intel Houdini (libhoudini.so). Их обнаружение подтверждает использование эмулятора. - Проверка строки рендерера OpenGL: Эмуляторы часто сообщают общие названия GPU, такие как "Android Emulator" или "SwiftShader", вместо реальных моделей (Adreno, Mali).

Последствия: Вход с обнаруженного эмулятора вызывает ошибку "Abnormal Environment". Злостные нарушители получают перманентный бан аккаунта без права апелляции.

История реального игрока: Игрок с полугодовым прогрессом в Night Crows потерял весь аккаунт после обновления игры, добавившего новый способ детекта эмуляторов. Его эмулятор, работавший месяцами, внезапно оказался в черном списке.

Решение XCloudPhone: Наша среда на "голом железе" не имеет оверхеда виртуальной машины, библиотек трансляции и сообщает о реальном GPU (например, Adreno 650). Для игры это выглядит идентично флагманскому устройству Xiaomi или Samsung.

Автоматизация соцсетей (TikTok, Instagram, Facebook)

Социальные сети вышли за рамки простых банов по IP. Теперь они используют сложную идентификацию устройств и поведенческий анализ.

Технология "Device Ban" в TikTok:

- Черный список IMEI/Android ID: Когда TikTok обнаруживает спам или поведение бота, он заносит в черный список IMEI и Android ID устройства, а не только аккаунт. Любой новый аккаунт, созданный на этом устройстве, немедленно получает теневой бан (shadowban — 0 просмотров, 0 охвата).

- Детект сброса до заводских настроек: TikTok отслеживает, был ли сброшен ID устройства. Частые сбросы — сигнал спама.

- Поведенческий отпечаток: Они анализируют паттерны касаний. Макро-автоматизация производит линейные, идеально рассчитанные по времени клики. Человеческое касание имеет естественное "дрожание" — небольшие вариации во времени и позиции.

Система Trust Score в Instagram:

- История устройства: Instagram отслеживает, сколько аккаунтов было создано на конкретном устройстве. Более 3 аккаунтов значительно снижают уровень доверия (Trust Score).

- Скорость входа: Быстрое переключение между аккаунтами на одном устройстве вызывает проверки безопасности (капчи, подтверждение по телефону).

Последствия: Аккаунты в теневом бане могут постить контент, но его никто не видит. Для бизнеса, зависящего от SMM, это катастрофа.

Решение XCloudPhone: Каждый инстанс XCloudPhone предоставляет абсолютно чистый IMEI и Android ID. Никакой истории устройства. В сочетании с нашей симуляцией емкостного касания (человеческое дрожание), ваши аккаунты сохраняют максимальный уровень доверия. Продвинутые стратегии защиты вашей фермы читайте в нашем гайде Как предотвратить бан устройства.

Крипто-фарминг и Аирдропы (Galxe, Layer3, Zealy)

Web3-платформы для аирдропов становятся все более изощренными в обнаружении "Атак Сибиллы" (Sybil attacks) — когда один человек притворяется множеством.

Слои обнаружения платформ аирдропов:

- Отпечаток браузера: Canvas fingerprint, рендерер WebGL и установленные шрифты.

- Кластеризация кошельков: Анализ паттернов транзакций в блокчейне между кошельками.

- Целостность мобильного приложения: Для заданий в приложениях (например, скачать dApp) теперь требуется прохождение Play Integrity API.

Дилемма фермера: Многие дорогие аирдропы требуют выполнения заданий в мобильном приложении. Эмуляторы проваливают Play Integrity, лишая вас права на эти награды.

Решение XCloudPhone: Так как XCloudPhone проходит MEETS_DEVICE_INTEGRITY, вы можете выполнять задания в приложениях, которые невозможны для пользователей эмуляторов. Это открывает доступ к наградам в тысячи долларов, которые другие не могут забрать.

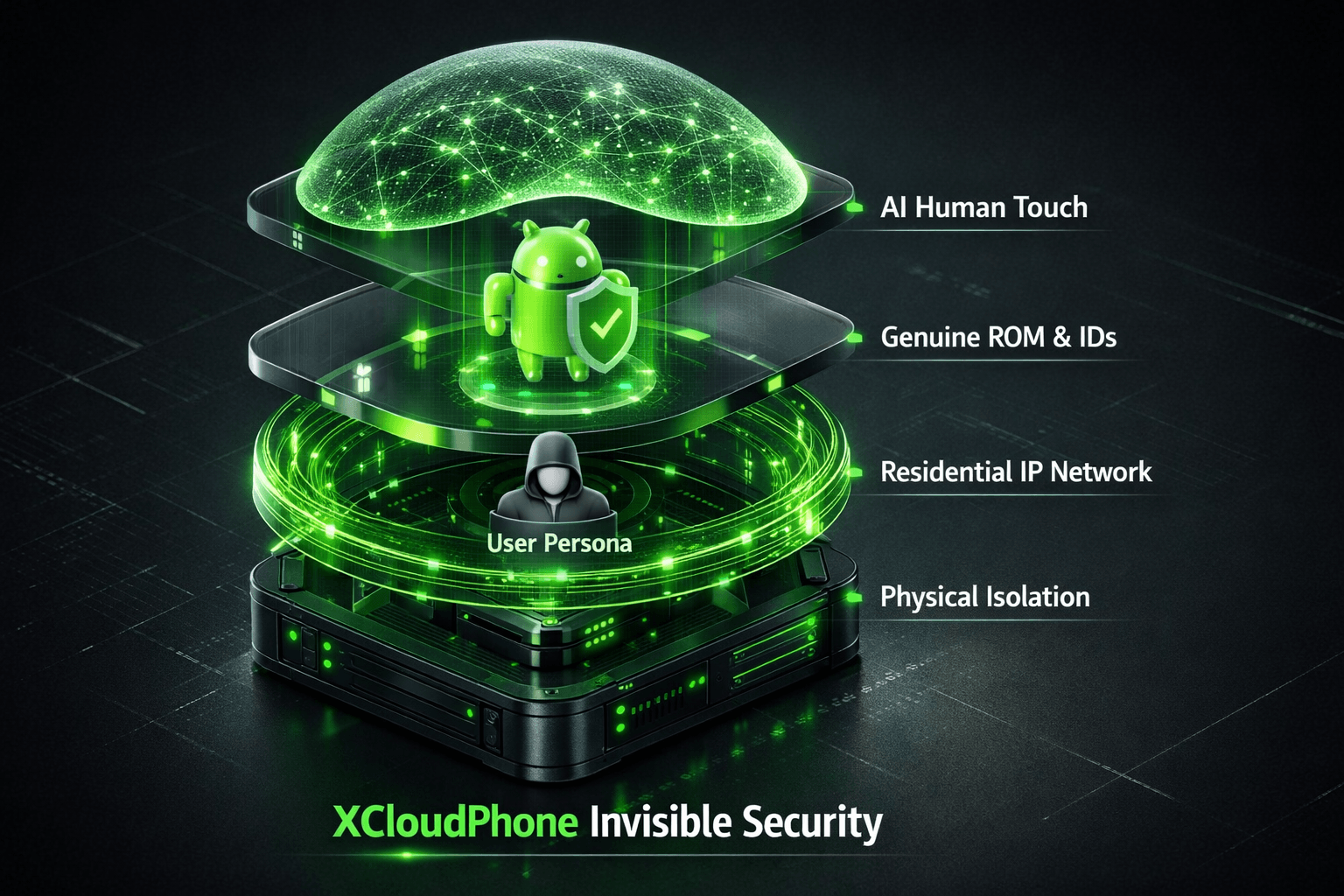

Как XCloudPhone реализует "Невидимую" безопасность

Мы спроектировали XCloudPhone так, чтобы он был невидим для систем обнаружения, используя многоуровневый подход "глубокой защиты", изолирующий каждый аппаратный и сетевой идентификатор. Каждый слой усиливает остальные.

1. Выделенная инфраструктура частной сети

Конфигурацию сети часто упускают из виду, но это критический вектор обнаружения.

Риск общего IP: Многие провайдеры облачных телефонов пускают всех пользователей через общие IP дата-центров. Системы обнаружения помечают эти диапазоны как "VPN/Data Center".

Наше решение:

- Подлинные резидентные IP: XCloudPhone использует реальную инфраструктуру домашних сетей. Хотя несколько устройств могут делить одну линию для оптимизации затрат, это остаются резидентные маршруты, которые обходят черные списки дата-центров.

- Интеграция прокси в дашборде: Пользователи могут настраивать собственные прокси (SOCKS5/HTTP) прямо в панели управления XCloudPhone. Это позволяет обеспечить полную изоляцию IP для каждого инстанса, когда это необходимо для фарминга ценных аккаунтов.

- Fake GPS на уровне железа: В отличие от программных приложений для подмены локации, XCloudPhone поддерживает Fake GPS, интегрированный на уровне железа. Это гарантирует прохождение строгих проверок геолокации в таких приложениях как TikTok, банкинг или службы доставки.

- Защита от утечек DNS: Все DNS-запросы направляются через наши собственные резолверы, а не публичные, которые могут раскрыть ваше реальное местоположение.

2. Технология физической изоляции

Виртуализация экономит деньги облачным провайдерам. Но это также риск для безопасности.

Риск виртуализации: Некоторые провайдеры запускают несколько "виртуальных" телефонов на одном физическом сервере. Продвинутый детект может определить общие сигнатуры железа.

Как мы это решаем:

- Электрическая изоляция: Каждый юнит облачного телефона — это выделенная, физически отдельная материнская плата в нашей стойке. Удалив нестабильные компоненты (литиевые батареи), мы достигли промышленной надежности (uptime) 99.9%.

- Общей памяти нет: Утечка данных между инстансами физически невозможна, так как нет общего вычислительного слоя.

- Уникальная среда загрузки: Каждое устройство загружается со своим уникальным образом ROM, серийным номером и IMEI.

3. ИИ-симуляция человеческого касания

Поведение — это новый отпечаток. Даже с идеальным железом роботизированные действия вызывают бан.

Почему линейные макросы палятся: Традиционные кликеры нажимают в точные координаты с точностью до миллисекунды. Это явный признак бота.

Подход XCloudPhone (Планы Enterprise):

- Нелинейный тайминг: Наш движок автоматизации добавляет переменные задержки (случайная вариация 50-300мс) между действиями.

- Инъекция дрожания (Jitter): Симулированные касания включают небольшой позиционный дрифт, имитируя движение человеческого пальца.

- Рандомизация скролла: Скорость и дистанция прокрутки рандомизируются в пределах реалистичных человеческих параметров.

4. Непрерывные обновления безопасности

Обнаружение — это гонка вооружений. Новые проверки появляются постоянно.

Наше обязательство:

- Ежемесячные аудиты безопасности: Наша команда мониторит новые методы детекта, обсуждаемые на форумах разработчиков читов и в исследовательских статьях.

- OTA-обновления системы: Мы накатываем системные патчи на все устройства без участия пользователя.

- Обратная связь от комьюнити: Наше сообщество в Discord сообщает о проблемах с детектом в реальном времени, что позволяет реагировать моментально.

Как начать работу с аппаратным антидетектом

Переход на аппаратный антидетект включает выбор правильных спецификаций устройства под ваши задачи и настройку среды для максимальной изоляции. Вот полное руководство по онбордингу.

Шаг 1: Определите вашу задачу и требования

Разные задачи требуют разного железа.

| Задача (Use Case) | Приоритет | Рекомендуемые спеки |

|---|---|---|

| MMO Игры (AFK Фарм) | GPU Производительность | 4GB+ RAM, Snapdragon 6-series+ |

| Мультиаккаунтинг Соцсетей | Стабильность и Память | 3GB+ RAM, 64GB Storage |

| Крипто Аирдропы | Совместимость Приложений | Android 12+, Full Google Services |

| Тестирование ПО / Разработка | Гибкость | Опция Root, включенный ADB |

Шаг 2: Выберите план XCloudPhone

Мы предлагаем гибкие тарифы под ваш масштаб.

- Почасовая оплата (Pay-As-You-Go): Идеально для тестов или коротких всплесков активности. Платите только за часы использования.

- Ежемесячная подписка: Лучшая цена для задач 24/7, таких как AFK-гейминг или постоянное присутствие в соцсетях.

- Enterprise (Корпоративный): Для операций с 50+ устройствами мы предлагаем скидки за объем и выделенного менеджера.

Шаг 3: Запустите свой первый инстанс Cloud Phone

После выбора плана:

- Войдите в панель управления XCloudPhone.

- Нажмите "Create New Device" (Создать новое устройство).

- Выберите модель устройства и версию Android.

- Ваше устройство загрузится за 60 секунд в чистую среду Android со сброшенными настройками.

Шаг 4: Первичная настройка

Настройка Google Аккаунта:

- Создайте новый Google аккаунт для каждого инстанса облачного телефона.

- Не используйте свой личный Gmail. Держите аккаунты для автоматизации отдельно.

- Используйте уникальный сложный пароль для каждого аккаунта.

Установка приложений:

- Откройте Google Play Store и скачайте нужные приложения.

- Для игр с большим объемом загрузки (3ГБ+) используйте нашу функцию "Download Manager", чтобы поставить загрузки в очередь и избежать таймаута сессии.

Совет профи: Для высокого уровня доверия "прогрейте" устройство. Перед запуском автоматизации используйте телефон вручную 1-2 дня — посмотрите YouTube, проверьте погоду. Это создаст паттерн естественного использования.

Шаг 5: Настройка автоматизации (Опционально)

Для базовой автоматизации:

- Используйте встроенный Macro Recorder. Запишите последовательность нажатий и свайпов, затем поставьте на повтор.

Для визуальной автоматизации (Продвинутая & No-Code):

- Используйте наш Visual Automation Builder. Интерфейс на основе нод (узлов), вдохновленный инструментами вроде n8n или Make, позволяет строить сложную логику без кода.

- ИИ-потоки: Просто опишите, что вы хотите (например, "Открой TikTok, скролль каждые 5 секунд и лайкай видео с хэштегом #foryou"), и наш ИИ создаст узлы автоматизации за вас.

Для автоматизации уровня разработчика:

- Включите ADB (Android Debug Bridge) в настройках устройства.

- Подключитесь через ADB с локальной машины, используя предоставленные IP и порт.

- Используйте инструменты скриптинга вроде AutoControl, Scrcpy или кастомные скрипты на Python.

Шаг 6: Мониторинг и обслуживание

- Проверяйте дашборд ежедневно на предмет "здоровья" устройства (место на диске, RAM).

- Периодически чистите кэш приложений, чтобы избежать переполнения памяти.

- Ротируйте задачи, если заметите какие-либо ограничения на аккаунте.

FAQ: Разрушаем мифы об антидетекте

Заключение

Игра в "Кошки-мышки" между программным спуфингом и алгоритмами обнаружения закончена. Железо — это последний рубеж.

В 2026 году, с повсеместным внедрением Google Play Integrity API и поведенческого ИИ, программные эмуляторы структурно неспособны обеспечить долгосрочную безопасность ценных аккаунтов.

Хватит рисковать персонажами 80-го уровня или верифицированными бизнес-аккаунтами, прячась за хрупкими программными масками. Переходите на безопасность физической инфраструктуры.

Почувствуйте разницу Реального Облачного Устройства.

Связанные статьи:

- Стратегическое сравнение: Cloud Phone vs Традиционные Эмуляторы: Что лучше для мобильной автоматизации?

- Основы: Что такое Cloud Phone? Разбираем инфраструктуру облака реальных устройств

- Продвинутая безопасность: Продвинутые тактики предотвращения бана устройств для массового управления аккаунтами

![Облачный телефон vs Эмулятор: 16 отличий в Производительности и Цене [2026] - связанная статья об автоматизации облачных телефонов и играх](/_next/image?url=https%3A%2F%2Fxcloudphone.com%2Fuploads%2Fmechanism_cloud_vs_emulator_90c6ded10e.png&w=1080&q=75)