Descubra por que Celulares em Nuvem Bare Metal são a única solução anti-detect segura em 2026. Evite o Play Integrity e fingerprint de hardware hoje.

A tecnologia Anti-detect permite aos usuários mascarar sua impressão digital (fingerprint) — incluindo modelo do dispositivo, endereço IP e ID de hardware — para gerenciar múltiplas contas sem acionar os banimentos (bans) das plataformas.

Em resumo, à medida que os algoritmos de detecção evoluem para verificar camadas físicas de hardware (Play Integrity API), ferramentas de spoofing baseadas em software, como emuladores, tornam-se obsoletas. Isso faz dos Cloud Phones Bare Metal (Hardware Real) a única solução à prova de futuro para automação segura. A arquitetura de nuvem com dispositivos reais evita a detecção executando código ARM nativo e fornecendo identificadores de hardware genuínos que emuladores de software não conseguem replicar estruturalmente.

Neste guia, você aprenderá:

- Como funciona a Detecção: Por que emuladores falham na camada de hardware.

- Por que o Bare Metal é "Invisível": A superioridade técnica da arquitetura ARM nativa.

- Casos de Uso e Segurança: Melhores práticas para jogos MMO, mídias sociais e farming de criptomoedas.

- Escalando com XCloudPhone: Como gerenciar mais de 100 contas com risco mínimo de banimento.

O que é Tecnologia Anti-Detect? (Além dos Navegadores)

A tecnologia Anti-detect age como uma "máscara digital", permitindo que um único usuário apareça como múltiplos visitantes distintos e não relacionados em um site ou aplicativo. Pense nisso como criar "identidades" separadas para cada persona online que você gerencia.

Historicamente, essa tecnologia evoluiu através de quatro gerações distintas, cada uma respondendo a níveis de detecção cada vez mais sofisticados das plataformas:

Geração 1: A Era da Camada de Rede (2010-2015)

A forma mais antiga de anti-detect era o simples mascaramento de IP.

- Tecnologia: Proxies e VPNs.

- Como funcionava: Seu tráfego era roteado através de um servidor diferente, escondendo seu endereço IP real.

- Por que falhou: As plataformas aprenderam a correlacionar outros sinais além do IP — cookies, fingerprints do navegador e comportamento de login.

Geração 2: A Era da Camada de Software (2015-2018)

Como o IP sozinho se tornou insuficiente, o foco mudou para falsificar identificadores de software.

- Tecnologia: User-Agent Switchers, Apps de Fake GPS.

- Como funcionava: Essas ferramentas mentiam para sites sobre sua versão de navegador, sistema operacional e localização.

- Por que falhou: O JavaScript conseguia consultar propriedades profundas do navegador (resolução de tela, fuso horário, plugins instalados) que switchers simples não conseguiam falsificar consistentemente.

Geração 3: A Era do Fingerprint de Navegador (2018-2023)

Navegadores Anti-detect surgiram como o padrão ouro para automação web.

- Tecnologia: Multilogin, GoLogin, Dolphin Anty.

- Como funcionava: Cada perfil de navegador gerava um "Canvas Fingerprint" único — um hash baseado em como seu navegador renderiza gráficos. Combinado com cookies e armazenamento isolados, cada perfil parecia um usuário completamente diferente.

- Por que falhou (para mobile): Essa tecnologia funciona brilhantemente para navegadores web. No entanto, apps móveis (Android/iOS) ignoram o navegador completamente. Eles podem consultar o sistema operacional e o hardware diretamente, acessando dados que os navegadores não conseguem falsificar.

Geração 4: A Era do Dispositivo Real (2024-Presente)

A única solução para detecção em nível de hardware são contramedidas em nível de hardware.

- Tecnologia: Cloud Phones de Dispositivos Reais (como XCloudPhone).

- Como funciona: Em vez de falsificar parâmetros de hardware, você usa um dispositivo físico real com especificações naturais. Este é o modelo de Nuvem Móvel Bare Metal, onde o SO roda diretamente em chips reais, eliminando camadas de virtualização detectáveis.

- Por que tem sucesso: Você não pode detectar "hardware falso" se o hardware é real. Não há nada para detectar.

O Insight Central: Software só pode esconder software. Hardware requer hardware.

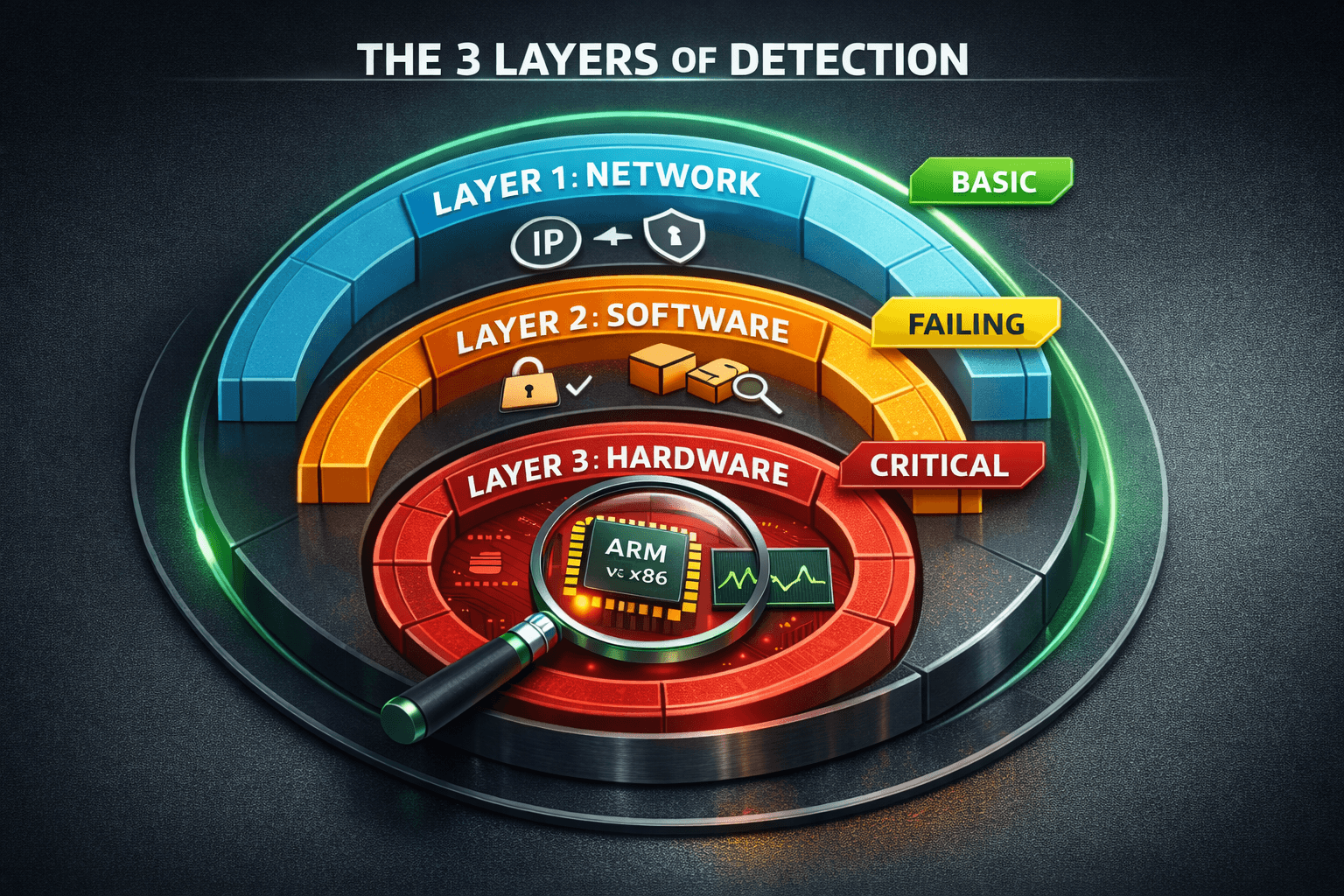

As 3 Camadas de Detecção: Por que o spoofing de software está obsoleto

Para entender por que suas contas de emulador estão sendo banidas, você deve compreender as três camadas de detecção usadas por empresas como Google, TikTok e WeMade.

Camada 1: A Camada de Rede (Básica)

Este é o "Muro Externo". As plataformas verificam seu endereço IP, vazamentos de DNS e WebRTC.

- Método de Detecção: Verifica se 10 contas compartilham o mesmo IP ou se o IP pertence a uma faixa conhecida de data center.

- Solução Antiga: Usar Proxy/VPN.

- Status: Utilizável. Proxies ainda funcionam, mas são apenas 10% da defesa.

Camada 2: A Camada de Software (Ambiente do SO)

Isso verifica a integridade do sistema operacional.

- Método de Detecção: Escaneia por acesso "Root", depuração USB habilitada ou pacotes específicos como

com.bluestacks.app. - Solução Antiga: Ocultar Root (Magisk/KernelSU) ou builds de emulador "Endurecidos" (Hardened).

- Status: Falhando. Android 13+ e o Google Play Services agora escaneiam profundamente as partições do sistema.

Camada 3: A Camada de Hardware (O Padrão 2026)

Este é o "Núcleo". Apps consultam os componentes físicos do dispositivo.

- Método de Detecção:

- Arquitetura de CPU: É nativa ARM (Telefone Real) ou x86 traduzida (Emulador)?

- Play Integrity API: O dispositivo passa no

MEETS_DEVICE_INTEGRITY? - Jitter do Sensor: O acelerômetro e o giroscópio mostram ruído natural, ou valores "0" perfeitamente planos?

- Solução Antiga: Nenhuma. Software não pode se tornar fisicamente hardware.

- Status: Crítico. É por isso que 90% dos banimentos acontecem hoje.

Se você está usando um emulador, provavelmente está falhando na Camada 3 toda vez que faz login. Para entender como essas diferenças arquitetônicas impactam seu desempenho de automação, confira nossa análise profunda sobre Cloud Phone vs Emuladores Tradicionais.

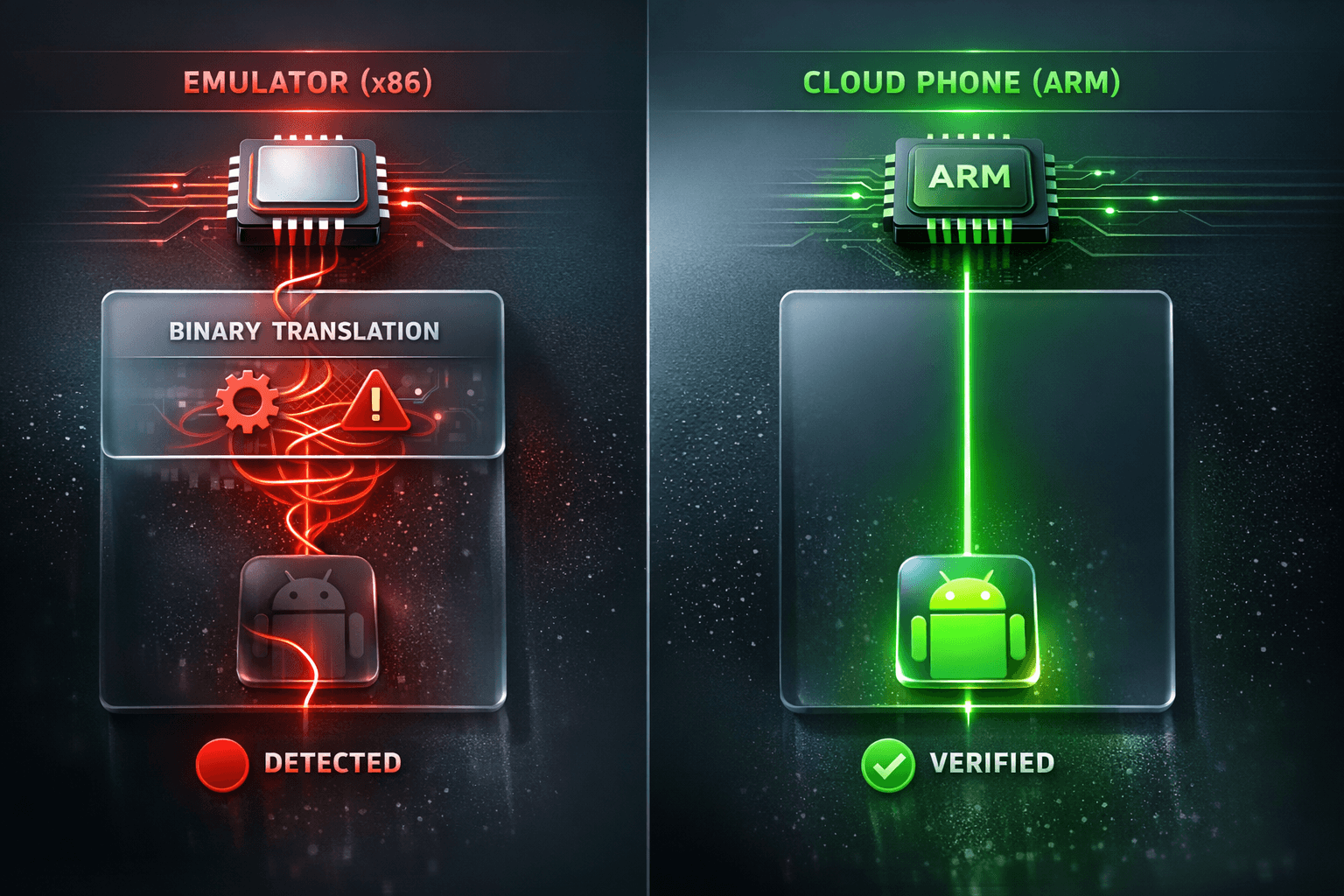

Emulador Android vs Nuvem de Dispositivos Reais: A Guerra de Arquiteturas

A diferença fundamental entre um emulador e um cloud phone não é software — é arquitetura.

Emuladores Android são programas de software que traduzem instruções Android (ARM) para rodar no seu PC (x86). Esse processo de tradução deixa pegadas digitais massivas.

Cloud Phones (como XCloudPhone) são placas-mãe (mainboards) Android físicas hospedadas em um rack de servidor. Não há tradução; é hardware puro.

Comparação: Emulador Padrão vs Cloud Phone Bare Metal

O XCloudPhone utiliza uma frota de placas-mãe móveis genuínas (predominantemente Samsung Galaxy S8, Note 8, Note 9 e S10) montadas em racks de servidores industriais. Para garantir uptime 24/7 e eliminar riscos de incêndio, nós removemos fisicamente as baterias e telas desses dispositivos, fornecendo energia diretamente às placas-mãe.

| Recurso | Emulador Android Padrão | Cloud Phone Bare Metal |

|---|---|---|

| Arquitetura | x86 (PC) com Tradução Binária | Nativa ARM (Chipset Real) |

| Identidade do Sistema | Máquina Virtual (VM) | Placa-Mãe Física |

| Forma de Hardware | Código de Software | Rack de Servidor sem Bateria |

| Play Integrity | Falha ou passa apenas BASIC | PassaDEVICE_INTEGRITY |

| IDs de Hardware | Gerados/Falsificados (Genéricos) | IDs de Fábrica Genuínos |

| Dados do Sensor | Simulados (Matemáticos) | Reais (Ruído Físico) |

| Risco de Ban | Alto (Detectado como Emulador) | Mínimo (Detectado como Telefone) |

| Melhor Para | Testes Casuais / Desenvolvimento | Automação de Alto Valor |

Por que o Bare Metal "Dispositivo Real" é o Anti-Detect Definitivo

A arquitetura Bare Metal oferece quatro vantagens de segurança específicas e compostas que ferramentas anti-detect de software nunca podem replicar. Cada vantagem aborda um mecanismo de detecção específico.

1. Arquitetura ARM Nativa (Sem Pegadas de Tradução)

Esta é a diferença técnica mais fundamental.

Por que Emuladores Falham:

Emuladores rodam em processadores Intel ou AMD, que usam o conjunto de instruções x86_64. Apps Android são compilados para processadores ARM, que usam um conjunto de instruções diferente. Para preencher essa lacuna, emuladores usam um "Tradutor Binário" (como Intel Houdini ou libndk_translation).

Essa camada de tradução deixa artefatos detectáveis:

- A presença de arquivos

libhoudini.sooulibndk_translation.sono diretório de bibliotecas do sistema. - Padrões específicos de syscall que diferem da execução nativa ARM.

- Anomalias de desempenho que a análise comportamental pode sinalizar.

Sistemas anti-cheat das grandes editoras de jogos escaneiam ativamente essas bibliotecas. Encontrá-las resulta em um sinal imediato de "Emulador Detectado".

A Vantagem do XCloudPhone: Dispositivos XCloudPhone rodam em chipsets ARM nativos (Qualcomm Snapdragon / MediaTek Dimensity). O código ARM é executado diretamente no processador. Não há camada de tradução. Não há arquivos de biblioteca de tradução. Para o aplicativo, os padrões de execução de código são idênticos a qualquer telefone Samsung Galaxy ou Xiaomi de varejo.

2. Identificadores de Hardware Genuínos (Além do Spoofing)

Cada dispositivo Android tem um conjunto único de identificadores de hardware atribuídos durante a fabricação.

Por que o Spoofing é Pego: Ferramentas de software como Magisk ou módulos Xposed podem alterar os valores retornados pelas chamadas de API do Android para IMEI, Número de Série e Android ID. No entanto, a detecção evoluiu:

- Verificações de Referência Cruzada: Apps comparam seu modelo de dispositivo reportado (ex: "Samsung Galaxy S24") contra um banco de dados de configurações válidas conhecidas. Se seu "S24" reporta uma CPU Intel ou um padrão de IMEI impossível, você é marcado.

- Detecção Goldfish: O codinome padrão do kernel do Emulador Android é "Goldfish". Mesmo com modificações, pegadas sutis de Goldfish permanecem nos identificadores do kernel e propriedades do sistema. Scripts de detecção procuram especificamente por esses padrões.

- Validação de Checksum: Alguns sistemas validam a integridade da partição do sistema para garantir que as impressões digitais do dispositivo não foram adulteradas.

A Vantagem do XCloudPhone: Nossos dispositivos possuem Números de Série, IMEIs e endereços MAC genuínos e atribuídos de fábrica. Esses identificadores são gravados no hardware e correspondem perfeitamente ao perfil do dispositivo. Uma consulta por informações do dispositivo retorna dados consistentes, válidos e indistinguíveis de um telefone novo.

3. Entropia Física Natural (A Vantagem da Imperfeição)

O hardware real é belamente imperfeito. Essa imperfeição é agora um recurso de segurança.

Por que a Simulação Falha: Emuladores simulam sensores, mas fazem isso matematicamente. Isso cria padrões detectáveis:

- Bateria Estática: Baterias de emulador frequentemente reportam 100% de carga e nunca mudam.

- Sensores de Valor Zero: Acelerômetros e giroscópios em emuladores retornam valores perfeitos de

0.0quando em repouso. Sensores reais têm "ruído" microscópico ou jitter. - Temperatura Constante: Dispositivos reais esquentam sob carga. Emuladores reportam uma temperatura de CPU constante.

Sistemas de IA comportamental agora escaneiam ativamente esses dados "perfeitos demais". Uma conta logando de um dispositivo que nunca perde carga de bateria e tem sensores perfeitamente imóveis é imediatamente marcada como não humana.

A Vantagem do XCloudPhone: Nossos dispositivos são dispositivos físicos reais. Eles experimentam thermal throttling sob carga pesada de GPU. As baterias descarregam ao longo de sessões de 24 horas. Sensores exibem flutuações microscópicas naturais. Esse "ruído" é a impressão digital da realidade, e não pode ser falsificado.

4. Conformidade com Play Integrity API (O Novo Guardião)

A Play Integrity API do Google (sucessora do SafetyNet) é a camada de detecção mais formidável introduzida nos últimos anos.

Como funciona o Play Integrity: A API retorna três veredictos:

MEETS_BASIC_INTEGRITY: O dispositivo não tem root e passou nas verificações básicas.MEETS_DEVICE_INTEGRITY: O dispositivo é um aparelho Android genuíno e certificado.MEETS_STRONG_INTEGRITY: O dispositivo tem um armazenamento de chaves apoiado por hardware e passou nas verificações mais rigorosas (ex: dispositivos Pixel).

O Desafio do Emulador:

A maioria dos emuladores não consegue passar confiavelmente nem mesmo no MEETS_BASIC_INTEGRITY. Passar no MEETS_DEVICE_INTEGRITY é quase impossível para um emulador porque requer atestado criptográfico apoiado por hardware de que o software está rodando em um chipset genuíno e certificado.

A Vantagem do XCloudPhone:

Dispositivos XCloudPhone passam no MEETS_DEVICE_INTEGRITY nativamente. Esse nível de integridade é suficiente para 95% das aplicações, incluindo apps bancários, Google Pay e a maioria dos jogos. Porque nossos dispositivos contêm chipsets ARM genuínos com certificações válidas do Google, o handshake criptográfico é bem-sucedido sem manipulação.

Casos de Uso que Requerem Anti-Detect em Nível de Hardware

Atividades de automação de alto risco em 2024-2026 exigem proteção em nível de hardware porque as plataformas mudaram do rastreamento de IP para fingerprints comportamentais e de hardware. Entender seus mecanismos de detecção específicos ajuda você a escolher a estratégia de proteção correta.

Jogos MMO (Night Crows, MIR4, Lineage W)

MMOs coreanos são notórios por políticas estritas de "Tolerância Zero" contra emuladores. Publicadoras como Netmarble, WeMade e NCSOFT investiram pesadamente em sistemas anti-cheat client-side.

Como eles detectam Emuladores:

- Escaneamento de Processos de Máquina Virtual: O cliente do jogo escaneia processos em execução procurando por VMware Tools, VirtualBox Guest Additions ou serviços QEMU.

- Detecção de Bibliotecas x86: Eles procuram no diretório

/system/libpor bibliotecas de tradução Intel Houdini (libhoudini.so). Encontrar essas bibliotecas confirma o uso de emulador. - Verificação de String de Renderizador OpenGL: Emuladores frequentemente reportam nomes de GPU genéricos como "Android Emulator" ou "SwiftShader" em vez de modelos de GPU reais (Adreno, Mali).

A Consequência: Logar de um emulador detectado aciona um erro de "Ambiente Anormal". Infratores persistentes recebem suspensão permanente da conta sem processo de apelação.

História de Jogador Real: Um jogador com 6 meses de progresso em Night Crows perdeu sua conta inteira após uma atualização do jogo adicionar nova detecção de emuladores. Seu emulador, que funcionou por meses, foi repentinamente colocado na lista negra.

Solução XCloudPhone: Nosso ambiente bare metal não tem overhead de VM, nenhuma biblioteca de tradução, e reporta hardware de GPU genuíno (ex: Adreno 650). Para o jogo, parece idêntico a um dispositivo Xiaomi ou Samsung topo de linha.

Automação de Mídias Sociais (TikTok, Instagram, Facebook)

Plataformas de mídia social evoluíram além de simples banimentos de IP. Elas agora empregam identificação sofisticada em nível de dispositivo e análise comportamental.

Tecnologia de "Device Ban" do TikTok:

- Blacklist de IMEI/Android ID: Quando o TikTok detecta comportamento de spam ou bot, ele coloca na lista negra o IMEI e Android ID do dispositivo — não apenas a conta. Qualquer nova conta criada nesse dispositivo leva shadowban imediatamente (0 visualizações, 0 alcance).

- Detecção de Reset de Fábrica: O TikTok rastreia se um ID de dispositivo foi resetado. Resets frequentes são um sinal de spam.

- Fingerprint Comportamental: Eles analisam padrões de toque. Automação macro produz cliques lineares e perfeitamente cronometrados. O toque humano tem "jitter" natural — leves variações em tempo e posição.

Sistema de Pontuação de Confiança do Instagram:

- Histórico do Dispositivo: O Instagram rastreia quantas contas foram criadas em um dispositivo específico. Mais de 3 contas diminuem significativamente a pontuação de confiança.

- Velocidade de Login: Alternar rapidamente entre contas no mesmo dispositivo aciona desafios de segurança (captchas, verificação por telefone).

A Consequência: Contas com shadowban podem postar conteúdo, mas não chega a ninguém. Para empresas que dependem de marketing em mídias sociais, isso é catastrófico.

Solução XCloudPhone: Cada instância do XCloudPhone fornece um IMEI e Android ID completamente novos e limpos. Não há histórico do dispositivo. Combinado com nossa simulação de toque capacitivo (jitter semelhante ao humano), suas contas mantêm pontuações de confiança máximas. Para estratégias mais avançadas sobre como proteger sua farm, veja nosso guia sobre Como Prevenir Banimentos de Dispositivo.

Farming de Airdrop de Criptomoedas (Galxe, Layer3, Zealy)

Plataformas de airdrop Web3 tornaram-se cada vez mais sofisticadas na detecção de "ataques Sybil" — onde uma pessoa finge ser muitas.

Camadas de Detecção Usadas por Plataformas de Airdrop:

- Fingerprint de Navegador: Canvas fingerprint, renderizador WebGL e fontes instaladas.

- Clustering de Carteiras: Análise de padrões de transações on-chain entre carteiras.

- Integridade de App Móvel: Para tarefas baseadas em apps (como baixar um dApp), agora exigem passar na Play Integrity API.

O Dilema do Farmer: Muitos airdrops de alto valor exigem completar tarefas em um app móvel. Emuladores falham no Play Integrity, tornando você inelegível para essas recompensas.

Solução XCloudPhone: Como o XCloudPhone passa no MEETS_DEVICE_INTEGRITY, você pode completar tarefas de airdrop baseadas em apps que são impossíveis para usuários de emuladores. Isso abre o acesso a recompensas potencialmente de milhares de dólares que outros não podem reivindicar.

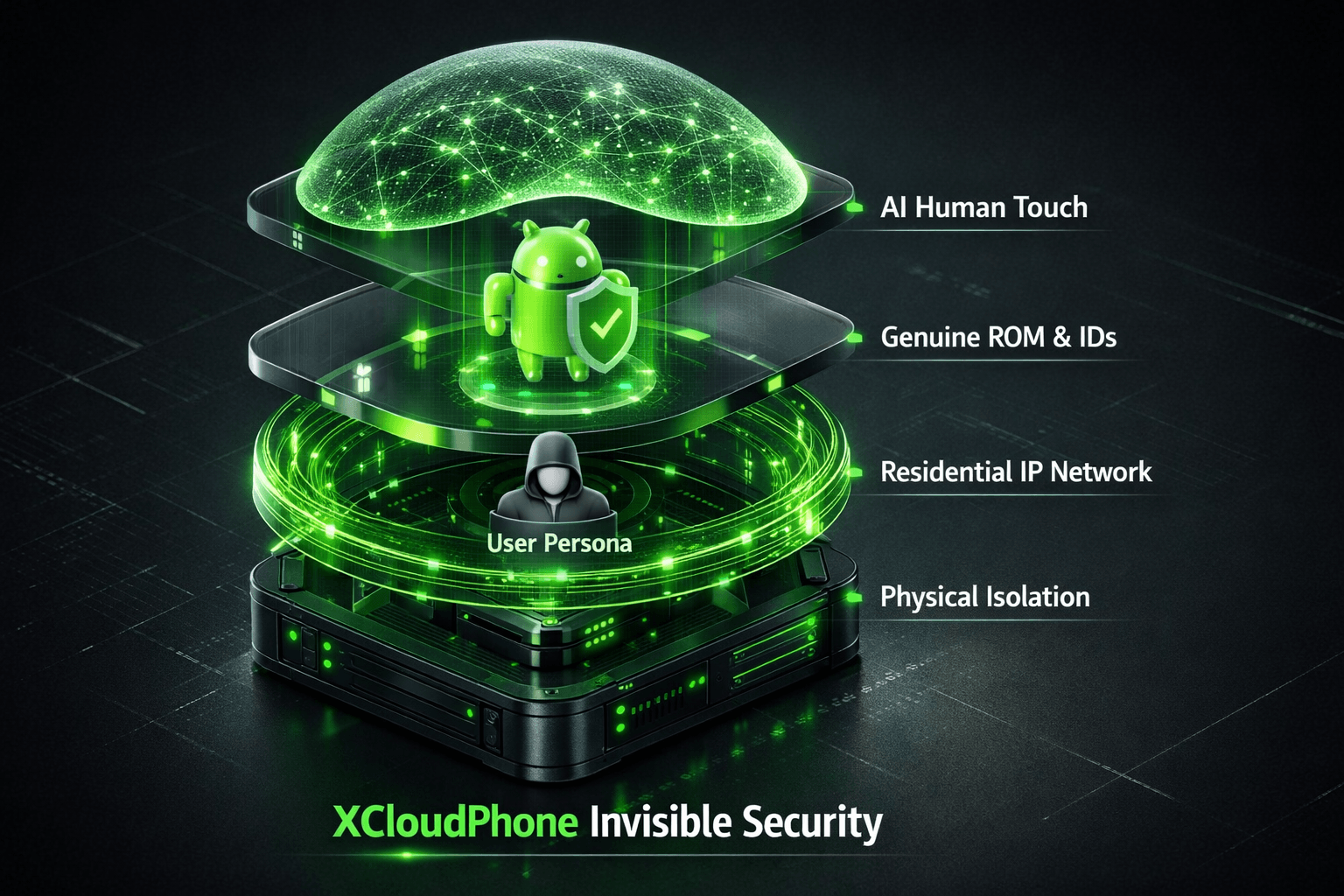

Como o XCloudPhone Implementa Segurança "Invisível"

Projetamos o XCloudPhone para ser invisível aos sistemas de detecção através de uma abordagem de defesa em profundidade multicamadas que isola cada identificador de hardware e rede. Cada camada reforça as outras.

1. Infraestrutura de Rede Privada Dedicada

A configuração de rede é frequentemente negligenciada, mas é um vetor de detecção crítico.

O Risco de IP Compartilhado: Muitos provedores de cloud phone roteiam todos os usuários através de IPs de data center compartilhados. Sistemas de detecção marcam esses IPs como faixas de "VPN/Data Center".

Nossa Solução:

- IPs Residenciais Genuínos: O XCloudPhone utiliza infraestrutura de rede residencial real. Embora múltiplos dispositivos possam compartilhar uma única linha para otimizar custos, estas permanecem rotas residenciais que contornam as listas negras de data centers.

- Integração de Proxy no Painel: Usuários podem configurar proxies personalizados (SOCKS5/HTTP) diretamente do painel do XCloudPhone. Isso permite isolamento total de IP por instância de dispositivo quando necessário para farming de contas de alto valor.

- Fake GPS em Nível de Hardware: Diferente de apps de falsificação de localização baseados em software, o XCloudPhone suporta Fake GPS integrado em nível de hardware. Isso garante conformidade com verificações rigorosas de geolocalização de apps como TikTok, bancos ou serviços de entrega.

- Proteção contra Vazamento de DNS: Todas as consultas DNS são roteadas através de nossos resolvedores privados, não públicos que podem revelar sua localização real.

2. Tecnologia de Isolamento Físico

Virtualização é uma medida de economia de custos para muitos provedores de nuvem. É também um risco de segurança.

O Risco de Virtualização: Alguns provedores rodam múltiplos cloud phones "virtuais" em um único servidor físico. Detecção sofisticada pode identificar assinaturas de hardware compartilhadas.

Como Resolvemos Isso:

- Isolamento Elétrico: Cada unidade de cloud phone é uma placa-mãe dedicada e fisicamente separada em nosso rack de servidores. Removendo componentes instáveis (baterias de lítio), alcançamos uptime de grau industrial de 99,9%.

- Sem Memória Compartilhada: O vazamento de dados entre instâncias é fisicamente impossível porque não há camada de computação compartilhada.

- Ambiente de Boot Único: Cada dispositivo inicia com sua própria imagem ROM única, número de série e IMEI.

3. Simulação de Toque Humano com IA

Comportamento é a nova impressão digital. Mesmo com hardware perfeito, ações robóticas acionam banimentos.

Por que Macros Lineares Falham: Ferramentas de automação tradicionais clicam em coordenadas exatas com precisão de milissegundos. Isso é um sinal óbvio.

A Abordagem do XCloudPhone (Planos Enterprise):

- Tempos Não-Lineares: Nosso motor de automação adiciona atrasos variáveis (variação aleatória de 50-300ms) entre ações.

- Injeção de Jitter de Toque: Toques simulados incluem leve deriva posicional, imitando o movimento do dedo humano.

- Aleatorização de Scroll: Velocidades e distâncias de rolagem são aleatórias dentro de parâmetros realisticamente humanos.

4. Atualizações de Segurança Contínuas

A detecção é uma corrida armamentista. Novas verificações surgem constantemente.

Nosso Compromisso:

- Auditorias de Segurança Mensais: Nossa equipe de segurança monitora novos métodos de detecção divulgados por fóruns anti-cheat e papers de pesquisa.

- Atualizações de Sistema OTA: Enviamos patches em nível de sistema para todos os dispositivos sem exigir ação do usuário.

- Loop de Feedback da Comunidade: Nossa comunidade no Discord reporta problemas de detecção em tempo real, permitindo resposta rápida.

Como Começar com Anti-Detect em Nível de Hardware

Começar com anti-detect em nível de hardware envolve selecionar as especificações de dispositivo corretas para seu caso de uso e configurar seu ambiente para isolamento máximo. Aqui está um guia de onboarding completo.

Passo 1: Defina seu Caso de Uso e Requisitos

Diferentes casos de uso têm demandas de hardware diferentes.

| Caso de Uso | Prioridade | Especificação Recomendada |

|---|---|---|

| Jogos MMO (Farming AFK) | Desempenho de GPU | 4GB+ RAM, Snapdragon série 6+ |

| Multicontas Mídias Sociais | Estabilidade e Arm. | 3GB+ RAM, 64GB Armazenamento |

| Farming Airdrop Cripto | Compatibilidade App | Android 12+, Serviços Google Completos |

| Testes de App / Desenvolvimento | Flexibilidade | Opção Acesso Root, ADB Habilitado |

Passo 2: Selecione seu Plano XCloudPhone

Oferecemos preços flexíveis para corresponder à sua escala.

- Pagamento Por Uso (Por Hora): Perfeito para testes ou explosões curtas de atividade. Pague apenas pelas horas que usar.

- Assinatura Mensal: Melhor valor para tarefas de automação 24/7 como jogos AFK ou presença persistente em mídias sociais.

- Enterprise Personalizado: Para operações rodando 50+ dispositivos, oferecemos descontos por volume e gerenciamento de conta dedicado.

Passo 3: Inicie sua Primeira Instância de Cloud Phone

Uma vez que você selecionou um plano:

- Faça login no Painel do XCloudPhone.

- Clique em "Create New Device" (Criar Novo Dispositivo).

- Selecione seu modelo de dispositivo e versão do Android.

- Seu dispositivo inicia em 60 segundos para um ambiente Android fresco e resetado de fábrica.

Passo 4: Configuração Inicial

Configuração de Conta do Google:

- Crie uma nova conta do Google para cada instância de cloud phone.

- Não use seu Gmail pessoal. Mantenha as contas de automação separadas.

- Use uma senha única e forte para cada conta.

Instalação de Apps:

- Abra a Google Play Store e baixe seus aplicativos alvo.

- Para jogos que requerem downloads grandes (3GB+), use nosso recurso "Download Manager" para colocar downloads na fila e evitar timeouts de sessão.

Dica Pro: Para pontuações de confiança altas, "aqueça" o dispositivo. Antes de automatizar, use o telefone manualmente por 1-2 dias — navegue no YouTube, verifique o clima. Isso estabelece um padrão de uso natural.

Passo 5: Configurar Automação (Opcional)

Para Automação Básica:

- Use o Macro Recorder integrado do XCloudPhone. Grave uma sequência de toques e arrastos, depois configure para repetir.

Para Automação Visual (Avançada e No-Code):

- Use nosso Visual Automation Builder. Ele possui uma interface baseada em nós inspirada em ferramentas como n8n ou Make, permitindo construir lógica complexa sem escrever código.

- Fluxos Impulsionados por IA: Simplesmente descreva o que você quer (ex: "Abra o TikTok, role a cada 5 segundos, e curta vídeos com #foryou"), e nossa IA gerará os nós de automação para você.

Para Automação Nível Desenvolvedor:

- Habilite ADB (Android Debug Bridge) nas configurações do seu dispositivo.

- Conecte via ADB da sua máquina local usando o IP e porta fornecidos.

- Use ferramentas de scripting como AutoControl, Scrcpy, ou scripts Python personalizados.

Passo 6: Monitorar e Manter

- Verifique o Painel diariamente para saúde do dispositivo (armazenamento, uso de RAM).

- Limpe periodicamente o cache dos apps para prevenir inchaço de armazenamento.

- Rotacione as tarefas se notar quaisquer restrições de conta.

FAQ: Mitos do Anti-Detect Detonados

Conclusão

O jogo de "Gato e Rato" entre falsificadores de software e algoritmos de detecção acabou. O Hardware é a fronteira final.

Em 2026, com a adoção generalizada da Google Play Integrity API e IA Comportamental, emuladores de software são estruturalmente incapazes de fornecer segurança de longo prazo para contas de alto valor.

Pare de arriscar seus personagens nível 80 ou suas contas comerciais verificadas em máscaras de software frágeis. Atualize para a segurança da infraestrutura física.

Experimente a diferença da Nuvem de Dispositivos Reais.

Artigos Relacionados:

- Comparação Estratégica: Cloud Phone vs Emuladores Tradicionais: Qual é Melhor para Automação Móvel?

- Fundamentos: O que é um Cloud Phone? Decodificando a Infraestrutura de Nuvem de Dispositivos Reais

- Segurança Avançada: Táticas Avançadas para Prevenir Banimentos de Dispositivo para Gestão de Contas em Massa