Erfahren Sie, warum Bare Metal Cloud Phones die einzige sichere Anti-Detect-Lösung 2026 sind. Umgehen Sie Play Integrity & Hardware-Fingerprinting.

Anti-Detect-Technologie ermöglicht es Benutzern, ihren digitalen Fingerabdruck (Digital Fingerprint) – einschließlich Gerätemodell, IP-Adresse und Hardware-ID – zu maskieren, um mehrere Konten zu verwalten, ohne Sperren (Bans) von Plattformen auszulösen.

Kurz gesagt: Da Erkennungsalgorithmen nun auch physische Hardware-Ebenen scannen (Play Integrity API), werden softwarebasierte Spoofing-Tools wie Emulatoren obsolet. Dies macht Bare Metal Cloud Phones (Echte Hardware) zur einzigen zukunftssicheren Lösung für sichere Automatisierung. Die Cloud-Architektur auf echten Geräten umgeht die Erkennung, indem sie nativen ARM-Code ausführt und echte Hardware-IDs liefert, die Software-Emulatoren strukturell nicht replizieren können.

In diesem Leitfaden lernen Sie:

- Wie Erkennung funktioniert: Warum Emulatoren auf der Hardware-Ebene scheitern.

- Warum Bare Metal "unsichtbar" ist: Die technische Überlegenheit der nativen ARM-Architektur.

- Anwendungsfälle & Sicherheit: Best Practices für MMO-Games, Social Media und Krypto-Farming.

- Skalieren mit XCloudPhone: Wie Sie 100+ Konten mit minimalem Ban-Risiko verwalten.

Was ist Anti-Detect-Technologie? (Mehr als nur Browser)

Anti-Detect-Technologie fungiert als "digitale Maske", die es einem einzelnen Benutzer ermöglicht, als viele verschiedene, nicht miteinander verbundene Besucher auf einer Website oder App zu erscheinen. Stellen Sie es sich vor wie das Erstellen separater "Identitäten" für jede Online-Persona, die Sie verwalten.

Historisch gesehen hat sich diese Technologie über vier verschiedene Generationen entwickelt, jeweils als Reaktion auf immer ausgefeiltere Erkennungsstufen der Plattformen:

Generation 1: Die Ära der Netzwerk-Ebene (2010-2015)

Die früheste Form von Anti-Detect war das einfache Verbergen der IP.

- Technologie: Proxies und VPNs.

- Wie es funktionierte: Ihr Verkehr wurde über einen anderen Server geleitet, wodurch Ihre echte IP-Adresse verborgen wurde.

- Warum es scheiterte: Plattformen lernten, andere Signale über die IP hinaus zu korrelieren – Cookies, Browser-Fingerabdrücke und Login-Verhalten.

Generation 2: Die Ära der Software-Ebene (2015-2018)

Da IP allein nicht mehr ausreichte, verlagerte sich der Fokus auf das Fälschen (Spoofing) von Software-Identifikatoren.

- Technologie: User-Agent Switcher, Fake GPS Apps.

- Wie es funktionierte: Diese Tools belogen Webseiten über Ihre Browserversion, Ihr Betriebssystem und Ihren Standort.

- Warum es scheiterte: JavaScript konnte tiefe Browser-Eigenschaften abfragen (Bildschirmauflösung, Zeitzone, installierte Plugins), die einfache Switcher nicht konsistent fälschen konnten.

Generation 3: Die Ära des Browser-Fingerprinting (2018-2023)

Anti-Detect-Browser wurden zum Goldstandard für Web-Automatisierung.

- Technologie: Multilogin, GoLogin, Dolphin Anty.

- Wie es funktionierte: Jedes Browser-Profil generierte einen einzigartigen "Canvas Fingerprint" – einen Hash, der darauf basiert, wie Ihr Browser Grafiken rendert. Kombiniert mit isolierten Cookies und Speicher erschien jedes Profil als ein völlig anderer Benutzer.

- Warum es scheiterte (für Mobile): Diese Technologie funktioniert brillant für Web-Browser. Mobile Apps (Android/iOS) umgehen den Browser jedoch vollständig. Sie können das Betriebssystem und die Hardware direkt abfragen und auf Daten zugreifen, die Browser nicht fälschen können.

Generation 4: Die Ära der echten Geräte (2024-Heute)

Die einzige Lösung für Erkennung auf Hardware-Ebene sind Gegenmaßnahmen auf Hardware-Ebene.

- Technologie: Real Device Cloud Phones (wie XCloudPhone).

- Wie es funktioniert: Anstatt Hardware-Parameter zu simulieren, verwenden Sie ein echtes physisches Gerät mit natürlichen Spezifikationen. Dies ist das Bare Metal Mobile Cloud-Modell, bei dem das Betriebssystem direkt auf echten Chips läuft und erkennbare Virtualisierungsschichten eliminiert.

- Warum es erfolgreich ist: Man kann keine "gefälschte Hardware" erkennen, wenn die Hardware echt ist. Es gibt nichts zu erkennen.

Die Kern-Erkenntnis: Software kann nur Software verbergen. Hardware erfordert Hardware.

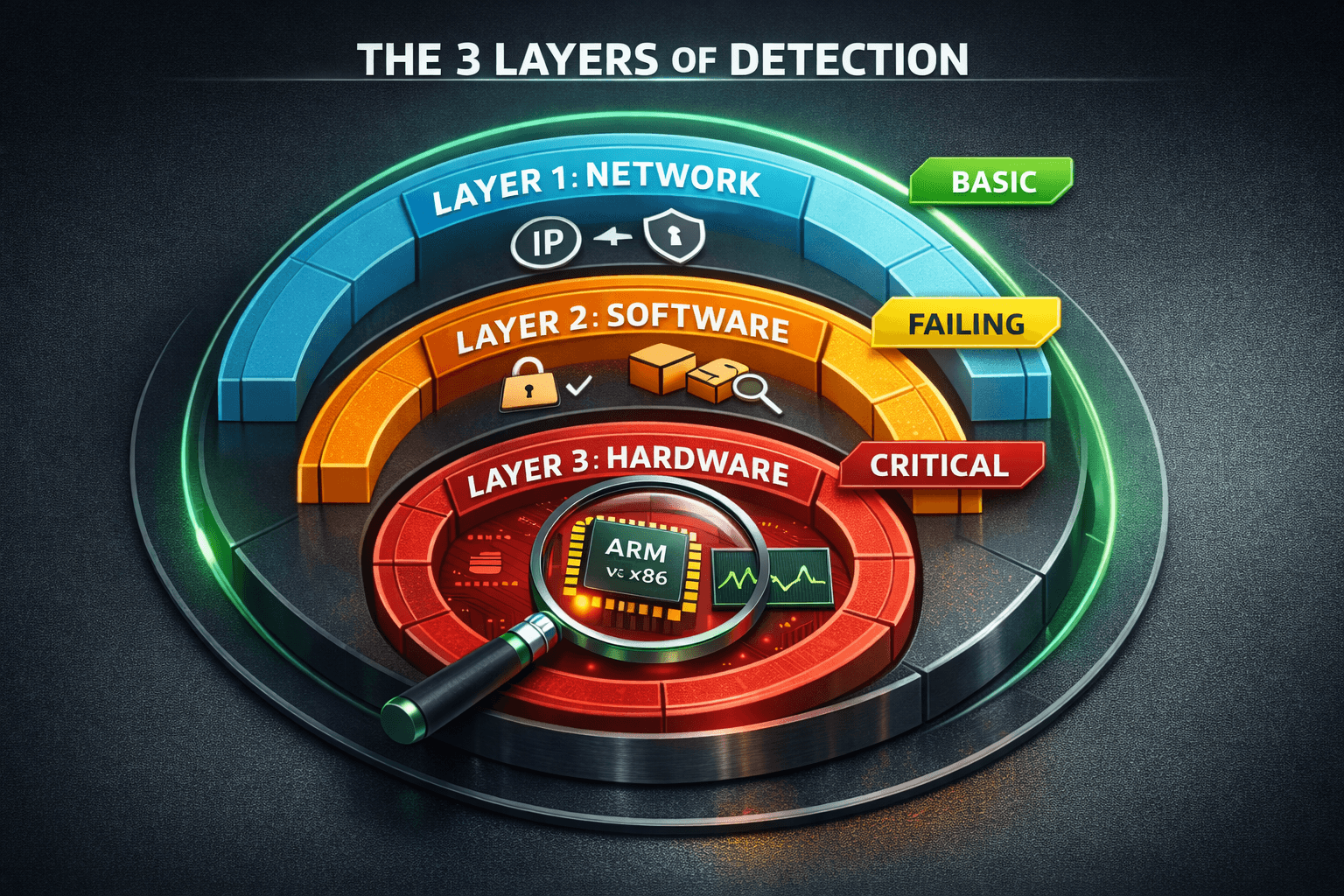

Die 3 Erkennungsebenen: Warum Software-Spoofing veraltet ist

Um zu verstehen, warum Ihre Emulator-Konten gesperrt werden, müssen Sie die drei Erkennungsebenen verstehen, die von Unternehmen wie Google, TikTok und WeMade genutzt werden.

Ebene 1: Die Netzwerk-Ebene (Basis)

Dies ist die "Außenmauer". Plattformen prüfen Ihre IP-Adresse, DNS-Lecks und WebRTC.

- Erkennungsmethode: Prüft, ob 10 Konten dieselbe IP teilen oder ob die IP zu einem bekannten Rechenzentrums-Bereich (Datacenter Range) gehört.

- Alte Lösung: Proxy/VPN verwenden.

- Status: Brauchbar. Proxies funktionieren noch, sind aber nur 10% der Verteidigung.

Ebene 2: Die Software-Ebene (OS-Umgebung)

Dies überprüft die Integrität des Betriebssystems.

- Erkennungsmethode: Scann nach "Root"-Zugriff, aktiviertem USB-Debugging oder spezifischen Paketen wie

com.bluestacks.app. - Alte Lösung: Root verbergen (Magisk/KernelSU) oder "gehärtete" (hardened) Emulator-Builds.

- Status: Gescheitert. Android 13+ und Google Play Services scannen Systempartitionen jetzt tiefgehend.

Ebene 3: Die Hardware-Ebene (Der Standard 2026)

Dies ist der "Kern". Apps fragen die physischen Komponenten des Geräts ab.

- Erkennungsmethode:

- CPU-Architektur: Ist es natives ARM (Echtes Handy) oder übersetztes x86 (Emulator)?

- Play Integrity API: Besteht das Gerät

MEETS_DEVICE_INTEGRITY? - Sensor-Jitter: Zeigen Beschleunigungsmesser und Gyroskop natürliches Rauschen oder perfekt flache "0"-Werte?

- Alte Lösung: Keine. Software kann nicht physisch zu Hardware werden.

- Status: Kritisch. Deswegen passieren heute 90% der Bans.

Wenn Sie einen Emulator verwenden, scheitern Sie wahrscheinlich bei jedem Login an Ebene 3. Um zu verstehen, wie diese architektonischen Unterschiede Ihre Automatisierungsleistung beeinflussen, lesen Sie unseren Deep Dive zu Cloud Phone vs. Traditionelle Emulatoren.

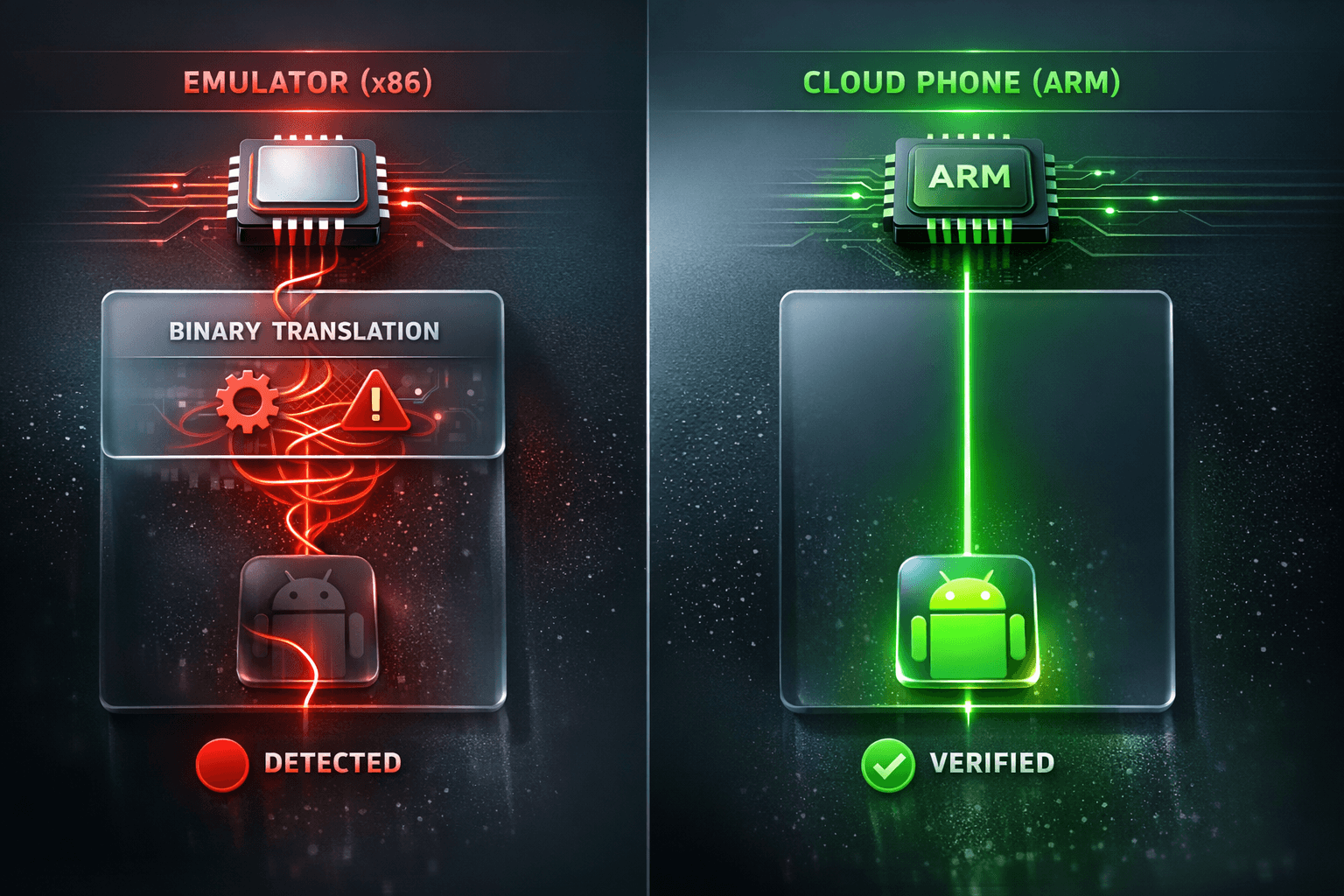

Android Emulator vs. Real Device Cloud: Der Architektur-Krieg

Der fundamentale Unterschied zwischen einem Emulator und einem Cloud Phone ist nicht Software – es ist die Architektur.

Android Emulatoren sind Softwareprogramme, die Android-Befehle (ARM) übersetzen, um auf Ihrem PC (x86) zu laufen. Dieser Übersetzungsprozess hinterlässt massive digitale Spuren.

Cloud Phones (wie XCloudPhone) sind physische Android-Mainboards, die in einem Server-Rack gehostet werden. Keine Übersetzung; es ist reine Hardware.

Vergleich: Standard Emulator vs. Bare Metal Cloud Phone

XCloudPhone nutzt eine Flotte von echten mobilen Mainboards (vorwiegend Samsung Galaxy S8, Note 8, Note 9 und S10), die in industriellen Server-Racks montiert sind. Um 24/7-Betrieb zu gewährleisten und Brandrisiken zu eliminieren, haben wir Batterien und Bildschirme physisch entfernt und versorgen die Mainboards direkt mit Strom.

| Feature | Standard Android Emulator | Bare Metal Cloud Phone |

|---|---|---|

| Architektur | x86 (PC) mit Binärübersetzung | Native ARM (Echter Chipsatz) |

| System-Identität | Virtuelle Maschine (VM) | Physisches Mainboard |

| Hardware-Form | Software-Code | Server-Rack ohne Batterie |

| Play Integrity | Scheitert oder nur BASIC | BestehtDEVICE_INTEGRITY |

| Hardware IDs | Generiert/Gefälscht (Generisch) | Echte Werks-IDs |

| Sensor-Daten | Simuliert (Mathematisch) | Echt (Physikalisches Rauschen) |

| Ban-Risiko | Hoch (Erkannt als Emulator) | Minimal (Erkannt als Handy) |

| Beste für | Gelegentliche Tests / Entwicklung | Hochwertige Automatisierung |

Warum Bare Metal ("Echtes Gerät") das ultimative Anti-Detect ist

Die Bare-Metal-Architektur bietet vier spezifische, kombinierte Sicherheitsvorteile, die Software-Anti-Detect-Tools niemals replizieren können. Jeder Vorteil adressiert einen spezifischen Erkennungsmechanismus.

1. Native ARM-Architektur (Keine Übersetzungsspuren)

Dies ist der fundamentalste technische Unterschied.

Warum Emulatoren scheitern:

Emulatoren laufen auf Intel- oder AMD-Prozessoren, die den x86_64-Befehlssatz nutzen. Android-Apps sind für ARM-Prozessoren kompiliert, die einen anderen Befehlssatz nutzen. Um diese Lücke zu schließen, nutzen Emulatoren einen "Binärübersetzer" (wie Intel Houdini oder libndk_translation).

Diese Übersetzungsschicht hinterlässt erkennbare Artefakte:

- Die Anwesenheit von

libhoudini.sooderlibndk_translation.soDateien im Systembibliothek-Verzeichnis. - Spezifische Syscall-Muster, die von der nativen ARM-Ausführung abweichen.

- Leistungsanomalien, die Verhaltensanalysen markieren können.

Anti-Cheat-Systeme großer Spiele-Publisher scannen aktiv nach diesen Bibliotheken. Werden sie gefunden, führt das sofort zur Markierung "Emulator Detected".

Der XCloudPhone-Vorteil: XCloudPhone-Geräte laufen auf nativen ARM-Chipsätzen (Qualcomm Snapdragon / MediaTek Dimensity). Der ARM-Code wird direkt auf dem Prozessor ausgeführt. Keine Übersetzungsschicht. Keine Übersetzungsbibliotheken. Für die App sind die Code-Ausführungsmuster identisch mit jedem Samsung Galaxy oder Xiaomi Handy aus dem Einzelhandel.

2. Echte Hardware-Identifikatoren (Jenseits von Spoofing)

Jedes Android-Gerät hat einen einzigartigen Satz von Hardware-IDs, die bei der Herstellung zugewiesen werden.

Warum Spoofing auffliegt: Software-Tools wie Magisk- oder Xposed-Module können die Werte ändern, die von Android-API-Aufrufen für IMEI, Seriennummer und Android-ID zurückgegeben werden. Die Erkennung hat sich jedoch weiterentwickelt:

- Querverweise (Cross-Reference Checks): Apps vergleichen Ihr gemeldetes Gerätemodell (z.B. "Samsung Galaxy S24") mit einer Datenbank bekannter gültiger Konfigurationen. Wenn Ihr "S24" eine Intel-CPU oder ein unmögliches IMEI-Muster meldet, werden Sie markiert.

- Goldfish-Erkennung: Der Standard-Kernel-Codename des Android-Emulators ist "Goldfish". Selbst mit Modifikationen bleiben subtile Goldfish-Spuren in Kernel-IDs und Systemeigenschaften. Erkennungsskripte suchen speziell nach diesen Mustern.

- Checksummen-Validierung: Einige Systeme validieren die Integrität der Systempartition, um sicherzustellen, dass Geräte-Fingerabdrücke nicht manipuliert wurden.

Der XCloudPhone-Vorteil: Unsere Geräte besitzen echte, werksseitig zugewiesene Seriennummern, IMEIs und MAC-Adressen. Diese IDs sind in die Hardware eingebrannt und passen perfekt zum Geräteprofil. Eine Abfrage der Geräteinfos liefert Daten, die konsistent, gültig und nicht von einem brandneuen Smartphone zu unterscheiden sind.

3. Natürliche physikalische Entropie (Der Vorteil der Imperfektion)

Echte Hardware ist auf schöne Weise unvollkommen. Diese Unvollkommenheit ist heute ein Sicherheitsmerkmal.

Warum Simulation scheitert: Emulatoren simulieren Sensoren, tun dies aber mathematisch. Dies erzeugt erkennbare Muster:

- Statische Batterie: Emulator-Batterien melden oft 100% Ladung und ändern sich nie.

- Nullwert-Sensoren: Beschleunigungsmesser und Gyroskope in Emulatoren geben im Ruhezustand perfekte

0.0-Werte zurück. Echte Sensoren haben mikroskopisches "Rauschen" oder Jitter. - Konstante Temperatur: Echte Geräte erwärmen sich unter Last. Emulatoren melden eine konstante CPU-Temperatur.

Verhaltens-KI-Systeme scannen jetzt aktiv nach diesen "zu perfekten" Daten. Ein Konto, das sich von einem Gerät einloggt, das nie Ladung verliert und perfekt stille Sensoren hat, wird sofort als nicht-menschlich markiert.

Der XCloudPhone-Vorteil: Unsere Geräte sind echte physikalische Geräte. Sie erfahren Thermal Throttling unter schwerer GPU-Last. Batterien (auf Systemebene simuliert) entladen sich über 24-Stunden-Sessions. Sensoren zeigen natürliche mikroskopische Fluktuationen. Dieses "Rauschen" ist der Fingerabdruck der Realität und kann nicht gefälscht werden.

4. Play Integrity API Compliance (Der neue Wächter)

Googles Play Integrity API (Nachfolger von SafetyNet) ist die beeindruckendste Erkennungsschicht der letzten Jahre.

Wie Play Integrity funktioniert: Die API gibt drei Urteile zurück:

MEETS_BASIC_INTEGRITY: Gerät ist nicht gerootet und hat Basis-Checks bestanden.MEETS_DEVICE_INTEGRITY: Gerät ist ein echtes, zertifiziertes Android-Gerät.MEETS_STRONG_INTEGRITY: Gerät hat hardwaregestützten Keystore und strengste Checks bestanden (z.B. Pixel-Geräte).

Die Emulator-Herausforderung:

Die meisten Emulatoren können nicht einmal MEETS_BASIC_INTEGRITY zuverlässig bestehen. MEETS_DEVICE_INTEGRITY zu bestehen, ist für einen Emulator fast unmöglich, da es eine hardwaregestützte kryptografische Bestätigung erfordert, dass die Software auf einem echten, zertifizierten Chipsatz läuft.

Der XCloudPhone-Vorteil:

XCloudPhone-Geräte bestehen MEETS_DEVICE_INTEGRITY nativ. Dieses Integritätsniveau reicht für 95% der Apps, einschließlich Banking-Apps, Google Pay und den meisten Spielen. Da unsere Geräte echte ARM-Chipsätze mit gültigen Google-Zertifikaten enthalten, gelingt der kryptografische Handshake ohne jegliche Manipulation.

Anwendungsfälle, die Hardware-Level Anti-Detect erfordern

Hochriskante Automatisierungsaktivitäten in 2024-2026 erfordern Schutz auf Hardware-Ebene, da Plattformen vom IP-Tracking zu Verhaltens- und Hardware-Fingerprinting übergegangen sind. Das Verständnis ihrer spezifischen Erkennungsmechanismen hilft Ihnen, die richtige Schutzstrategie zu wählen.

MMO-Spiele (Night Crows, MIR4, Lineage W)

Koreanische MMOs sind berüchtigt für ihre strikte "Zero Tolerance"-Politik gegen Emulatoren. Publisher wie Netmarble, WeMade und NCSOFT haben massiv in clientseitige Anti-Cheat-Systeme investiert.

Wie sie Emulatoren erkennen:

- VM-Prozess-Scan: Der Spiel-Client scannt laufende Prozesse nach VMware Tools, VirtualBox Guest Additions oder QEMU-Diensten.

- x86-Bibliotheks-Erkennung: Sie suchen im Verzeichnis

/system/libnach Intel Houdini Übersetzungsbibliotheken (libhoudini.so). Das Finden dieser Bibliotheken bestätigt die Emulator-Nutzung. - OpenGL-Renderer-String-Check: Emulatoren melden oft generische GPU-Namen wie "Android Emulator" oder "SwiftShader" statt echter GPU-Modelle (Adreno, Mali).

Die Konsequenz: Ein Login von einem erkannten Emulator löst einen "Abnormal Environment"-Fehler aus. Wiederholungstäter erhalten eine permanente Kontosperrung ohne Berufungsmöglichkeit.

Echte Spieler-Story: Ein Spieler mit 6 Monaten Fortschritt in Night Crows verlor sein gesamtes Konto, nachdem ein Spiel-Update eine neue Emulator-Erkennung hinzufügte. Sein Emulator, der monatelang funktionierte, war plötzlich auf der Blacklist.

XCloudPhone-Lösung: Unsere Bare-Metal-Umgebung hat keinen VM-Overhead, keine Übersetzungsbibliotheken und meldet echte GPU-Hardware (z.B. Adreno 650). Für das Spiel sieht es identisch aus wie ein High-End Xiaomi- oder Samsung-Gerät.

Social Media Automatisierung (TikTok, Instagram, Facebook)

Social-Media-Plattformen haben sich über einfache IP-Sperren hinaus entwickelt. Sie setzen jetzt ausgefeilte Geräte-Identifikation und Verhaltensanalyse ein.

TikToks "Device Ban"-Technologie:

- IMEI/Android ID Blacklist: Wenn TikTok Spam- oder Bot-Verhalten erkennt, setzen sie die IMEI und Android ID des Geräts auf die schwarze Liste – nicht nur das Konto. Jedes neue Konto, das auf diesem Gerät erstellt wird, erhält sofort einen Shadowban (0 Aufrufe, 0 Reichweite).

- Factory Reset Erkennung: TikTok verfolgt, ob eine Geräte-ID zurückgesetzt wurde. Häufige Resets sind ein Spam-Signal.

- Verhaltens-Fingerprinting: Sie analysieren Touch-Muster. Makro-Automatisierung erzeugt lineare, perfekt getimte Klicks. Menschliche Berührung hat natürliches "Jitter" – leichte Variationen in Zeit und Position.

Instagrams Trust Score System:

- Gerätehistorie: Instagram verfolgt, wie viele Konten auf einem bestimmten Gerät erstellt wurden. Mehr als 3 Konten senken den Vertrauenswert (Trust Score) signifikant.

- Login-Geschwindigkeit: Schnelles Wechseln zwischen Konten auf demselben Gerät löst Sicherheitsabfragen aus (Captchas, Telefon-Verifizierung).

Die Konsequenz: Konten mit Shadowban können Inhalte posten, erreichen aber niemanden. Für Unternehmen, die auf Social Media Marketing angewiesen sind, ist das katastrophal.

XCloudPhone-Lösung: Jede XCloudPhone-Instanz bietet eine völlig neue, saubere IMEI und Android ID. Keine Gerätehistorie. Kombiniert mit unserer kapazitiven Touch-Simulation (menschliches Jitter), behalten Ihre Konten maximale Vertrauenswerte. Für fortgeschrittene Strategien zum Schutz Ihrer Farm, siehe unseren Leitfaden Wie man Geräte-Bans verhindert.

Krypto-Airdrop-Farming (Galxe, Layer3, Zealy)

Web3-Airdrop-Plattformen sind immer ausgefeilter darin geworden, "Sybil-Attacken" zu erkennen – bei denen eine Person vorgibt, viele zu sein.

Erkennungsebenen von Airdrop-Plattformen:

- Browser Fingerprinting: Canvas Fingerprint, WebGL-Renderer und installierte Schriftarten.

- Wallet Clustering: Analyse von On-Chain-Transaktionsmustern zwischen Wallets.

- Mobile App Integrität: Für app-basierte Aufgaben (wie dApp-Download) verlangen sie jetzt das Bestehen der Play Integrity API.

Das Farmer-Dilemma: Viele hochwertige Airdrops erfordern das Erledigen von Aufgaben in einer mobilen App. Emulatoren scheitern an Play Integrity, was Sie für diese Belohnungen disqualifiziert.

XCloudPhone-Lösung: Da XCloudPhone MEETS_DEVICE_INTEGRITY besteht, können Sie app-basierte Airdrop-Aufgaben erledigen, die für Emulator-Nutzer unmöglich sind. Dies öffnet den Zugang zu Belohnungen im Wert von potenziell tausenden Dollar, die andere nicht beanspruchen können.

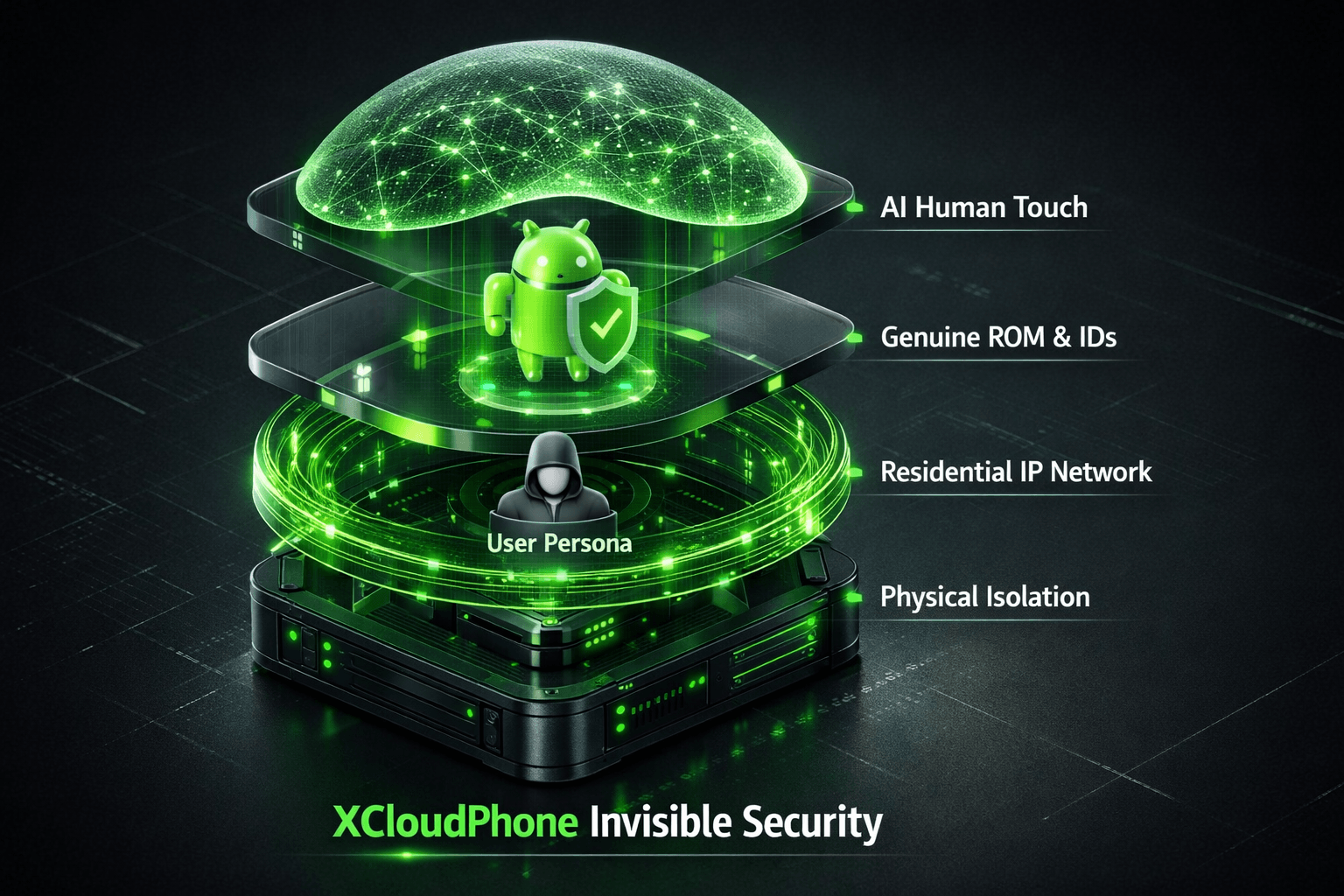

Wie XCloudPhone "unsichtbare" Sicherheit implementiert

Wir haben XCloudPhone so entwickelt, dass es für Erkennungssysteme unsichtbar ist, durch einen mehrschichtigen "Defense-in-Depth"-Ansatz, der jede Hardware- und Netzwerk-ID isoliert. Jede Schicht verstärkt die anderen.

1. Dedizierte Private Netzwerk-Infrastruktur

Netzwerkkonfiguration wird oft übersehen, ist aber ein kritischer Erkennungsvektor.

Das Gefahr geteilter IPs: Viele Cloud-Phone-Anbieter leiten alle Benutzer über geteilte Rechenzentrums-IPs. Erkennungssysteme markieren diese IP-Bereiche als "VPN/Datacenter".

Unsere Lösung:

- Echte Residential IPs: XCloudPhone nutzt echte Wohnnetzwerk-Infrastruktur. Während mehrere Geräte eine Leitung zur Kostenoptimierung teilen können, bleiben dies Wohn-Routen, die Rechenzentrums-Blacklists umgehen.

- Dashboard Proxy-Integration: Benutzer können benutzerdefinierte Proxies (SOCKS5/HTTP) direkt im XCloudPhone-Dashboard konfigurieren. Dies ermöglicht totale IP-Isolation pro Geräte-Instanz, wenn dies für das Farming hochwertiger Konten erforderlich ist.

- Hardware-Level Fake GPS: Im Gegensatz zu softwarebasierten Standort-Spoofing-Apps unterstützt XCloudPhone integriertes Fake GPS auf Hardware-Ebene. Dies garantiert Konformität mit strengen Geolokalisierungs-Checks von Apps wie TikTok, Banking oder Lieferdiensten.

- DNS-Leak-Schutz: Alle DNS-Anfragen werden über unsere privaten Resolver geleitet, nicht über öffentliche, die Ihren wahren Standort verraten könnten.

2. Physische Isolationstechnologie

Virtualisierung ist eine Kostensparmaßnahme für viele Cloud-Anbieter. Sie ist auch ein Sicherheitsrisiko.

Das Virtualisierungsrisiko: Einige Anbieter lassen mehrere "virtuelle" Cloud Phones auf einem einzigen physischen Server laufen. Ausgefeilte Erkennung kann geteilte Hardware-Signaturen identifizieren.

Wie wir das lösen:

- Elektrische Isolation: Jede Cloud-Phone-Einheit ist ein dediziertes, physisch getrenntes Mainboard in unserem Server-Rack. Durch das Entfernen instabiler Komponenten (Lithium-Batterien) erreichen wir eine industrielle Uptime von 99,9%.

- Kein geteilter Speicher: Datenlecks zwischen Instanzen sind physisch unmöglich, da es keine geteilte Rechenschicht gibt.

- Einzigartige Boot-Umgebung: Jedes Gerät bootet mit seinem eigenen einzigartigen ROM-Image, Seriennummer und IMEI.

3. KI-gestützte menschliche Touch-Simulation

Verhalten ist der neue Fingerabdruck. Selbst mit perfekter Hardware lösen roboterhafte Aktionen Bans aus.

Warum lineare Makros scheitern: Traditionelle Automatisierungs-Tools klicken auf exakte Koordinaten mit millisekundengenauem Timing. Das ist ein verräterisches Zeichen.

Der XCloudPhone-Ansatz (Enterprise-Pläne):

- Nicht-lineares Timing: Unsere Automatisierungs-Engine fügt variable Verzögerungen (zufällige Variation 50-300ms) zwischen Aktionen hinzu.

- Touch-Jitter-Injektion: Simulierte Berührungen beinhalten leichten Positions-Drift, der die Bewegung eines menschlichen Fingers imitiert.

- Scroll-Randomisierung: Scroll-Geschwindigkeiten und -Distanzen werden innerhalb menschlich realistischer Parameter randomisiert.

4. Kontinuierliche Sicherheits-Updates

Erkennung ist ein Wettrüsten. Ständig tauchen neue Checks auf.

Unser Versprechen:

- Monatliche Sicherheits-Audits: Unser Sicherheitsteam überwacht neue Erkennungsmethoden, die in Anti-Cheat-Foren und Forschungspapieren enthüllt werden.

- OTA System-Updates: Wir spielen Patches auf Systemebene auf alle Geräte auf, ohne dass Benutzer eingreifen müssen.

- Community Feedback Loop: Unsere Discord-Community meldet Erkennungsprobleme in Echtzeit, was eine schnelle Reaktion ermöglicht.

Wie man mit Hardware-Level Anti-Detect startet

Der Einstieg in Hardware-Level Anti-Detect beinhaltet die Auswahl der richtigen Gerätespezifikationen für Ihren Anwendungsfall und die Konfiguration Ihrer Umgebung für maximale Isolation. Hier ist ein umfassender Onboarding-Leitfaden.

Schritt 1: Definieren Sie Ihren Anwendungsfall & Anforderungen

Verschiedene Anwendungsfälle haben unterschiedliche Hardware-Anforderungen.

| Anwendungsfall | Priorität | Empfohlene Spezifikation |

|---|---|---|

| MMO Gaming (AFK Farming) | GPU Leistung | 4GB+ RAM, Snapdragon 6-Serie+ |

| Social Media Multi-Account | Stabilität & Speicher | 3GB+ RAM, 64GB Speicher |

| Krypto Airdrop Farming | App-Kompatibilität | Android 12+, Volle Google Services |

| App Testing / Entwicklung | Flexibilität | Root-Zugriff Option, ADB Aktiviert |

Schritt 2: Wählen Sie Ihren XCloudPhone-Plan

Wir bieten flexible Preisgestaltung passend zu Ihrer Skalierung.

- Pay-As-You-Go (Stündlich): Perfekt für Tests oder kurze Aktivitätsspitzen. Zahlen Sie nur für die Stunden, die Sie nutzen.

- Monatsabo: Bester Wert für 24/7-Automatisierungsaufgaben wie AFK-Gaming oder dauerhafte Social-Media-Präsenz.

- Custom Enterprise: Für Operationen mit 50+ Geräten bieten wir Mengenrabatte und dediziertes Account-Management.

Schritt 3: Starten Sie Ihre erste Cloud-Phone-Instanz

Sobald Sie einen Plan gewählt haben:

- Loggen Sie sich ins XCloudPhone Dashboard ein.

- Klicken Sie auf "Create New Device" (Neues Gerät erstellen).

- Wählen Sie Ihr Gerätemodell und die Android-Version.

- Ihr Gerät bootet innerhalb von 60 Sekunden in eine frische, auf Werkseinstellungen zurückgesetzte Android-Umgebung.

Schritt 4: Initiale Konfiguration

Google Konto Setup:

- Erstellen Sie ein neues Google-Konto für jede Cloud-Phone-Instanz.

- Nutzen Sie nicht Ihr persönliches Gmail. Halten Sie Automatisierungs-Konten getrennt.

- Verwenden Sie ein einzigartiges, starkes Passwort für jedes Konto.

App-Installation:

- Öffnen Sie den Google Play Store und laden Sie Ihre Ziel-Apps herunter.

- Für Spiele, die große Downloads erfordern (3GB+), nutzen Sie unser "Download Manager"-Feature, um Downloads in die Warteschlange zu stellen und Session-Timeouts zu vermeiden.

Profi-Tipp: Für hohe Vertrauenswerte, "wärmen" Sie das Gerät auf. Bevor Sie automatisieren, nutzen Sie das Telefon 1-2 Tage manuell – schauen Sie YouTube, checken Sie das Wetter. Dies etabliert ein natürliches Nutzungsmuster.

Schritt 5: Automatisierung einrichten (Optional)

Für Basis-Automatisierung:

- Nutzen Sie den eingebauten Macro Recorder von XCloudPhone. Zeichnen Sie eine Sequenz von Taps und Swipes auf und stellen Sie sie auf Wiederholung.

Für visuelle Automatisierung (Fortgeschritten & No-Code):

- Nutzen Sie unseren Visual Automation Builder. Er bietet eine knotenbasierte Oberfläche, inspiriert von Tools wie n8n oder Make, die es Ihnen ermöglicht, komplexe Logik ohne Code zu bauen.

- KI-gesteuerte Flows: Beschreiben Sie einfach, was Sie wollen (z.B. "Öffne TikTok, scrolle alle 5 Sekunden und like Videos mit #foryou"), und unsere KI generiert die Automatisierungs-Knoten für Sie.

Für Entwickler-Level Automatisierung:

- Aktivieren Sie ADB (Android Debug Bridge) in Ihren Geräteeinstellungen.

- Verbinden Sie sich via ADB von Ihrer lokalen Maschine mit der bereitgestellten IP und Port.

- Nutzen Sie Scripting-Tools wie AutoControl, Scrcpy oder benutzerdefinierte Python-Skripte.

Schritt 6: Überwachen und Warten

- Prüfen Sie das Dashboard täglich auf Gerätegesundheit (Speicher, RAM-Nutzung).

- Löschen Sie periodisch den App-Cache, um Speicherüberlauf zu verhindern.

- Rotieren Sie Aufgaben, wenn Sie Kontobeschränkungen bemerken.

FAQ: Anti-Detect Mythen entlarvt

Fazit

Das "Katz-und-Maus"-Spiel zwischen Software-Spoofern und Erkennungsalgorithmen ist vorbei. Hardware ist die letzte Grenze.

Im Jahr 2026, mit der breiten Akzeptanz der Google Play Integrity API und Verhaltens-KI, sind Software-Emulatoren strukturell unfähig, langfristige Sicherheit für hochwertige Konten zu bieten.

Hören Sie auf, Ihre Level-80-Charaktere oder verifizierten Business-Konten auf fragilen Software-Masken zu riskieren. Rüsten Sie auf die Sicherheit physischer Infrastruktur auf.

Erleben Sie den Unterschied der Real Device Cloud.

Verwandte Artikel:

- Strategischer Vergleich: Cloud Phone vs. Traditionelle Emulatoren: Was ist besser für mobile Automatisierung?

- Grundlagen: Was ist ein Cloud Phone? Die Infrastruktur der Real Device Cloud entschlüsselt

- Fortgeschrittene Sicherheit: Fortgeschrittene Taktiken zur Vermeidung von Geräte-Bans für Massen-Konto-Management