اكتشف لماذا تعد الهواتف السحابية (Bare Metal) الحل الوحيد الآمن ضد الكشف في 2026. تجاوز فحص Play Integrity وبصمات الأجهزة اليوم.

تسمح تقنية التخفي (Anti-detect) للمستخدمين بإخفاء بصمتهم الرقمية - بما في ذلك طراز الجهاز وعنوان IP ومعرف الجهاز (Hardware ID) - لإدارة حسابات متعددة دون إثارة عمليات الحظر (Bans) من المنصات.

باختصار، مع تطور خوارزميات الكشف لمسح طبقات العتاد المادي (Play Integrity API)، أصبحت أدوات الانتحال البرمجية مثل المحاكيات (Emulators) عتيقة وغير مجدية، مما يجعل الهواتف السحابية ذات العتاد الحقيقي (Bare Metal) الحل الوحيد المستدام للأتمتة الآمنة. تتجاوز بنية السحابة القائمة على أجهزة حقيقية الكشف عن طريق تنفيذ كود ARM الأصلي وتوفير معرفات أجهزة حقيقية لا تستطيع المحاكيات البرمجية نسخها هيكلياً.

في هذا الدليل، ستتعلم:

- كيف يعمل الكشف - لماذا تفشل المحاكيات على مستوى العتاد (Hardware Layer).

- لماذا يعتبر الـ Bare Metal "غير مرئي" - التفوق التقني لمعمارية ARM الأصلية.

- حالات الاستخدام والأمان - أفضل الممارسات لألعاب MMO، والتواصل الاجتماعي، وتعدين الكريبتو (Crypto Farming).

- التوسع مع XCloudPhone - كيفية إدارة أكثر من 100 حساب بأقل مخاطر الحظر.

ما هي تقنية التخفي (Anti-Detect)؟ (ما وراء المتصفحات)

تعمل تقنية التخفي كـ "قناع رقمي"، مما يسمح لمستخدم واحد بالظهور كعدة زوار مختلفين وغير مرتبطين لموقع ويب أو تطبيق. فكر في الأمر على أنه إنشاء "هوية" منفصلة لكل شخصية تديرها عبر الإنترنت.

تاريخياً، تطورت هذه التكنولوجيا عبر أربعة أجيال متميزة، كل منها استجابة لمستويات الكشف المتزايدة التعقيد من المنصات:

الجيل الأول: عصر طبقة الشبكة (2010-2015)

كان الشكل الأقدم للتخفي هو مجرد إخفاء عنوان IP البسيط.

- التقنية: البروكسي (Proxies) والشبكات الافتراضية الخاصة (VPNs).

- كيف كانت تعمل: يتم توجيه حركة المرور الخاصة بك عبر خادم مختلف، مما يخفي عنوان IP الحقيقي الخاص بك.

- لماذا فشلت: تعلمت المنصات ربط إشارات أخرى غير IP - مثل ملفات تعريف الارتباط (Cookies)، وبصمات المتصفح، وسلوك تسجيل الدخول.

الجيل الثاني: عصر طبقة البرمجيات (2015-2018)

عندما أصبح IP وحده غير كافٍ، تحول التركيز إلى انتحال معرفات البرامج.

- التقنية: مبدلات وكيل المستخدم (User-Agent Switchers)، وتطبيقات تزييف الموقع (Fake GPS).

- كيف كانت تعمل: كذبت هذه الأدوات على مواقع الويب بشأن إصدار المتصفح، ونظام التشغيل، والموقع الجغرافي.

- لماذا فشلت: تمكنت JavaScript من الاستعلام عن خصائص المتصفح العميقة (دقة الشاشة، المنطقة الزمنية، الإضافات المثبتة) التي لم تستطع المبدلات البسيطة تزييفها باستمرار.

الجيل الثالث: عصر بصمة المتصفح (2018-2023)

ظهرت متصفحات التخفي كمعيار ذهبي لأتمتة الويب.

- التقنية: Multilogin، GoLogin، Dolphin Anty.

- كيف كانت تعمل: يولد كل ملف تعريف متصفح "Canvas Fingerprint" فريداً - وهو تجزئة (Hash) تعتمد على كيفية عرض متصفحك للرسومات. جنباً إلى جنب مع ملفات تعريف الارتباط والتخزين المعزولة، ظهر كل ملف تعريف كمستخدم مختلف تماماً.

- لماذا فشلت (للهواتف المحمولة): تعمل هذه التقنية بشكل رائع مع متصفحات الويب. ومع ذلك، تتجاوز تطبيقات الهاتف المحمول (Android/iOS) المتصفح تماماً. يمكنها الاستعلام عن نظام التشغيل والعتاد مباشرة، والوصول إلى البيانات التي لا تستطيع المتصفحات انتحالها.

الجيل الرابع: عصر الأجهزة الحقيقية (2024-الحاضر)

الحل الوحيد للكشف على مستوى العتاد هو إجراءات مضادة على مستوى العتاد.

- التقنية: هواتف سحابية بأجهزة حقيقية (مثل XCloudPhone).

- كيف تعمل: بدلاً من انتحال معلمات الأجهزة، تستخدم جهازاً مادياً فعلياً بمواصفات طبيعية. هذا هو نموذج سحابة الهاتف المحمول ذات العتاد الحقيقي (Bare Metal Mobile Cloud)، حيث يعمل نظام التشغيل مباشرة على شرائح حقيقية، مما يزيل طبقات المحاكاة الافتراضية القابلة للكشف.

- لماذا تنجح: لا يمكنك اكتشاف "عتاد مزيف" إذا كان العتاد حقيقياً. لا يوجد شيء للكشف عنه.

الرؤية الجوهرية: البرمجيات يمكنها فقط إخفاء البرمجيات. العتاد يتطلب عتاداً.

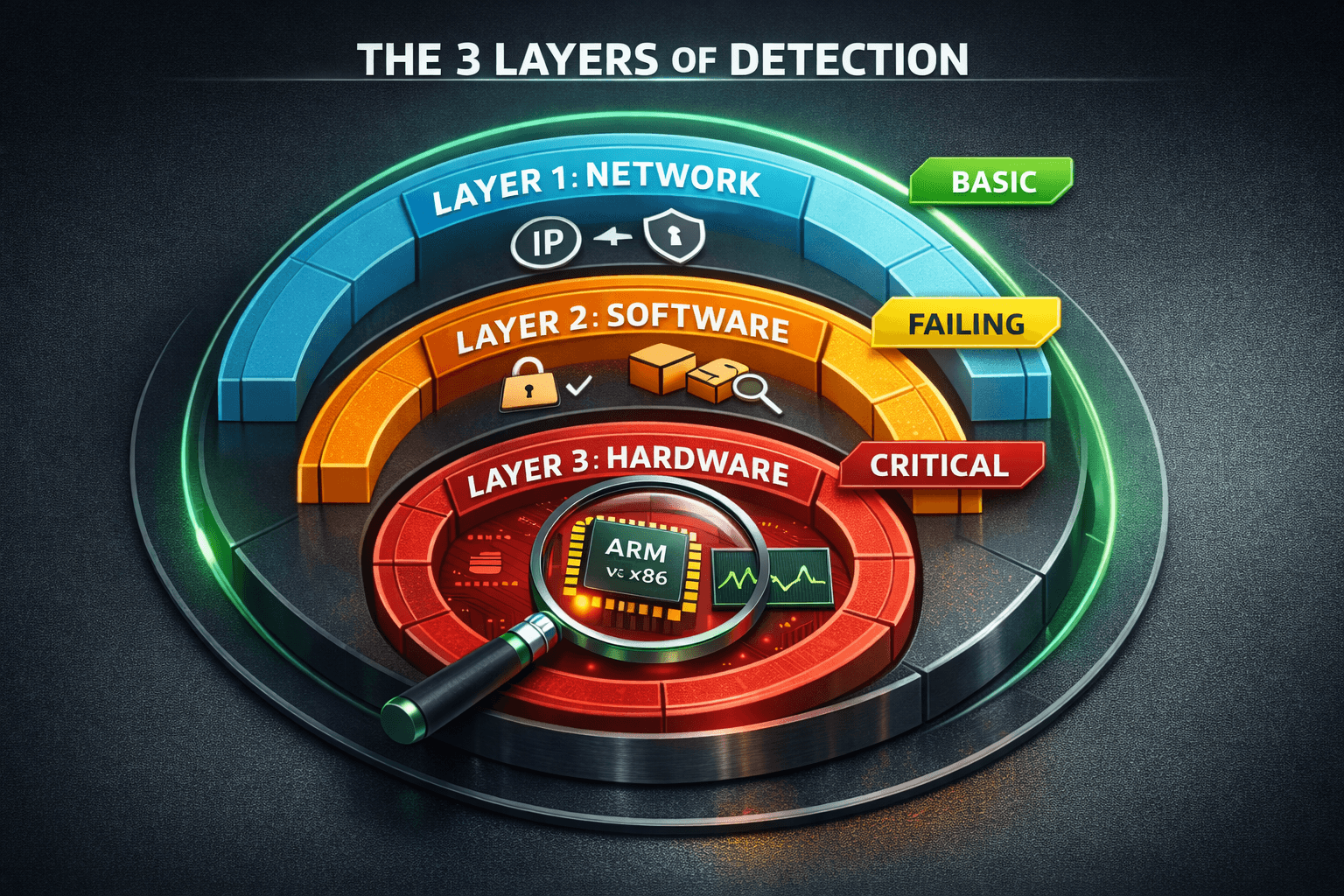

طبقات الكشف الـ 3: لماذا أصبح الانتحال البرمجي قديماً

لفهم سبب حظر حسابات المحاكي الخاصة بك، يجب عليك فهم طبقات الكشف الثلاث التي تستخدمها شركات مثل Google وTikTok وWeMade.

الطبقة 1: طبقة الشبكة (الأساسية)

هذا هو "الجدار الخارجي". تتحقق المنصات من عنوان IP الخاص بك، وتسرب DNS، وWebRTC.

- طريقة الكشف: التحقق مما إذا كانت 10 حسابات تشترك في نفس IP أو إذا كان IP ينتمي إلى نطاق مركز بيانات (Data Center) معروف.

- الحل القديم: استخدام Proxy/VPN.

- الحالة: ما زال مفيداً. لا تزال البروكسيات تعمل، لكنها تشكل 10% فقط من الدفاع.

الطبقة 2: طبقة البرمجيات (بيئة نظام التشغيل)

هذا يتحقق من سلامة نظام التشغيل.

- طريقة الكشف: المسح بحثاً عن وصول "Root"، أو تمكين تصحيح أخطاء USB، أو حزم محددة مثل

com.bluestacks.app. - الحل القديم: إخفاء الروت (Magisk/KernelSU) أو إصدارات المحاكي "المحصنة".

- الحالة: فاشلة. يقوم Android 13+ وخدمات Google Play الآن بمسح أقسام النظام بعمق.

الطبقة 3: طبقة العتاد (معيار 2026)

هذا هو "الجوهر". تستعلم التطبيقات عن المكونات المادية للجهاز.

- طريقة الكشف:

- معمارية المعالج (CPU): هل هي ARM أصلية (هاتف حقيقي) أم x86 مترجمة (محاكي)؟

- Play Integrity API: هل يجتاز الجهاز

MEETS_DEVICE_INTEGRITY؟ - اضطراب المستشعر (Sensor Jitter): هل يظهر مقياس التسارع والجيروسكوب ضوضاء طبيعية، أم قيماً "صغرية" مسطحة تماماً؟

- الحل القديم: لا يوجد. لا يمكن للبرمجيات أن تتحول مادياً إلى عتاد.

- الحالة: حاسمة. هذا هو سبب حدوث 90% من عمليات الحظر اليوم.

إذا كنت تستخدم محاكياً، فمن المحتمل أنك تفشل في الطبقة 3 في كل مرة تقوم فيها بتسجيل الدخول. لفهم كيفية تأثير هذه الاختلافات المعمارية على أداء الأتمتة لديك، تحقق من تعمقنا في الهواتف السحابية مقابل المحاكيات التقليدية.

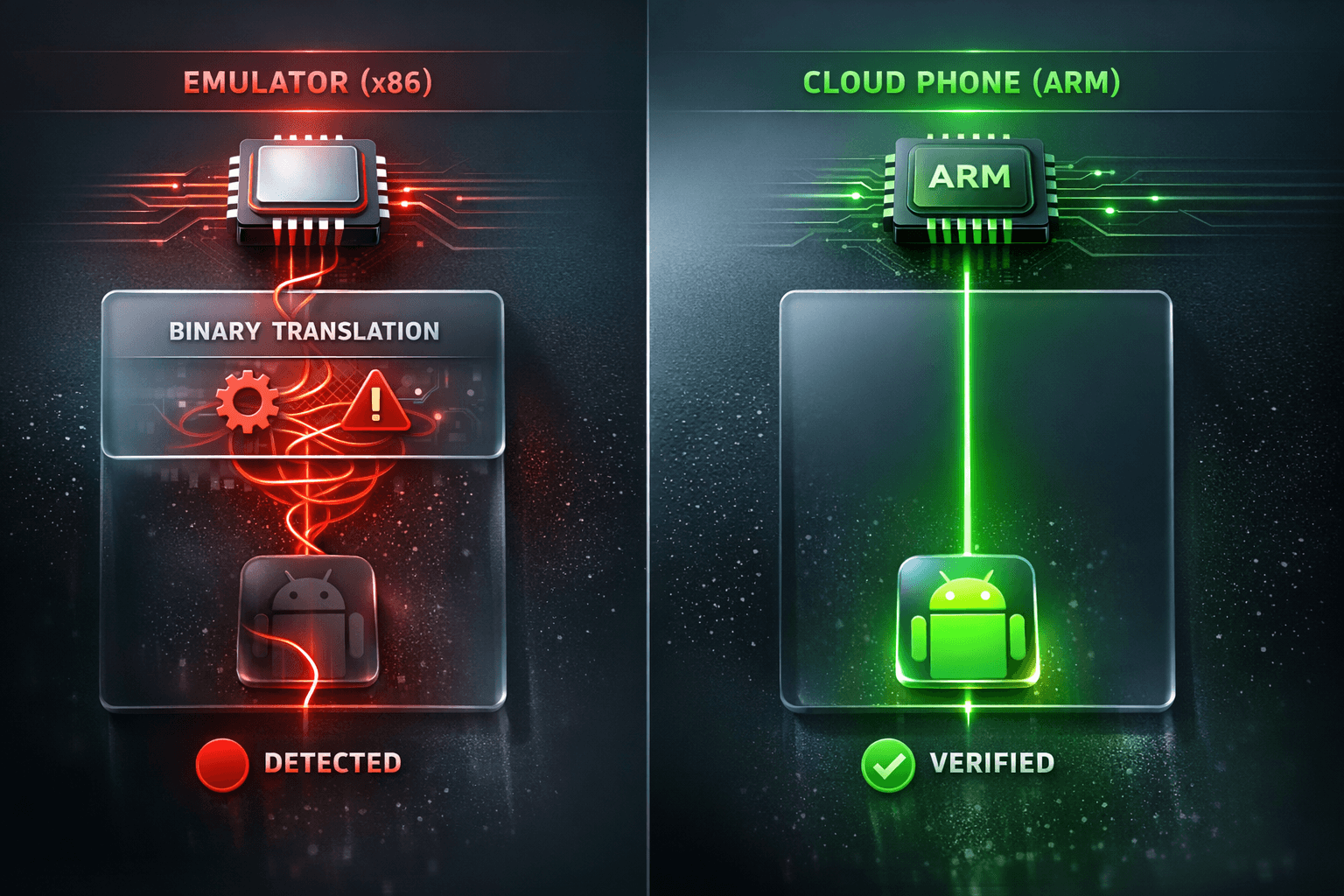

محاكي أندرويد مقابل السحابة الحقيقية: حرب المعمارية

الفرق الجوهري بين المحاكي والهاتف السحابي ليس في البرمجيات - بل في المعمارية (Architecture).

محاكيات أندرويد هي برامج تترجم تعليمات Android (ARM) لتعمل على جهاز الكمبيوتر الخاص بك (x86). تترك عملية الترجمة هذه بصمات رقمية هائلة.

الهواتف السحابية (مثل XCloudPhone) هي لوحات أم (Motherboards) أندرويد مادية مستضافة في رف خادم. لا توجد ترجمة؛ إنه عتاد خام.

مقارنة: المحاكي القياسي مقابل الهاتف السحابي (Bare Metal)

يستخدم XCloudPhone أسطولاً من اللوحات الأم المحمولة الأصلية (في الغالب Samsung Galaxy S8, Note 8, Note 9, و S10) المثبتة في خوادم صناعية. لضمان التشغيل على مدار الساعة وطوال أيام الأسبوع (24/7) والقضاء على مخاطر الحريق، قمنا بإزالة البطاريات والشاشات فعلياً من هذه الأجهزة، وتزويد الطاقة مباشرة للوحات الأم.

| الميزة | محاكي Android القياسي | هاتف سحابي Bare Metal |

|---|---|---|

| المعمارية | x86 (PC) مع ترجمة ثنائية | Native ARM (شريحة حقيقية) |

| هوية النظام | آلة افتراضية (VM) | لوحة أم مادية |

| شكل العتاد | كود برمجي | خادم رف بدون بطارية |

| Play Integrity | يفشل أو يجتاز BASIC فقط | يجتازDEVICE_INTEGRITY |

| معرفات العتاد | مولدة/منتحلة (عامة) | معرفات مصنع أصلية |

| بيانات المستشعر | محاكاة (رياضية) | حقيقية (ضوضاء فيزيائية) |

| خطر الحظر | عالي (يُكشف كمحاكي) | أدنى (يُكشف كهاتف) |

| الأفضل لـ | الاختبار العادي / التطوير | الأتمتة عالية القيمة |

لماذا يعد "الجهاز الحقيقي" (Bare Metal) هو أقصى درجات التخفي

توفر معمارية Bare Metal أربع مزايا أمنية محددة ومركبة لا يمكن لأدوات التخفي البرمجية تقليدها أبداً. تعالج كل ميزة آلية كشف محددة.

1. معمارية ARM الأصلية (بدون آثار ترجمة)

هذا هو الفرق التقني الأساسي.

لماذا تفشل المحاكيات:

تعمل المحاكيات على معالجات Intel أو AMD، التي تستخدم مجموعة تعليمات x86_64. يتم تجميع تطبيقات Android لمعالجات ARM، التي تستخدم مجموعة تعليمات مختلفة. لسد هذه الفجوة، تستخدم المحاكيات "مترجم ثنائي" (مثل Intel Houdini أو libndk_translation).

تترك طبقة الترجمة هذه آثاراً قابلة للكشف:

- وجود ملفات

libhoudini.soأوlibndk_translation.soفي دليل مكتبة النظام. - أنماط استدعاء النظام (syscall) المحددة التي تختلف عن تنفيذ ARM الأصلي.

- شذوذ الأداء الذي يمكن لتحليل السلوك الإبلاغ عنه.

تقوم أنظمة مكافحة الغش من كبار ناشري الألعاب بمسح نشط لهذه المكتبات. العثور عليها يؤدي إلى علامة "تم اكتشاف محاكي" فورية.

ميزة XCloudPhone: تعمل أجهزة XCloudPhone على شرائح ARM أصلية (Qualcomm Snapdragon / MediaTek Dimensity). يتم تنفيذ كود ARM مباشرة على المعالج. لا توجد طبقة ترجمة. لا توجد ملفات مكتبة ترجمة. بالنسبة للتطبيق، فإن أنماط تنفيذ الكود مطابقة تماماً لأي هاتف Samsung Galaxy أو Xiaomi للبيع بالتجزئة.

2. معرفات عتاد أصلية (أبعد من الانتحال)

يحتوي كل جهاز Android على مجموعة فريدة من معرفات العتاد المخصصة أثناء التصنيع.

لماذا يُكشف الانتحال: يمكن لأدوات البرمجيات مثل Magisk أو وحدات Xposed تغيير القيم التي ترجعها استدعاءات API الخاصة بـ Android لـ IMEI والرقم التسلسلي و Android ID. ومع ذلك، تطور الكشف:

- فحوصات المراجع المتبادلة (Cross-Reference Checks): تقارن التطبيقات طراز جهازك المبلغ عنه (مثلاً، "Samsung Galaxy S24") بقاعدة بيانات للتكوينات الصالحة المعروفة. إذا أبلغ "S24" الخاص بك عن وحدة معالجة مركزية Intel أو نمط IMEI مستحيل، فسيتم قيدك.

- كشف Goldfish: الاسم الرمزي الافتراضي لنواة محاكي Android هو "Goldfish". حتى مع التعديلات، تظل بصمات Goldfish الدقيقة في معرفات النواة وخصائص النظام. تبحث نصوص الكشف وتحديداً عن هذه الأنماط.

- التحقق من المجموع الاختباري (Checksum Validation): تتحقق بعض الأنظمة من سلامة قسم النظام للتأكد من عدم العبث ببصمات الجهاز.

ميزة XCloudPhone: تمتلك أجهزتنا أرقاماً تسلسلية أصلية مخصصة من المصنع، و IMEIs، وعناوين MAC. يتم حرق هذه المعرفات في العتاد وتتطابق تماماً مع ملف تعريف الجهاز. الاستعلام عن معلومات الجهاز يُرجع بيانات متسقة وصالحة ولا يمكن تمييزها عن هاتف جديد تماماً.

3. الإنتروبيا الفيزيائية الطبيعية (ميزة النقص)

العتاد الحقيقي غير كامل بشكل جميل. وأصبح هذا النقص الآن ميزة أمنية.

لماذا تفشل المحاكاة: تحاكي المحاكيات المستشعرات، لكنها تفعل ذلك رياضياً. هذا يخلق أنماطاً قابلة للكشف:

- بطارية ثابتة: غالباً ما تبلغ بطاريات المحاكي عن شحن 100٪ ولا تتغير أبداً.

- مستشعرات ذات قيمة صفرية: تُرجع مقاييس التسارع والجيروسكوبات في المحاكيات قيماً مثالية

0.0عند السكون. تحتوي المستشعرات الحقيقية على "ضوضاء" مجهرية أو اهتزاز. - درجة حرارة ثابتة: تسخن الأجهزة الحقيقية تحت الحمل. تبلغ المحاكيات عن درجة حرارة ثابتة للمعالج.

تقوم أنظمة الذكاء الاصطناعي السلوكية الآن بمسح نشط لهذه البيانات "المثالية جداً". يتم وضع علامة فورية على الحساب الذي يسجل الدخول من جهاز لا يفقد شحن البطارية أبداً ولديه مستشعرات ثابتة تماماً على أنه غير بشري.

ميزة XCloudPhone: أجهزتنا هي أجهزة مادية حقيقية. تواجه اختناقاً حرارياً تحت حمل GPU الثقيل. تفرغ البطاريات على مدار جلسات 24 ساعة. تظهر المستشعرات تقلبات مجهرية طبيعية. هذه "الضوضاء" هي بصمة الواقع، ولا يمكن تزييفها.

4. الامتثال لـ Play Integrity API (الحارس الجديد)

يعد Play Integrity API من Google (خليفة SafetyNet) أكثر طبقة كشف هائلة تم تقديمها في السنوات الأخيرة.

كيف يعمل Play Integrity: تُرجع API ثلاثة أحكام:

MEETS_BASIC_INTEGRITY: الجهاز ليس مفتوح المصدر (Rooted) واجتاز الفحوصات الأساسية.MEETS_DEVICE_INTEGRITY: الجهاز هو جهاز Android أصلي ومعتمد.MEETS_STRONG_INTEGRITY: يحتوي الجهاز على مخزن مفاتيح مدعوم بالأجهزة واجتاز أكثر الفحوصات صرامة.

تحدي المحاكي:

لا تستطيع معظم المحاكيات اجتياز حتى MEETS_BASIC_INTEGRITY بشكل موثوق. اجتياز MEETS_DEVICE_INTEGRITY شبه مستحيل للمحاكي لأنه يتطلب شهادة مشفرة مدعومة بالأجهزة بأن البرنامج يعمل على شريحة أصلية ومعتمدة.

ميزة XCloudPhone:

تجتاز أجهزة XCloudPhone MEETS_DEVICE_INTEGRITY بشكل أصلي. هذا المستوى من النزاهة كافٍ لـ 95٪ من التطبيقات، بما في ذلك التطبيقات المصرفية، و Google Pay، ومعظم الألعاب. لأن أجهزتنا تحتوي على شرائح ARM أصلية بشهادات Google صالحة، تنجح المصافحة المشفرة دون أي تلاعب.

حالات الاستخدام التي تتطلب تخفياً على مستوى العتاد

تتطلب أنشطة الأتمتة عالية المخاطر في 2024-2026 حماية على مستوى العتاد لأن المنصات انتقلت من تتبع IP إلى بصمات السلوك والعتاد. يساعدك فهم آليات الكشف الخاصة بهم على اختيار استراتيجية الحماية الصحيحة.

ألعاب MMO (Night Crows, MIR4, Lineage W)

تشتهر ألعاب MMO الكورية بسياسات "عدم التسامح المطلق" الصارمة ضد المحاكيات. استثمر ناشرون مثل Netmarble و WeMade و NCSOFT بشكل كبير في أنظمة مكافحة الغش من جانب العميل.

كيف يكتشفون المحاكيات:

- مسح عمليات الآلة الافتراضية: يقوم عميل اللعبة بمسح العمليات قيد التشغيل بحثاً عن أدوات VMware، أو إضافات ضيف VirtualBox، أو خدمات QEMU.

- كشف مكتبة x86: يبحثون في دليل

/system/libعن مكتبات ترجمة Intel Houdini (libhoudini.so). العثور على هذه المكتبات يؤكد استخدام المحاكي. - فحص سلسلة عارض OpenGL: غالباً ما تبلغ المحاكيات عن أسماء GPU عامة مثل "Android Emulator" أو "SwiftShader" بدلاً من نماذج GPU الحقيقية (Adreno, Mali).

العاقبة: يؤدي تسجيل الدخول من محاكي تم اكتشافه إلى خطأ "بيئة غير طبيعية". يتلقى المخالفون المستمرون تعليقاً دائماً للحساب دون عملية استئناف.

قصة لاعب حقيقي: لاعب لديه تقدم لمدة 6 أشهر في Night Crows فقد حسابه بالكامل بعد تحديث اللعبة الذي أضاف كشفاً جديداً للمحاكي. محاكيه، الذي عمل لشهور، أصبح فجأة في القائمة السوداء.

حل XCloudPhone: بيئتنا المعدنية (Bare Metal) ليس بها حمل زائد للآلة الافتراضية، ولا مكتبات ترجمة، وتبلغ عن عتاد GPU حقيقي (مثل Adreno 650). بالنسبة للعبة، يبدو مطابقاً لجهاز Xiaomi أو Samsung الرائد.

أتمتة وسائل التواصل الاجتماعي (TikTok, Instagram, Facebook)

تطورت منصات التواصل الاجتماعي إلى ما هو أبعد من حظر IP البسيط. إنهم يستخدمون الآن تعريفاً متطوراً على مستوى الجهاز وتحليلاً للسلوك.

تقنية "حظر الجهاز" من TikTok:

- القائمة السوداء لـ IMEI/Android ID: عندما يكتشف TikTok سلوكاً عشوائياً أو روبوتياً، فإنه يضع IMEI و Android ID للجهاز في القائمة السوداء - وليس الحساب فقط. أي حساب جديد يتم إنشاؤه على هذا الجهاز يتم حظره ظلياً (Shadowban) فوراً (0 مشاهدات، 0 وصول).

- كشف إعادة ضبط المصنع: يتتبع TikTok ما إذا كان قد تم إعادة تعيين معرف الجهاز. عمليات إعادة التعيين المتكررة هي إشارة سبام.

- بصمة السلوك: يحللون أنماط اللمس. تنتج الأتمتة الماكرو نقرات خطية وموقوتة تماماً. اللمس البشري لديه "اضطراب" طبيعي - اختلافات طفيفة في التوقيت والموضع.

نظام نقاط الثقة في Instagram:

- تاريخ الجهاز: يتتبع Instagram عدد الحسابات التي تم إنشاؤها على جهاز معين. أكثر من 3 حسابات تخفض درجة الثقة بشكل كبير.

- سرعة تسجيل الدخول: التبديل السريع بين الحسابات على نفس الجهاز يثير تحديات أمنية (كابتشا، التحقق من الهاتف).

العاقبة: يمكن للحسابات المحظورة ظلياً نشر المحتوى، لكنه لا يصل إلى أحد. بالنسبة للشركات التي تعتمد على التسويق عبر وسائل التواصل الاجتماعي، هذا كارثي.

حل XCloudPhone: يوفر كل مثيل XCloudPhone هوية IMEI و Android ID جديدة ونظيفة تماماً. لا يوجد تاريخ للجهاز. جنباً إلى جنب مع محاكاة اللمس السعوي لدينا (الاضطراب الشبيه بالبشر)، تحافظ حساباتك على أقصى درجات الثقة. لمزيد من الاستراتيجيات المتقدمة حول حماية مزرعتك، راجع دليلنا حول كيفية منع حظر الجهاز.

زراعة الإيردروب (Crypto Airdrop Farming) (Galxe, Layer3, Zealy)

أصبحت منصات Web3 airdrop معقدة بشكل متزايد في اكتشاف "هجمات Sybil" - حيث يتظاهر شخص واحد بأنه كثيرون.

طبقات الكشف التي تستخدمها منصات Airdrop:

- بصمة المتصفح: بصمة Canvas، وعارض WebGL، والخطوط المثبتة.

- تجميع المحفظة: تحليل أنماط المعاملات على السلسلة بين المحافظ.

- سلامة تطبيق الهاتف المحمول: بالنسبة للمهام القائمة على التطبيقات (مثل تنزيل dApp)، تتطلب الآن اجتياز Play Integrity API.

معضلة المزارع: تتطلب العديد من الإيردروبات عالية القيمة إكمال المهام في تطبيق جوال. تفشل المحاكيات في Play Integrity، مما يجعلك غير مؤهل لهذه المكافآت.

حل XCloudPhone: لأن XCloudPhone يجتاز MEETS_DEVICE_INTEGRITY، يمكنك إكمال مهام الإيردروب القائمة على التطبيقات والتي تعد مستحيلة لمستخدمي المحاكيات. هذا يفتح الوصول إلى مكافآت محتملة بآلاف الدولارات لا يستطيع الآخرون المطالبة بها.

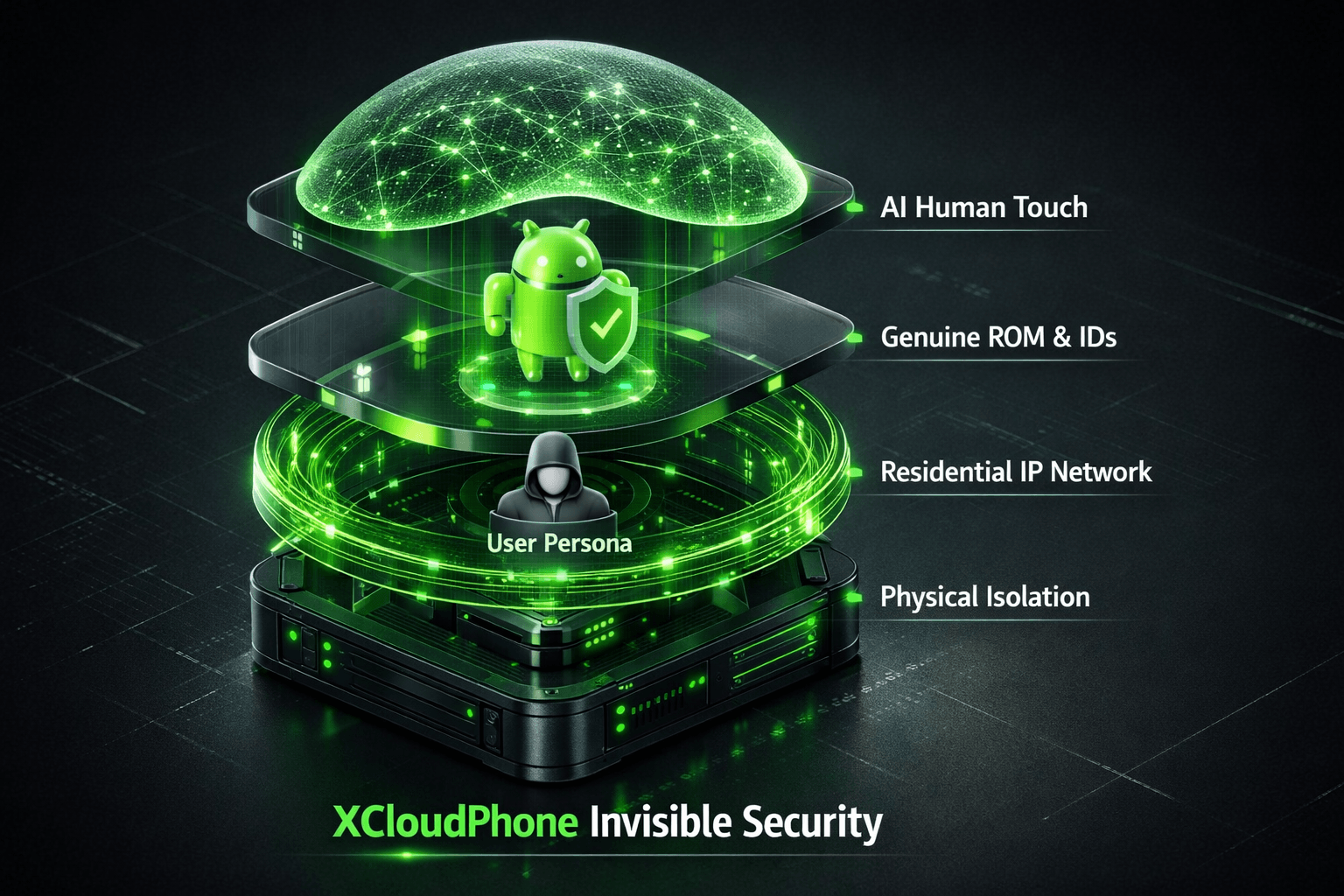

كيف يطبق XCloudPhone أماناً "غير مرئي"

لقد قمنا بهندسة XCloudPhone ليكون غير مرئي لأنظمة الكشف من خلال نهج متعدد الطبقات للدفاع في العمق الذي يعزل كل معرف عتاد وشبكة. كل طبقة تعزز الطبقات الأخرى.

1. بنية تحتية مخصصة للشبكة الخاصة

غالباً ما يتم التغاضي عن تكوين الشبكة، لكنه ناقل كشف حاسم.

خطر IP المشترك: يقوم العديد من مقدمي خدمة الهواتف السحابية بتوجيه جميع المستخدمين عبر عناوين IP مشتركة لمراكز البيانات. تضع أنظمة الكشف علامة على نطاقات IP هذه كـ "VPN/Datacenter".

حلنا:

- عناوين IP سكنية حقيقية (Residential IPs): يستخدم XCloudPhone بنية تحتية حقيقية للشبكة السكنية. بينما قد تشترك أجهزة متعددة في خط واحد لتحسين التكلفة، تظل هذه مسارات سكنية تتجاوز القوائم السوداء لمراكز البيانات.

- تكامل البروكسي في لوحة المعلومات: يمكن للمستخدمين تكوين بروكسيات مخصصة (SOCKS5/HTTP) مباشرة من لوحة معلومات XCloudPhone. يسمح هذا بالعزل الكامل لعنوان IP لكل مثيل جهاز عند الحاجة لزراعة الحسابات عالية القيمة.

- GPS وهمي على مستوى العتاد: على عكس تطبيقات تزييف الموقع المستندة إلى البرمجيات، يدعم XCloudPhone نظام Fake GPS المدمج على مستوى العتاد. يضمن هذا الامتثال لفحوصات الموقع الجغرافي الصارمة من تطبيقات مثل TikTok أو البنوك أو خدمات التوصيل.

- حماية تسرب DNS: يتم توجيه جميع استعلامات DNS عبر المحللات الخاصة بنا، وليس المحللات العامة التي يمكن أن تكشف موقعك الحقيقي.

2. تكنولوجيا العزل المادي

تعد المحاكاة الافتراضية (Virtualization) إجراءً لتوفير التكلفة للعديد من مقدمي الخدمات السحابية. إنها أيضاً مخاطرة أمنية.

خطر المحاكاة الافتراضية: يقوم بعض مقدمي الخدمات بتشغيل عدة هواتف سحابية "افتراضية" على خادم مادي واحد. يمكن للكشف المتطور تحديد توقيعات العتاد المشتركة.

كيف نحل هذا:

- العزل الكهربائي: كل وحدة هاتف سحابي هي لوحة أم مخصصة ومنفصلة مادياً في رف الخادم الخاص بنا. من خلال إزالة المكونات غير المستقرة (بطاريات الليثيوم)، نحقق تشغيلاً صناعياً بنسبة 99.9%.

- لا ذاكرة مشتركة: تسرب البيانات بين الحالات مستحيل مادياً لعدم وجود طبقة حوسبة مشتركة.

- بيئة إقلاع فريدة: يقلع كل جهاز بصورة ROM فريدة، ورقم تسلسلي، و IMEI خاص به.

3. محاكاة اللمس البشري بالذكاء الاصطناعي

السلوك هو البصمة الجديدة. حتى مع العتاد المثالي، تؤدي الإجراءات الروبوتية إلى الحظر.

لماذا تفشل الماكرو الخطية: تنقر أدوات الأتمتة التقليدية عند إحداثيات دقيقة بتوقيت دقيق بالمللي ثانية. هذا دليل قاطع.

نهج XCloudPhone (خطط المؤسسات):

- توقيت غير خطي: يضيف محرك الأتمتة الخاص بنا تأخيرات متغيرة (اختلاف عشوائي 50-300 مللي ثانية) بين الإجراءات.

- حقن اضطراب اللمس: تتضمن اللمسات المحاكية انحرافاً طفيفاً في الموضع، لتقليد حركة الإصبع البشري.

- عشوائية التمرير: يتم اختيار سرعات التمرير والمسافات عشوائياً ضمن معايير واقعية بشرية.

4. تحديثات أمنية مستمرة

الكشف سباق تسلح. تظهر عمليات فحص جديدة باستمرار.

التزامنا:

- تدقيقات أمنية شهرية: يراقب فريق الأمن لدينا طرق الكشف الجديدة التي تكشف عنها منتديات مكافحة الغش والأوراق البحثية.

- تحديثات النظام عبر الهواء (OTA): ندفع تصحيحات على مستوى النظام لجميع الأجهزة دون الحاجة إلى إجراء من المستخدم.

- حلقة ملاحظات المجتمع: يبلغ مجتمع Discord الخاص بنا عن مشكلات الكشف في الوقت الفعلي، مما يسمح بالاستجابة السريعة.

كيفية البدء مع التخفي على مستوى العتاد

يتضمن البدء مع التخفي على مستوى العتاد اختيار مواصفات الجهاز المناسبة لحالة الاستخدام الخاصة بك وتكوين بيئتك لتحقيق أقصى قدر من العزل. إليك دليل بدء شامل.

الخطوة 1: حدد حالة الاستخدام والمتطلبات

لحالات الاستخدام المختلفة متطلبات عتاد مختلفة.

| حالة الاستخدام | الأولوية | المواصفات الموصى بها |

|---|---|---|

| ألعاب MMO (AFK Farming) | أداء GPU | 4GB+ RAM, Snapdragon 6-series+ |

| تعدد الحسابات في التواصل الاجتماعي | الاستقرار والتخزين | 3GB+ RAM, 64GB Storage |

| زراعة إيردروب الكريبتو | توافق التطبيقات | Android 12+, خدمات Google كاملة |

| اختبار التطبيقات / التطوير | المرونة | خيار Root Access, تمكين ADB |

الخطوة 2: اختر خطة XCloudPhone الخاصة بك

نقدم تسعيراً مرناً ليتناسب مع حجمك.

- الدفع حسب الاستخدام (بالساعة): مثالي للاختبار أو فترات النشاط القصيرة. ادفع فقط مقابل الساعات التي تستخدمها.

- الاشتراك الشهري: أفضل قيمة لمهام الأتمتة على مدار الساعة مثل ألعاب AFK أو التواجد المستمر على وسائل التواصل الاجتماعي.

- مخصص للمؤسسات: للعمليات التي تشغل أكثر من 50 جهازاً، نقدم خصومات الحجم وإدارة حسابات مخصصة.

الخطوة 3: أطلق أول مثيل هاتف سحابي

بمجرد اختيار الخطة:

- سجل الدخول إلى لوحة تحكم XCloudPhone.

- انقر فوق "Create New Device" (إنشاء جهاز جديد).

- اختر طراز الجهاز وإصدار Android.

- يقلع جهازك في غضون 60 ثانية إلى بيئة Android جديدة ومعادة ضبط المصنع.

الخطوة 4: التكوين الأولي

إعداد حساب Google:

- أنشئ حساب Google جديداً لكل مثيل هاتف سحابي.

- لا تستخدم Gmail الشخصي الخاص بك. احتفظ بحسابات الأتمتة منفصلة.

- استخدم كلمة مرور فريدة وقوية لكل حساب.

تثبيت التطبيقات:

- افتح Google Play Store وقم بتنزيل تطبيقاتك المستهدفة.

- للألعاب التي تتطلب تنزيلات كبيرة (3GB+)، استخدم ميزة "Download Manager" لدينا لوضع التنزيلات في قائمة الانتظار وتجنب انتهاء مهلة الجلسة.

نصيحة احترافية: للحصول على درجات ثقة عالية، "قم بتحمية" الجهاز. قبل الأتمتة، استخدم الهاتف يدوياً لمدة 1-2 يوم - تصفح YouTube، تحقق من الطقس. هذا يؤسس نمط استخدام طبيعي.

الخطوة 5: إعداد الأتمتة (اختياري)

للأتمتة الأساسية:

- استخدم مسجل الماكرو المدمج في XCloudPhone. سجل سلسلة من النقرات والسحبات، ثم اضبطها للتكرار.

للأتمتة المرئية (متقدمة وبدون كود):

- استخدم Visual Automation Builder الخاص بنا. يتميز بواجهة قائمة على العقد مستوحاة من أدوات مثل n8n أو Make، مما يسمح لك ببناء منطق معقد دون كتابة كود.

- التدفقات المدعومة بالذكاء الاصطناعي: ما عليك سوى وصف ما تريده (مثلاً، "افتح TikTok، مرر كل 5 ثوانٍ، وأعجب بمقاطع الفيديو التي تحمل وسم #foryou")، وسيقوم الذكاء الاصطناعي لدينا بتوليد عقد الأتمتة لك.

لأتمتة مستوى المطور:

- قم بتمكين ADB (Android Debug Bridge) في إعدادات جهازك.

- اتصل عبر ADB من جهازك المحلي باستخدام IP والمنفذ المقدمين.

- استخدم أدوات البرمجة النصية مثل AutoControl أو Scrcpy أو نصوص Python المخصصة.

الخطوة 6: المراقبة والصيانة

- تحقق من لوحة المعلومات يومياً لصحة الجهاز (التخزين، استخدام ذاكرة الوصول العشوائي).

- امسح ذاكرة التخزين المؤقت للتطبيق بشكل دوري لمنع تضخم التخزين.

- قم بتدوير المهام إذا لاحظت أي قيود على الحساب.

الأسئلة الشائعة: دحض خرافات التخفي

الخاتمة

انتهت لعبة "القط والفأر" بين منتحلي البرمجيات وخوارزميات الكشف. العتاد هو الحدود النهائية.

في عام 2026، مع الاعتماد الواسع لـ Google Play Integrity API والذكاء الاصطناعي السلوكي، أصبحت المحاكيات البرمجية غير قادرة هيكلياً على توفير أمان طويل الأمد للحسابات عالية القيمة.

توقف عن المخاطرة بشخصياتك ذات المستوى 80 أو حساباتك التجارية الموثقة على أقنعة برمجية هشة. طوّر إلى أمان البنية التحتية المادية.

جرب فرق السحابة الحقيقية.

مقالات ذات صلة:

- مقارنة استراتيجية: الهاتف السحابي مقابل المحاكيات التقليدية: أيهما أفضل لأتمتة الهاتف المحمول؟

- الأساسيات: ما هو الهاتف السحابي؟ فك تشفير البنية التحتية لسحابة الأجهزة الحقيقية

- أمان متقدم: تكتيكات متقدمة لمنع حظر الجهاز لإدارة الحسابات الجماعية