เจาะลึกเหตุผลที่ Bare Metal Cloud Phone เป็นโซลูชันเดียวที่ปลอดภัยจาก Play Integrity ในปี 2026

เทคโนโลยี anti-detect ช่วยให้นักการตลาดและเกมเมอร์สามารถซ่อน "ลายนิ้วมือดิจิทัล" (digital fingerprint) ซึ่งรวมถึงรุ่นของอุปกรณ์, ที่อยู่ IP และรหัสเฉพาะของฮาร์ดแวร์ เพื่อจัดการบัญชีจำนวนมากได้โดยไม่ถูกระบบตรวจจับและ แบนไอดี (ban)

สรุปสั้นๆ: เนื่องจากอัลกอริทึมการตรวจจับในปัจจุบันพัฒนาไปถึงขั้นสแกนชั้นฮาร์ดแวร์จริง (Play Integrity API) เครื่องมือจำลอง Android บน PC (emulator) จึงเริ่มล้าสมัย Bare Metal Cloud Phone จึงกลายเป็นทางออกเดียวที่ยั่งยืน ด้วยสถาปัตยกรรมแบบมือถือจริงที่รันโค้ด ARM แท้ๆ และมีรหัสฮาร์ดแวร์ที่ Emulator แบบซอฟต์แวร์ไม่สามารถเลียนแบบได้อย่างสมบูรณ์

ในคู่มือนี้ คุณจะได้เรียนรู้เกี่ยวกับ:

- กลไกการตรวจจับทำงานอย่างไร - ทำไม Emulator ถึงแพ้ในระดับฮาร์ดแวร์

- ทำไม Bare Metal ถึง "ไร้ตัวตน" - ความเหนือกว่าทางเทคนิคของสถาปัตยกรรม ARM แท้

- การใช้งานจริงและความปลอดภัย - วิธีปล่อยบอทเกม MMO, ปั้นไอดีโซเชียล และล่า Airdrop อย่างปลอดภัยที่สุด

- ขยายขนาดด้วย XCloudPhone - วิธีจัดการบัญชีมากกว่า 100 บัญชี โดยมีความเสี่ยงที่จะถูก บินไอดี ต่ำมาก

เทคโนโลยี Anti-Detect คืออะไร? (มากกว่าแค่โปรแกรมเปิดเว็บบราวเซอร์)

เทคโนโลยี anti-detect ทำหน้าที่เหมือน "หน้ากากดิจิทัล" ที่ช่วยให้ผู้ใช้คนเดียวสามารถปรากฏตัวในฐานะผู้เข้าชมที่แตกต่างกันหลายคนในสายตาของเว็บไซต์หรือแอปพลิเคชัน เปรียบเสมือนการสร้างภูมิหลังและ "ตัวตน" แยกกันสำหรับแต่ละไอดีที่คุณดูแล

หากย้อนกลับไป เทคโนโลยีนี้มีการพัฒนาผ่าน 4 ยุคที่แตกต่างกัน เพื่อตอบโต้ระบบการตรวจจับที่ฉลาดขึ้นเรื่อยๆ:

ยุคที่ 1: ยุคของชั้นเครือข่าย (2010-2015)

รูปแบบที่เก่าแก่ที่สุดของ anti-detect คือการซ่อนเลข IP

- เทคโนโลยี: Proxy และ VPN

- การทำงาน: ข้อมูลของคุณจะถูกส่งผ่านเซิร์ฟเวอร์อื่นเพื่อพราง IP จริง

- ทำไมถึงแพ้: แพลตฟอร์มเริ่มเรียนรู้ที่จะตรวจจับสัญญาณอื่นๆ นอกเหนือจาก IP เช่น คุกกี้, เบราว์เซอร์ฟิงเกอร์พริ้นต์ และพฤติกรรมการล็อกอิน

ยุคที่ 2: ยุคของชั้นซอฟต์แวร์ (2015-2018)

เมื่อแค่ IP ไม่พอ จุดเน้นจึงเปลี่ยนไปที่การปลอมรหัสซอฟต์แวร์ (Spoofing)

- เทคโนโลยี: User-Agent Switchers, แอป Fake GPS

- การทำงาน: เครื่องมือเหล่านี้จะ "หลอก" เว็บไซต์เกี่ยวกับเวอร์ชันเบราว์เซอร์, ระบบปฏิบัติการ และตำแหน่งที่ตั้งของคุณ

- ทำไมถึงแพ้: JavaScript สามารถเจาะเข้าไปสืบค้นข้อมูลเชิงลึก (เช่น ความละเอียดหน้าจอ, เลเยอร์ฟอนต์, ปลั๊กอินที่ติดตั้ง) ซึ่งการปลอมค่าแบบเดิมๆ ทำได้ไม่เนียนพอ

ยุคที่ 3: ยุคของลายนิ้วมือเบราว์เซอร์ (2018-2023)

Anti-detect browser กลายเป็นมาตรฐานทองคำสำหรับการรันระบบอัตโนมัติบนเว็บ

- เทคโนโลยี: Multilogin, GoLogin, Dolphin Anty

- การทำงาน: โปรไฟล์เบราว์เซอร์แต่ละตัวจะสร้าง "Canvas Fingerprint" ที่ไม่ซ้ำกัน ซึ่งเป็นค่าแฮชจากการประมวลผลกราฟิก เมื่อรวมกับการแยกคุกกี้และพื้นที่จัดเก็บข้อมูล แต่ละโปรไฟล์จึงดูเหมือนผู้ใช้ที่แตกต่างกันอย่างสิ้นเชิง

- ทำไมถึงแพ้ (บนมือถือ): เทคโนโลยีนี้ใช้งานได้ดีเยี่ยมสำหรับ เว็บเบราว์เซอร์ แต่แอปมือถือ (Android/iOS) จะข้ามเบราว์เซอร์ไปเลย แอปเหล่านี้สืบค้นข้อมูลจากระบบปฏิบัติการและฮาร์ดแวร์โดยตรง ซึ่งเบราว์เซอร์ไม่สามารถปลอมแปลงข้อมูลเหล่านั้นได้

ยุคที่ 4: ยุคของอุปกรณ์จริง (2024-ปัจจุบัน)

ทางออกเดียวสำหรับการตรวจจับระดับฮาร์ดแวร์ คือการใช้มาตรการโต้ตอบในระดับฮาร์ดแวร์

- เทคโนโลยี: Real Device Cloud Phone (อย่างเช่น XCloudPhone)

- การทำงาน: แทนที่จะ ปลอมแปลง ค่าฮาร์ดแวร์ คุณกลับใช้ฮาร์ดแวร์จริงที่มีค่าปกติและเป็นธรรมชาติ นี่คือโมเดล Bare Metal Mobile Cloud ที่ระบบปฏิบัติการ (OS) ทำงานบนชิปจริงโดยตรง ตัดปัญหาเลเยอร์จำลอง (Virtualization) ที่ถูกตรวจจับได้ทิ้งไป

- ทำไมถึงชนะ: แพลตฟอร์มไม่สามารถตรวจพบ "ฮาร์ดแวร์ปลอม" ได้ หากฮาร์ดแวร์นั้นเป็นของจริง ไม่มีร่องรอยผิดปกติใดๆ ให้ระบบสแกนพบ

หัวใจสำคัญ: ซอฟต์แวร์ทำได้เพียงพรางซอฟต์แวร์ แต่ฮาร์ดแวร์ต้องใช้ฮาร์ดแวร์มาสู้

การตรวจจับ 3 ชั้น: ทำไม Emulator ถึงล้าสมัย

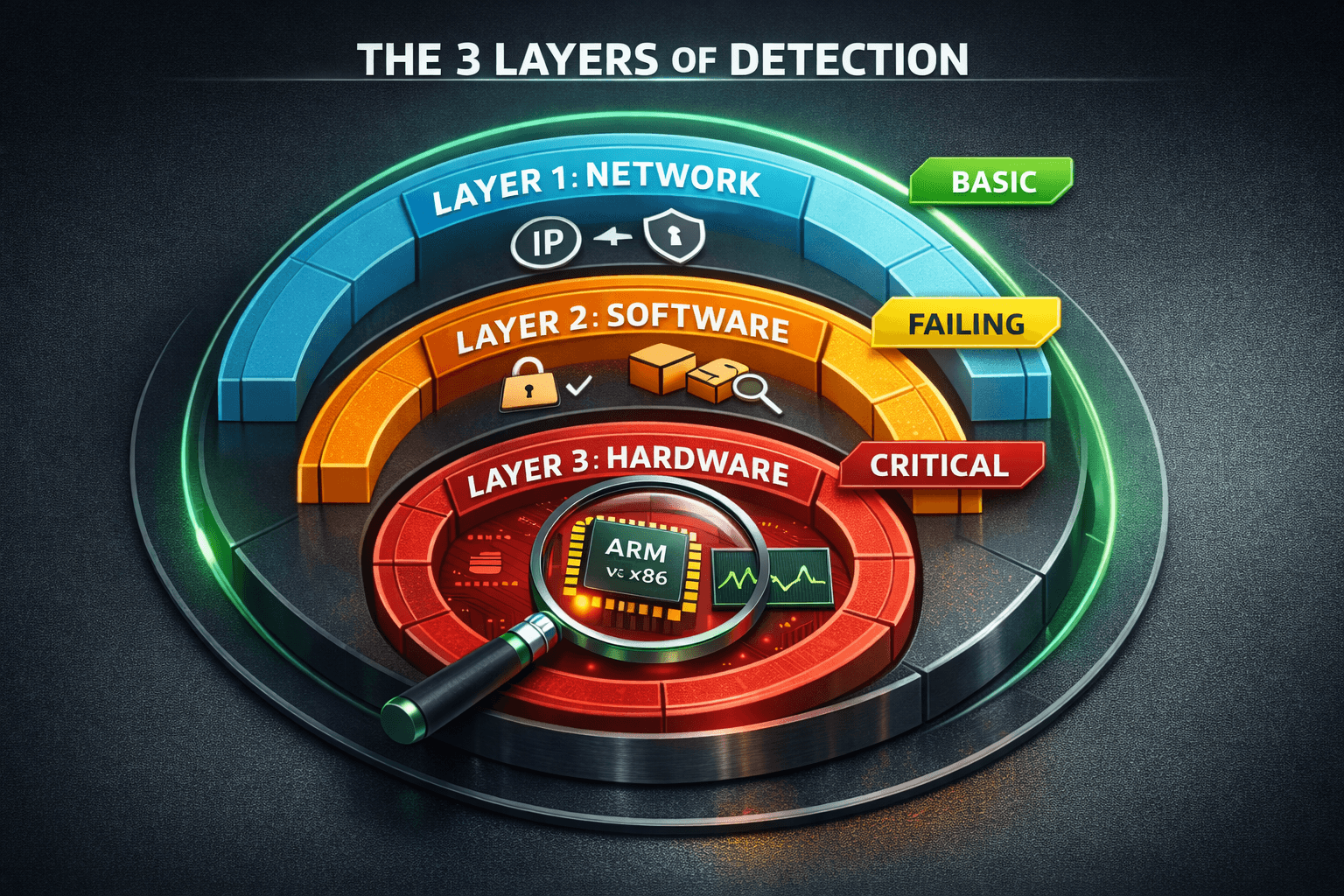

เพื่อให้เข้าใจว่าทำไมไอดีที่รันบน Emulator ถึงโดน กวาดล้างไอดี กันเป็นประจำ คุณต้องเข้าใจชั้นการตรวจจับ 3 ชั้นที่บริษัทยักษ์ใหญ่อย่าง Google, TikTok และ WeMade ใช้งาน

ชั้นที่ 1: ชั้นเครือข่าย (พื้นฐาน)

นี่คือ "กำแพงชั้นนอก" แพลตฟอร์มจะเช็ก IP, DNS Leakage และ WebRTC ของคุณ

- การตรวจจับ: เช็กว่ามี 10 ไอดีที่ใช้ IP เดียวกันหรือไม่ หรือ IP นั้นอยู่ในรายชื่อ "Data Center" ที่มีความเสี่ยงหรือไม่

- โซลูชันเก่า: ใช้ Proxy/VPN

- สถานะ: ยังใช้ได้ แต่ Proxy เป็นแค่ปราการด่านแรกที่ป้องกันได้เพียง 10% เท่านั้น

ชั้นที่ 2: ชั้นซอฟต์แวร์ (สภาพแวดล้อม OS)

ชั้นนี้จะตรวจสอบความสมบูรณ์ของระบบปฏิบัติการ

- การตรวจจับ: สแกนหาการ Root, การเปิด USB Debugging หรือโฟลเดอร์แอปที่ระบุว่าเป็นตัวจำลอง เช่น

com.bluestacks.app - โซลูชันเก่า: การซ่อนรูท (Magisk/KernelSU) หรือการสร้าง Emulator แบบปรับแต่งพิเศษ (Hardened)

- สถานะ: เริ่มเอาไม่อยู่ Android 13+ และ Google Play Services เข้าถึงไฟล์ระบบลึกขึ้นเรื่อยๆ

ชั้นที่ 3: ชั้นฮาร์ดแวร์ (มาตรฐานปี 2026)

นี่คือ "แกนกลาง" แอปจะเจาะข้อมูลจากส่วนประกอบของเครื่องโดยตรง

- การตรวจจับ:

- สถาปัตยกรรม CPU: เป็น ARM แท้ (มือถือจริง) หรือเป็น x86 ที่ผ่านการแปลง (Emulator)?

- Google Play Integrity API: อุปกรณ์ผ่านเงื่อนไข

MEETS_DEVICE_INTEGRITYหรือไม่? - Sensor Jitter: เซ็นเซอร์ตรวจจับความเคลื่อนไหว (Gyroscope/Accelerometer) มี "สัญญาณรบกวน" ที่เป็นธรรมชาติหรือไม่ หรือส่งค่า "0" ออกมาทื่อๆ แบบสมบูรณ์แบบเกินไป?

- โซลูชันเก่า: ไม่มี ซอฟต์แวร์ไม่สามารถกลายเป็นฮาร์ดแวร์จริงๆ ได้

- สถานะ: วิกฤต นี่คือสาเหตุที่ 90% ของเคสโดนแบนเกิดขึ้นในปัจจุบัน

หากคุณยังใช้ Emulator อยู่ คุณจะพบความล้มเหลวที่ชั้น 3 ทันทีที่ล็อกอิน หากต้องการเข้าใจว่าความต่างของโครงสร้างนี้ส่งผลต่อประสิทธิภาพการรันบอทอย่างไร ลองศึกษางานวิจัย Cloud Phone vs Emulator แบบดั้งเดิม ของเรา

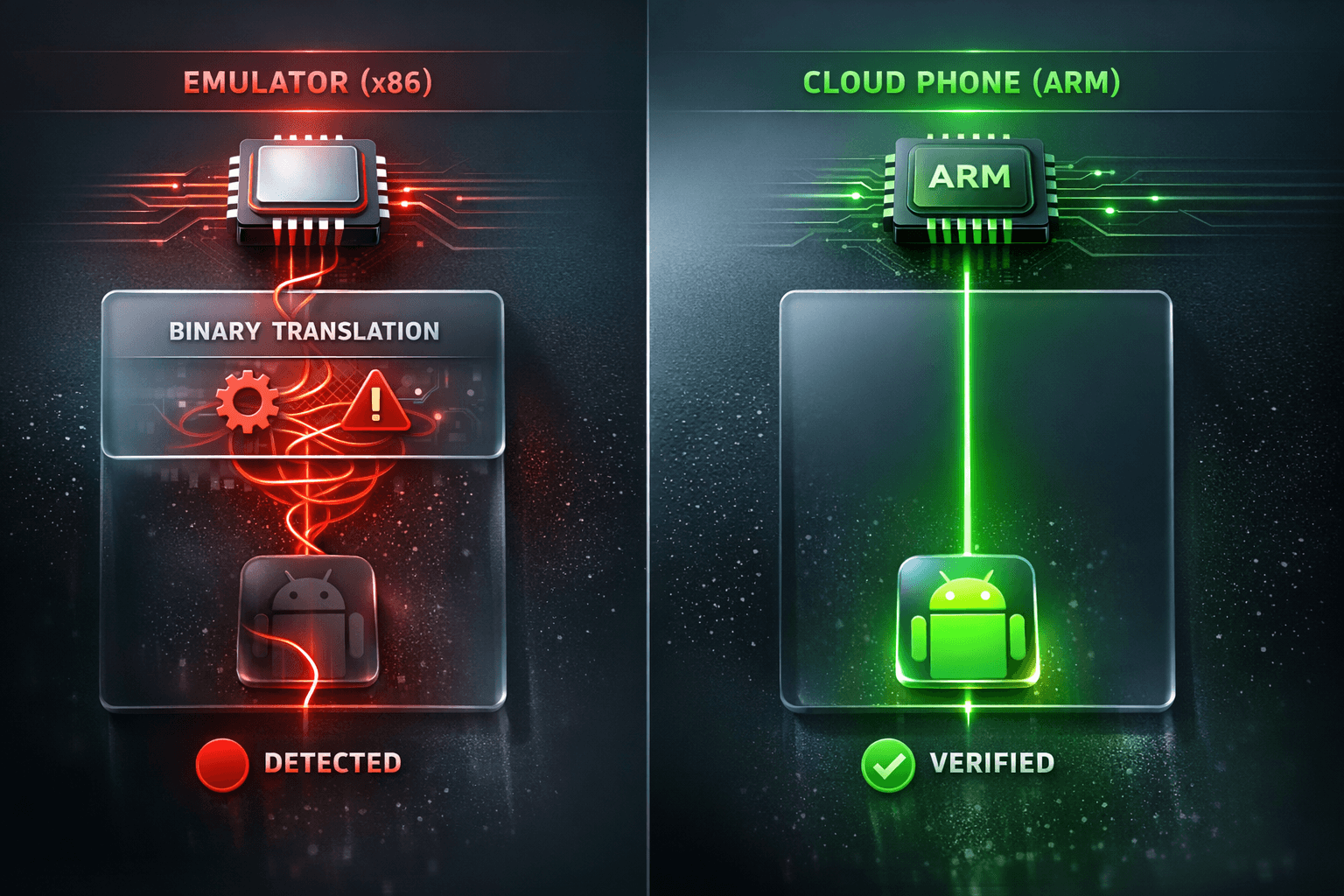

Android Emulator vs Real Device Cloud: สงครามสถาปัตยกรรม

ความแตกต่างพื้นฐานระหว่าง Emulator และ Cloud Phone ไม่ใช่เรื่องซอฟต์แวร์ แต่คือโครงสร้างสถาปัตยกรรม

Android Emulator คือซอฟต์แวร์ที่ทำการ "แปล" คำสั่ง Android (ARM) ให้ทำงานบน PC ของคุณ (x86) กระบวนการแปลรหัสนี้ทิ้งร่องรอยดิจิทัลขนาดใหญ่ไว้เสมอ

Cloud Phone (เช่น XCloudPhone) คือเมนบอร์ด Android ของจริงที่ติดตั้งอยู่ในชั้นวางเซิร์ฟเวอร์ (Server Rack) ไม่มีการแปลรหัส ทุกอย่างคือฮาร์ดแวร์ดิบๆ

ตารางเปรียบเทียบ: Emulator มาตรฐาน vs Bare Metal Cloud Phone

XCloudPhone ใช้เมนบอร์ดมือถือจริง (รุ่นยอดนิยมอย่าง Samsung Galaxy S8, Note 8, Note 9 และ S10) ที่ติดตั้งใน Server Rack เกรดอุตสาหกรรม เพื่อให้ระบบทำงานได้ 24/7 โดยไม่มีความร้อนสะสมสะสมจนเสี่ยงไฟไหม้ เราได้ทำการ ถอดแบตเตอรี่และหน้าจอออก แล้วจ่ายไฟตรงเข้าเมนบอร์ด

| คุณสมบัติ | Emulator มาตรฐาน | Bare Metal Cloud Phone |

|---|---|---|

| สถาปัตยกรรม | x86 (PC) พร้อมการแปลรหัส | Native ARM (ชิปเซ็ตจริง) |

| ตัวตนของระบบ | Virtual Machine (เครื่องจำลอง) | แผงวงจรฮาร์ดแวร์จริง |

| โครงสร้างทางกายภาพ | โค้ดซอฟต์แวร์ | เมนบอร์ดใน Server Rack |

| Play Integrity | ตก หรือผ่านแค่ระดับพื้นฐาน | ผ่านระดับDEVICE_INTEGRITY |

| รหัสฮาร์ดแวร์ | สร้างขึ้น/สวมรอย (ปลอม) | รหัสแท้จากโรงงาน |

| ข้อมูลเซ็นเซอร์ | จำลอง (ใช้สูตรคณิตศาสตร์) | ของจริง (มีสัญญาณรบกวนทางกายภาพ) |

| ความเสี่ยงโดนแบน | สูง (ถูกมองว่าเป็นโปรแกรมจำลอง) | ต่ำมาก (ถูกมองว่าเป็นมือถือจริง) |

| เหมาะสำหรับ | ทดสอบแอปทั่วไป | ระบบ Automation ประสิทธิภาพสูง |

ทำไม Bare Metal "Real Device" ถึงเป็นสุดยอดของ Anti-Detect

สถาปัตยกรรม Bare Metal มอบข้อดีด้านความปลอดภัยที่เครื่องมือซอฟต์แวร์ไม่สามารถเลียนแบบได้ 4 ประการ:

1. สถาปัตยกรรม ARM แท้ (ไร้ร่องรอยการแปลโค้ด)

นี่คือข้อแตกต่างทางเทคนิคที่เป็นหัวใจสำคุญ

ทำไม Emulator ถึงพลาด:

Emulator รันบนโปรเซสเซอร์ Intel หรือ AMD ซึ่งใช้ชุดคำสั่ง x86_64 ในขณะที่แอป Android ถูกสร้างมาเพื่อ ARM ชุดคำสั่งที่ต่างกันทำให้ต้องมี "Binary Translator" (เช่น Intel Houdini หรือ libndk_translation) มาช่วยแปล

เลเยอร์การแปลโค้ดนี้ทิ้งร่องรอยที่สแกนเจอได้ง่าย:

- มีไฟล์

libhoudini.soหรือlibndk_translation.soในระบบ - รูปแบบการเรียกใช้งานที่เป็นเอกลักษณ์ของการแปล ไม่เหมือนต้นฉบับ

- ประสิทธิภาพที่แกว่งไปมาผิดปกติจน AI ตรวจจับพฤติกรรมจับได้

ระบบ Anti-cheat ของค่ายเกมใหญ่ๆ จะสแกนหาไฟล์เหล่านี้เป็นอันดับแรก หากเจอคือโดน "แบนยกแผง" ทันที

ความได้เปรียบของ XCloudPhone: อุปกรณ์ XCloudPhone ใช้ชิปเซ็ต ARM แท้ (Qualcomm Snapdragon / MediaTek) โค้ด ARM จึงรันบนโปรเซสเซอร์โดยตรง ไม่มีการแปลรหัส ไม่ต้องมีไฟล์แปลใดๆ สำหรับแอปแล้ว รูปแบบการทำงานจะเหมือนกับ Samsung หรือ Xiaomi ที่ซื้อมาจากห้างทุกประการ

2. รหัสฮาร์ดแวร์จริง (เหนือกว่าการสวมรอย)

มือถือ Android ทุกเครื่องจะมีชุดรหัสเฉพาะ (IMEI, Serial Number) ที่ได้รับมาตั้งแต่ตอนผลิต

ทำไมการสวมรอย (Spoofing) ถึงโดนจับได้: เครื่องมืออย่าง Magisk สามารถ เปลี่ยน ค่า IMEI หรือ Serial ที่แสดงได้จริง แต่การตรวจจับในปัจจุบันก้าวล้ำไปกว่านั้น:

- การเช็กความสอดคล้อง (Cross-Reference): แอปจะเช็กว่ารุ่น "Samsung S24" ที่คุณแจ้งมานั้น ใช้ชุดเลข IMEI หรือ Serial ที่ถูกต้องตามฐานข้อมูลการผลิตของแบรนด์หรือไม่ หากไม่ตรงคือโดนแบน

- Goldfish Fingerprint: Kernel เริ่มต้นของ Emulator มักจะมีชื่อเรียกเดิมว่า "Goldfish" แม้จะแก้ไปบ้างแล้ว แต่ร่องรอยเล็กๆ น้อยๆ ยังคงเหลืออยู่ในระบบ ซึ่งแอปตรวจจับจะสแกนหาค่า "Goldfish" นี้โดยเฉพาะ

- การยืนยัน Integrity: ระบบจะเช็กว่าพาร์ทิชันของระบบมีการแก้ไขเพื่อซ่อนตัวตนหรือไม่

ความได้เปรียบของ XCloudPhone: อุปกรณ์ของเรามี Serial, IMEI และ MAC Address ของแท้จากโรงงานที่ฝังอยู่ในฮาร์ดแวร์ ข้อมูลเหล่านี้สอดคล้องกัน 100% กับรุ่นมือถือ เมื่อแอปสอบถามค่าเหล่านี้ จึงได้รับข้อมูลที่เป็นธรรมชาติเหมือนเครื่องใหม่แกะกล่อง

3. สัญญาณรบกวนทางกายภาพ (ข้อดีความไม่สมบูรณ์แบบ)

ฮาร์ดแวร์จริงๆ จะมีความไม่สมบูรณ์แบบเล็กๆ น้อยๆ ซึ่งปัจจุบันสิ่งนี้ถือเป็นเกราะป้องกันชั้นเยี่ยม

ทำไมการจำลองถึงล้มเหลว: Emulator ใช้คณิตศาสตร์สร้างค่าเซ็นเซอร์ขึ้นมา ซึ่งมัน "เป๊ะ" เกินไป:

- แบตเตอรี่นิ่งสนิท: แบตเตอรี่ของ Emulator มักแจ้งที่ 100% ตลอดกาล ซึ่งในความเป็นจริงเครื่องต้องมีการลดลงของแบตฯ

- เซ็นเซอร์ค่าเป็น 0: Gyroscope ใน Emulator มักอ่านค่าได้

0.0แบบนิ่งสนิท เมื่อเครื่องวางนิ่ง แต่เครื่องจริงๆ แม้วางนิ่งจะมี "สัญญาณรบกวน" (Noise) เล็กๆ น้อยๆ เสมอ - อุณหภูมิคงที่: เครื่องจริงจะร้อนขึ้นเมื่อเปิดเกมหนักๆ แต่ Emulator มักรายงานอุณหภูมิคงที่ตลอดเวลา

ระบบ AI ที่วิเคราะห์พฤติกรรมจะสแกนหาข้อมูลที่ "สมบูรณ์แบบเกินไป" เหล่านี้ หากไอดีไหนล็อกอินจากเครื่องที่แบตฯ ไม่เคยลดและเซ็นเซอร์นิ่งสนิท ระบบจะดีดไอดีนั้นออกทันทีเพราะมองว่าเป็นบอท

ความได้เปรียบของ XCloudPhone: อุปกรณ์ของเราคือ เครื่องจริงๆ ที่มีความร้อนสะสมจริงเมื่อรัน GPU หนักๆ แบตเตอรี่ (จำลองการดึงไฟ) จะมีการขยับขึ้นลงตามรอบ 24 ชั่วโมง เซ็นเซอร์จะมีแรงสั่นสะเทือนระดับไมโครที่เป็นธรรมชาติ ค่าเหล่านี้คือ "ลายนิ้วมือของความเป็นจริง" ที่โปรแกรมคอมพิวเตอร์ปลอมแปลงไม่ได้

4. การผ่านเกณฑ์ Google Play Integrity API (ด่านกักกันผู้ใช้บอท)

Play Integrity API คือกำแพงที่หินที่สุดที่ Google นำมาใช้ในช่วงไม่กี่ปีมานี้

Play Integrity ทำงานอย่างไร: แอปจะส่งค่าไปเช็กกับ Google และได้รับคำตอบ 3 ระดับ:

MEETS_BASIC_INTEGRITY: เครื่องไม่รูท ผ่านเกณฑ์เบื้องต้นMEETS_DEVICE_INTEGRITY: เครื่องคือมือถือที่ได้รับใบรับรอง (Certified) และมีตัวตนจริงMEETS_STRONG_INTEGRITY: เครื่องมีความปลอดภัยระดับฮาร์ดแวร์สูงสุด (เช่น ตระกูล Pixel)

ความท้าทายของ Emulator:

Emulator ส่วนใหญ่ทำยังไงก็ไม่ผ่าน MEETS_DEVICE_INTEGRITY เพราะไม่มีชิปความปลอดภัยที่ได้รับการรับรองจาก Google ยืนยันว่าซอฟต์แวร์นั้นรันบนฮาร์ดแวร์แท้

ความได้เปรียบของ XCloudPhone:

อุปกรณ์ XCloudPhone ผ่าน MEETS_DEVICE_INTEGRITY โดยธรรมชาติ เพราะเราใช้ชิปเซ็ตที่ได้รับการรับรองจาก Google อยู่แล้ว ทำให้การใช้งานแอปธนาคาร, TikTok, หรือเกมแรงๆ ผ่านฉลุยโดยไม่ต้องไปแฮ็กระบบให้เสี่ยงโดนแบน

การใช้งานจริงที่ต้องการ Anti-Detect ระดับฮาร์ดแวร์

อุตสาหกรรมใหญ่ 3 กลุ่มเริ่มหันมาใช้ Hardware Fingerprinting ในปี 2024-2026 การเข้าใจกลไกของพวกเขาจะช่วยให้คุณวางแผนป้องกันได้ถูกจุด

ปล่อยบอทเกม MMO (Night Crows, MIR4, Lineage W)

ค่ายเกมยักษ์ใหญ่อย่าง WeMade หรือ Netmarble ลงทุนมหาศาลกับระบบ Anti-cheat ที่สแกนหา Emulator เป็นหลัก

- Virtual Machine Process Scanning: เช็กว่ามีไฟล์ของ VMware, VirtualBox หรือ QEMU ในระบบหรือไม่

- x86 Library Detection: หาไฟล์

libhoudini.soซึ่งถ้าเจอแปลว่าใช้ Emulator ชัวร์ๆ - OpenGL Renderer String Check: Emulator มักจะรายงานชื่อ GPU ว่า "Android Emulator" แทนที่จะเป็น Adreno หรือ Mali ตามที่ควรจะเป็น

ความเสียหาย: การล็อกอินจาก Emulator ที่ถูกจับได้จะขึ้นข้อความ "Abnormal Environment" และหากดันทุรังเล่นต่อ ไอดีจะโดนแบนถาวรโดยไม่มีการอุทธรณ์

โซลูชัน XCloudPhone: สภาพแวดล้อม Bare Metal ของเราไม่มีโปรแกรมจำลองส่วนเกิน และรายงานค่า GPU แท้ (เช่น Adreno 650) ทำให้แอปเกมมองว่าคุณคือมือถือสเปกแรงเครื่องหนึ่ง

ปั้นไอดีโซเชียลมีเดีย (TikTok, Instagram, Facebook)

ยุคของการโดนแบนแค่ IP จบไปแล้ว ปัจจุบันแพลตฟอร์มใช้เทคนิค "แบนเครื่อง" (Device Ban)

- IMEI/Android ID Blacklisting: เมื่อโดนจับได้ว่าสแปม TikTok จะแบนเลขประจำเครื่องของคุณด้วย ทีนี้ไม่ว่าคุณจะสร้างไอดีใหม่กี่ครั้งบนเครื่องเดิม ก็จะโดน Shadowban (ยอดวิวเป็น 0) ทันที

- Factory Reset Detection: TikTok สแกนหาความถี่ในการรีเซ็ตเครื่องเพื่อตรวจสอบพฤติกรรมสแปม

- Behavioral Fingerprinting: วิเคราะห์การจิ่มหน้าจอ บอทมักจะจิ้มพิกัดเดิมเป๊ะๆ ด้วยเวลาที่ลงตัวเสมอ แต่มือคนจริงๆ จะมี "ความเพี้ยน" (Jitter) เล็กน้อย ทั้งตำแหน่งและจังหวะ

โซลูชัน XCloudPhone: ทุกๆ ไอดีที่คุณเปิดจะได้รับ IMEI และ Android ID ใหม่เอี่ยม สะอาดกิ๊ก ไม่เคยมีประวัติติดแบนมาก่อน เมื่อรวมกับระบบจำลองการทัชที่เพิ่ม Jitter แบบมนุษย์เข้าไป ไอดีของคุณจึงปลอดภัยสูงสุด แนะนำให้อ่านเพิ่มเติมเกี่ยวกับ วิธีป้องกันเครื่องโดนแบน (Device Ban)

ล่า Airdrop คริปโต (Galxe, Layer3, Zealy)

โปรเจกต์คริปโตเกลียดบัญชีผี (Sybil Attack) มากที่สุด และพวกเขาฉลาดขึ้นมากในการคัดอาชีพ

- Browser Fingerprinting: เจาะลึก Canvas, WebGL และฟอนต์ที่ติดตั้ง

- Wallet Clustering: วิเคราะห์ความสัมพันธ์ระหว่างกระเป๋าเงินบน On-chain

- Mobile App Integrity: หลายภารกิจบังคับให้ทำผ่านแอปมือถือ ซึ่งถ้าเครื่องมือของคุณไม่ผ่าน Play Integrity คุณก็จะหมดสิทธิ์รับรางวัลมูลค่ามหาศาล

โซลูชัน XCloudPhone: เนื่องจากเราผ่าน MEETS_DEVICE_INTEGRITY คุณจึงสามารถรับงานทำเควสบนแอปมือถือได้อย่างสมบูรณ์แบบ เปิดโอกาสสู่เงินรางวัลหลักหมื่นหลักแสนที่คนเล่น Emulator เอื้อมไม่ถึง

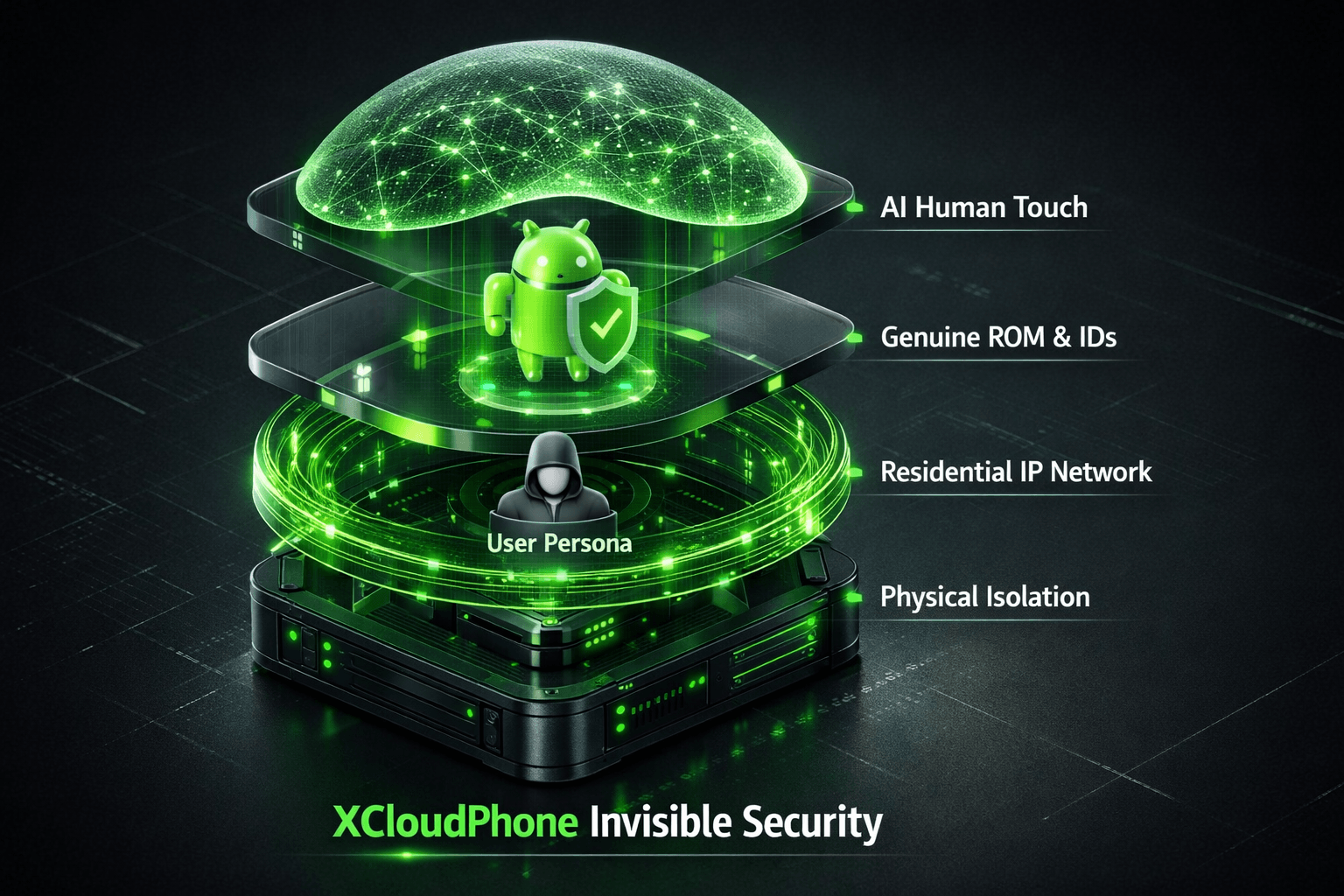

XCloudPhone สร้างความปลอดภัยแบบ "ไร้ร่องรอย" ได้อย่างไร

เราวิเคราะห์และปิดช่องโหว่การตรวจจับในทุกมิติ เพื่อให้เครื่องของคุณ "เนียน" ที่สุดในสายตาของระบบตรวจสอบ

1. โครงสร้างเครือข่ายส่วนตัว (Dedicated Network)

ความเสี่ยงของ IP รวม: ผู้ให้บริการบางรายใช้ IP Data Center ชุดเดียวกันรันเครื่องเป็นพันเครื่อง ซึ่งระบบตรวจจับจะขึ้นสีแดงทันทีว่าเป็นบอท

โซลูชันของเรา:

- Genuine Residential IP: การเข้าถึงเครือข่ายผ่านเน็ตบ้านจริง ทำให้ความน่าเชื่อถือสูงกว่า IP Data Center

- Dashboard Proxy Integration: คุณสามารถหยิบ Proxy (SOCKS5/HTTP) ส่วนตัวมาติดตั้งผ่านหน้า Dashboard ได้ทันที เพื่อแยก IP ให้กับแต่ละเครื่องอย่างสมบูรณ์

- Fake GPS ระดับระดับลึก: เราแทรกตำแหน่งจำลองเข้าไปในระดับเฟิร์มแวร์ ทำให้แอปที่เช็กพิกัดไม่สามารถจับได้ว่ามีการแฮ็กพิกัด

- DNS Leak Protection: เครือข่ายของเราป้องกันการรั่วไหลของ DNS เพื่อปกปิดตำแหน่งที่แท้จริงของคุณ 100%

2. การแยกส่วนทางกายภาพ (Physical Isolation)

ความเสี่ยงของ Virtualization: บางเจ้าใช้เซิร์ฟเวอร์แรงๆ ตัวเดียวมาแบ่งเครื่องมือถือเสมือน หากระบบเจาะลึกเข้าไปจะพบร่องรอยว่าเครื่องเหล่านี้ใช้หน่วยความจำแชร์กัน

วิธีที่เราแก้:

- แยกเมนบอร์ด 1 ต่อ 1: เครื่อง Cloud Phone ของเราแต่ละเครื่องคืออิสระจากกันอย่างสิ้นเชิงบนชั้นวาง ไม่มีรั่วไหลข้อมูลข้ามกัน

- No Shared Memory: ไม่มีการแชร์แรมร่วมกันในระดับฮาร์ดแวร์ ป้องกันการสแกนความเชื่อมโยง

- Unique Boot Environment: แต่ละเครื่องรันด้วย ROM Image และซีเรียลนัมเบอร์ที่เป็นเอกลักษณ์เฉพาะตัว

3. ระบบจำลองการทัชด้วย AI (Human Touch)

ทำไมระบบมาโครแบบเดิมถึงรอไม่รอด?: การคลิกที่แม่นยำเกินไปคือพิรุธ

แนวทางของ XCloudPhone (Enterprise Plan):

- จังหวะที่ไม่คงที่: เราเพิ่มดีเลย์สุ่ม (50-300ms) ในแต่ละจังหวะคลิก

- Touch Jitter: ทุกการทัชจะมีสัญญาณรบกวนจางๆ เลียนแบบความเพี้ยนจากปลายนิ้วคนจริง

- Scroll Randomization: การเลื่อนหน้าจอจะถูกสุ่มความเร็วและระยะทางให้เหมือนมนุษย์ที่สุด

4. การอัปเดตความปลอดภัยอย่างต่อเนื่อง

การตรวจจับและการป้องกันคือการวิ่งไล่กวดกันอย่างไม่สิ้นสุด

- การตรวจรับความปลอดภัยรายเดือน: ทีมงานของเราตรวจสอบวิธีการตรวจจับใหม่ๆ ที่ออกมาทุกเดือน

- OTA System Updates: เราทำการอัปเดต Patch ระบบให้กับทุกเครื่องโดยที่ผู้ใช้ไม่ต้องดำเนินการเอง

- ฝ่ายสนับสนุนชุมชน: เรามีกลุ่มดีสคอร์ดที่คอยรายงานสถานการณ์แบนไอดีแบบ Real-time เพื่อหาทางแก้ไขทันที

ขั้นตอนการเริ่มต้นใช้งาน Cloud Phone Anti-Detect

การเปลี่ยนจาก Emulator มาใช้ Cloud Phone นั้นเรียบง่ายมาก ดังนี้:

ขั้นที่ 1: วิเคราะห์เป้าหมายของคุณ

| งานที่ทำ | สิ่งที่ต้องเน้น | สเปกแนะนำ |

|---|---|---|

| ฟาร์มเกม MMO (AFK) | พลัง GPU | RAM 4GB+, Snapdragon ซีรีส์ 6 ขึ้นไป |

| ปั้นไอดีโซเชียลมีเดีย | ความเสถียร & พื้นที่ | RAM 3GB+, พื้นที่จัดเก็บ 64GB |

| ล่า Airdrop คริปโต | ความเข้ากันได้ของแอป | Android 12+, พร้อม Google Service |

| ทดสอบแอป / พัฒนา | ความยืดหยุ่น | เลือก Root ได้, เปิด ADB ได้ |

ขั้นที่ 2: เลือกแพ็กเกจ XCloudPhone

เรามีราคาที่ยืดหยุ่นตามความต้องการของคุณ:

- รายชั่วโมง (Pay-As-You-Go): เหมาะกับการทดสอบสั้นๆ

- รายเดือน: คุ้มค่าที่สุดสำหรับการปล่อยบอท 24/7

- Enterprise Custom: สำหรับการรัน 50 เครื่องขึ้นไป พร้อมส่วนลดพิเศษ

ขั้นที่ 3: เริ่มต้นเครื่องแรกของคุณ

- ล็อกอินเข้าสู่ XCloudPhone Dashboard

- เลือก "Create New Device"

- เลือกสเปกและเวอร์ชัน Android ที่ต้องการ

- ภายใน 60 วินาที เครื่องมือถือเรือธงของคุณจะพร้อมทำงานเหมือนเครื่องใหม่แกะกล่อง

ขั้นที่ 4: การตั้งค่าเบื้องต้น

- ตั้งค่า Google Account: แนะนำให้สร้างไอดี Google ใหม่ 1 ไอดีต่อ 1 เครื่อง

- การติดตั้งแอป: โหลดแอปผ่าน Play Store โดยตรงเพื่อความปลอดภัย

เคล็ดลับระดับโปร: สำหรับไอดีที่มีมูลค่าสูง แนะนำให้ "วอร์มเครื่อง" ก่อน 1-2 วัน โดยการใช้งานแบบทั่วไป เช่น ดู YouTube, เช็กสภาพอากาศ เพื่อสร้างประวัติการใช้งาน (Trust Score) ที่เป็นธรรมชาติ

ขั้นที่ 5: ตั้งค่าระบบอัตโนมัติ (เลือกได้)

- มาโครพื้นฐาน: ใช้ Macro Recorder ในตัวเครื่อง

- Visual Automation (No-Code): ใช้ตัวสร้างอัตโนมัติแบบลากวาง (Visual Builder) ที่ได้รับแรงบันดาลใจจาก n8n หรือ Make

- AI-Powered Flows: เพียงบอกความต้องการ (เช่น "เข้า TikTok เลื่อนดูทุก 5 วินาที") แล้ว AI จะสร้างบอทให้ทันที

- ระดับโปร (ADB): เปิดใช้งาน ADB เพื่อเชื่อมต่อผ่าน Python หรือเครื่องมือเขียนโปรแกรมระดับสูง

ขั้นที่ 6: การดูแลรักษา

- ตรวจสอบ Dashboard ทุกวันเพื่อดูสุขภาพเครื่อง (พื้นที่, แรม)

- ล้างแคชแอปสม่ำเสมอเพื่อประหยัดพื้นที่

- สลับหมุนเวียนงานบางอย่างเพื่อลดความซ้ำซากของพฤติกรรม

FAQ: ตอบข้อสงสัยเกี่ยวกับ Anti-Detect

บทความที่เกี่ยวข้อง:

- การเปรียบเทียบเชิงกลยุทธ์: Cloud Phone vs Emulator แบบดั้งเดิม: อะไรเหมาะกับงาน Automation ที่สุด?

- พื้นฐาน: Cloud Phone คืออะไร? เจาะลึกโครงสร้างพื้นฐาน Real Device Cloud

- ความปลอดภัยขั้นสูง: กลยุทธ์การป้องกันการโดนแบนเครื่อง (Device Ban) สำหรับระบบฟาร์มไอดีจำนวนมาก