2026年、なぜベアメタルクラウドフォンだけがPlay Integrityを安全に回避できるのか。その技術的優位性を解説。

Anti-detect(アンチディテクト)技術とは、デバイスモデル、IPアドレス、ハードウェアIDなどのデジタル指紋(digital fingerprint)を隠装し、プラットフォームからの**アカウント停止(BAN)**を回避しながら複数アカウントを管理する技術です。

要約すると、プラットフォームの検出アルゴリズムが物理ハードウェア層(Play Integrity API)までスキャンするように進化した現在、エミュレータなどのソフトウェアベースの偽装ツールは通用しなくなっています。ベアメタルクラウドフォンは、ネイティブなARMコードを実行し、本物のハードウェア識別子を提供するため、2026年において唯一の持続可能なソリューションとなっています。

本ガイドで学べること:

- 検出の仕組み - なぜエミュレータはハードウェア層で検知されるのか。

- ベアメタルの「不可視性」 - ネイティブARMアーキテクチャの技術的優位性。

- ユースケースと安全性 - MMOゲーム、SNS、仮想通貨でのベストプラクティス。

- XCloudPhoneでのスケーリング - BANリスクを最小限に抑えて100以上のアカウントを管理する方法。

Anti-Detect技術とは?(ブラウザの枠を超えて)

Anti-detect技術は「デジタルな仮面」のような役割を果たし、一人のユーザーがウェブサイトやアプリに対して、互いに関連のない複数の訪問者として振る舞うことを可能にします。管理するアカウントごとに、独立した「アイデンティティ」を作成するイメージです。

歴史的に、この技術はプラットフォーム側の検出精度の向上に対応して、4つの世代を経て進化してきました。

第1世代:ネットワーク層時代 (2010-2015)

初期のAnti-detectは、単純なIPの隠装でした。

- 技術: プロキシ (Proxy) と VPN。

- 仕組み: トラフィックを別のサーバー経由で送信し、実際のIPアドレスを隠します。

- 限界: プラットフォームがIP以外の信号(Cookie、ブラウザ指紋、ログイン行動)を関連付けて検出する方法を習得しました。

第2世代:ソフトウェア層時代 (2015-2018)

IPだけでは不十分になり、ソフトウェア識別子の偽装に焦点が移りました。

- 技術: User-Agent Switcher、Fake GPSアプリ。

- 仕組み: ブラウザのバージョン、OS、位置情報を偽ってウェブサイトに伝えます。

- 限界: JavaScriptを使用して、ブラウザの深いプロパティ(画面解像度、タイムゾーン、インストール済みプラグイン)を照会できるようになり、単純な偽装は見破られるようになりました。

第3世代:ブラウザ指紋時代 (2018-2023)

「指紋ブラウザ(Anti-detect browser)」がWeb自動化の標準となりました。

- 技術: Multilogin, GoLogin, Dolphin Anty。

- 仕組み: 各プロファイルが固有の「Canvas指紋」を生成します。分離されたCookieやストレージと組み合わせることで、各プロファイルが全く別のユーザーとして認識されます。

- 限界(モバイル): この技術はウェブブラウザ上では非常に有効ですが、モバイルアプリ(Android/iOS)はブラウザを介さず、OSやハードウェアに直接アクセスします。ブラウザでは偽装できない深いデータが読み取られてしまいます。

第4世代:実機時代 (2024-現在)

ハードウェアレベルの検出に対抗する唯一の手段は、ハードウェアレベルの対策です。

- 技術: 実機クラウドフォン (XCloudPhoneなど)。

- 仕組み: ハードウェアの値を偽装するのではなく、実際の物理デバイスを使用します。これはベアメタルモバイルクラウドモデルであり、OSが実際のチップ上で直接実行されるため、検出可能な仮想化レイヤーが排除されます。

- 成功の理由: ハードウェアが「本物」であれば、プラットフォームは「偽物のハードウェア」を検出できません。システムがスキャンしても、構造的な異常が見つからないのです。

核心: ソフトウェアはソフトウェアを隠すことしかできません。ハードウェアを欺くには、実機のハードウェアが必要です。

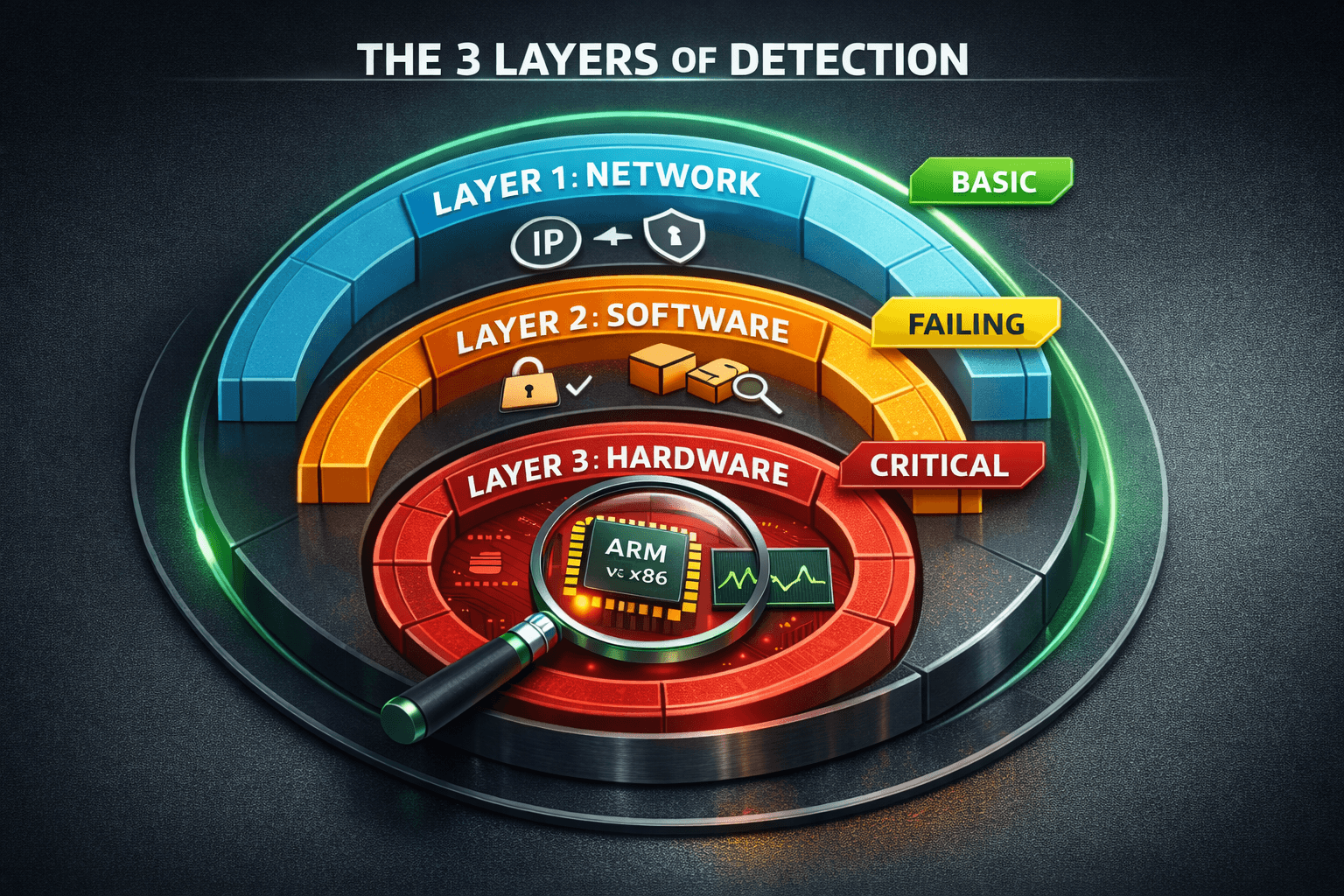

3つの検出レイヤー:なぜソフト偽装は通用しないのか

エミュレータでの運用がBANされる理由を理解するには、GoogleやTikTok、WeMadeなどが採用している3つの検出レイヤーを知る必要があります。

第1レイヤー:ネットワーク層(基本)

「外壁」に相当します。IPアドレス、DNSリーク、WebRTCをチェックします。

- 検出方法: 複数のアカウントが同じIPを共有していないか、IPが既知のデータセンターに属していないかをチェックします。

- 従来の対策: プロキシ/VPNの使用。

- 現状: 有効だが不十分。プロキシは依然として必要ですが、防御の10%に過ぎません。

第2レイヤー:ソフトウェア層(OS環境)

OSの完全性をチェックします。

- 検出方法: 「Root」権限、USBデバッグの有効化、または

com.bluestacks.appなどの特定パッケージの存在をスキャンします。 - 従来の対策: Root隠し (Magisk/KernelSU) や、カスタマイズされたエミュレータの使用。

- 現状: 限界に近い。Android 13以降やGoogle Play開発者サービスは、システムパーティションを深くスキャンします。

第3レイヤー:ハードウェア層 (2026年の標準)

「コア」の部分です。アプリがデバイスの物理コンポーネントに直接アクセスします。

- 検出方法:

- CPUアーキテクチャ: 純正のARM(実機)か、翻訳されたx86(エミュレータ)か。

- Play Integrity API: デバイスが

MEETS_DEVICE_INTEGRITYをクリアしているか。 - センサーのジッター: 加速度計やジャイロスコープが自然なノイズ(揺らぎ)を示しているか、または「0」のまま静止しているか。

- 従来の対策: なし。ソフトウェアが物理的にハードウェアになることはできません。

- 現状: 極めて重要。現在のBANの90%はこのレイヤーで発生しています。

エミュレータを使用している場合、ログインするたびにこの第3レイヤーで検出されている可能性が高いです。アーキテクチャの違いが自動化に与える影響については、クラウドフォン vs 従来のエミュレータ の徹底比較をご覧ください。

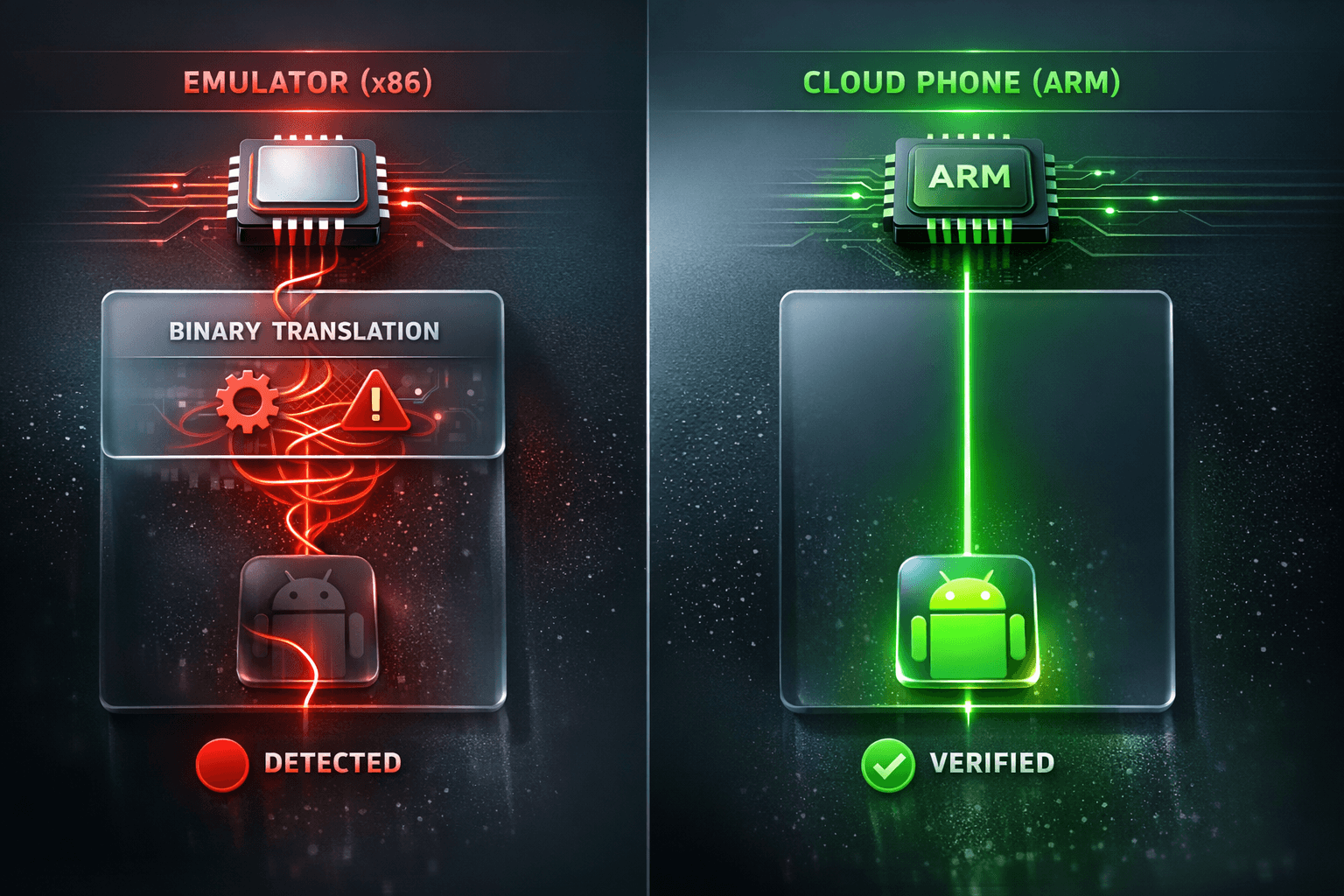

安卓エミュレータ vs 実機クラウド:アーキテクチャの戦い

エミュレータとクラウドフォンの根本的な違いは、ソフトウェアではなくアーキテクチャにあります。

アンドロイドエミュレータは、Android (ARM) の命令をPC (x86) で実行できるように翻訳するソフトウェアプログラムです。この翻訳プロセスが、巨大なデジタル指紋を残します。

クラウドフォン (XCloudPhoneなど) は、サーバーラックに収容された物理的なAndroid基板です。翻訳は必要なく、生(RAW)のハードウェアそのものです。

比較:標準エミュレータ vs ベアメタルクラウドフォン

XCloudPhoneは、Samsung Galaxy S8, Note 8, Note 9, S10 を中心とした本物のモバイル基板を工業用ラックサーバーにマウントして運用しています。24時間稼働を確実にし、発火リスクを排除するため、バッテリーと画面を物理的に取り外し、基板に直接電力を供給しています。

| 特徴 | 標準アンドロイドエミュレータ | ベアメタルクラウドフォン |

|---|---|---|

| アーキテクチャ | x86 (PC) + バイナリ翻訳 | ネイティブ ARM (実機チップセット) |

| システム ID | 仮想マシン (VM) | 物理マザーボード |

| ハードウェア形態 | ソフトウェアコード | バッテリーレス・ラックサーバー |

| Play Integrity | 失敗(BASICのみ通過する場合も) | DEVICE_INTEGRITY 通過 |

| ハードウェア ID | 生成/偽装 (汎用) | 純正の工場出荷時 ID |

| センサーデータ | シミュレーション (数式) | 本物 (物理ノイズ) |

| BAN リスク | 高 (エミュレータとして検出) | 極低 (スマホとして認識) |

| 最適な用途 | カジュアルなテスト / 開発 | 高価値の自動化運用 |

なぜベアメタル「実機」が究極のAnti-Detectなのか

ベアメタルアーキテクチャには、ソフトウェアベースのAnti-detectツールでは決して再現できない4つの安全上の利点があります。

1. ネイティブARMアーキテクチャ(翻訳の痕跡なし)

これが最も根本的な技術的違いです。

エミュレータが検知される理由:

エミュレータはIntelやAMDのプロセッサで動作し、x86_64 命令セットを使用します。一方、Androidアプリは ARM プロセッサ向けにビルドされています。このギャップを埋めるために、エミュレータは「バイナリ翻訳機」(Intel Houdiniや libndk_translation など)を使用します。

この翻訳レイヤーは、次のような痕跡を残します。

- システムライブラリディレクトリ内の

libhoudini.soやlibndk_translation.soファイル。 - ネイティブARMとは異なる、特定のシステムコールパターン。

- 動作分析でフラグが立つ可能性のあるパフォーマンスの偏り。

大手ゲームメーカーのAnti-cheatシステムは、これらのライブラリを積極的にスキャンしており、発見された瞬間に「エミュレータ検出」のフラグを立てます。

XCloudPhoneの優位性: XCloudPhoneは、ネイティブなARMチップセット(Qualcomm Snapdragon / MediaTek Dimensity)で動作します。ARMコードがプロセッサ上で直接実行されるため、翻訳レイヤーやファイルは一切存在しません。アプリからは、市販のSamsung Galaxy製品と全く同じように見えます。

2. 本物のハードウェア識別子(偽装の限界)

すべてのAndroidデバイスには、製造時に割り当てられた固有のハードウェア識別子があります。

偽装が見破られる理由: ソフトウェアツールを使って IMEI、シリアル番号、Android ID を変更することは可能ですが、検出技術は進化しています。

- クロスリファレンス・チェック: アプリが、報告されたモデル(例: "Samsung Galaxy S24")と既知の有効な構成データベースを照合します。報告された構成がIntel CPUであったり、不可能なIMEIパターンであったりする場合、即座にフラグが立ちます。

- ネームチェック (Goldfish): Androidエミュレータのデフォルトカーネルは "Goldfish" というコードネームです。どれだけ修正しても、カーネル識別子の中に Goldfish の指紋が残っていることが多く、検出スクリプトはここを狙い撃ちします。

- 整合性検証: システムパーティションが改ざんされていないかをチェックすることで、指紋の偽装を暴きます。

XCloudPhoneの優位性: 当社のデバイスは、工場出荷時に割り当てられた本物のシリアル番号、IMEI、MACアドレスを保持しています。これらはハードウェアに焼き付けられており、デバイスプロファイルと完全に一致します。デバイス情報をクエリしても、不整合のない、新品のスマートフォンと区別がつかないデータが返されます。

3. 本物の物理的エントロピー(「不完全さ」という武器)

本物のハードウェアは「不完全」です。その不完全さが、今や強力なセキュリティ機能となっています。

シミュレーションが失敗する理由: エミュレータはセンサーをシミュレートしますが、数式に基づいているため「きれいすぎる」データになります。

- バッテリーの静止: エミュレータのバッテリーは常に100%のまま変動しないことがよくあります。

- センサーのゼロ値: 加速度計やジャイロスコープが、静止時に完璧な

0.0を返します。実機のセンサーには目に見えないほどの「ノイズ(ジッター)」が常に存在します。 - 温度の不自然さ: 実機は負荷がかかると熱を持ちますが、エミュレータは一定の温度を報告し続けます。

AIによる行動分析システムは、これらの「完璧すぎるデータ」をスキャンします。バッテリーが減らず、センサーが微動だにしないデバイスからのアクセスは、直ちに「非人間的」としてフラグが立ちます。

XCloudPhoneの優位性: 当社のデバイスは物理的な実機です。高負荷時には熱による処理制限(サーマルスロットリング)が発生し、24時間の稼働でバッテリー(給電状態)も自然な挙動を示します。センサーには物理的な微細振動が含まれます。この「ノイズ」こそが現実の指紋であり、偽造することは不可能です。

4. Play Integrity API への準拠(最新の門番)

Googleの Play Integrity API(SafetyNet の後継)は、近年導入された最も強力な検出レイヤーです。

** Play Integrity の仕組み**: APIは以下の3つの判定を返します。

MEETS_BASIC_INTEGRITY: ルート化されておらず、基本チェックに合格。MEETS_DEVICE_INTEGRITY: 認定された正規のAndroidデバイスである。MEETS_STRONG_INTEGRITY: ハードウェアベースのキーストアを持ち、最も厳格なチェックに合格(Pixelなど)。

エミュレータの限界:

ほとんどのエミュレータは MEETS_BASIC_INTEGRITY すら安定して通過できません。MEETS_DEVICE_INTEGRITY の通過は、認定された本物のチップセットでの動作を証明する暗号化署名が必要なため、エミュレータにはほぼ不可能です。

XCloudPhoneの優位性:

XCloudPhoneはネイティブで MEETS_DEVICE_INTEGRITY をクリアします。これは、銀行アプリ、Google Pay、そしてほとんどのゲームを含む、95%のアプリケーションにおいて十分な整合性レベルです。

ハードウェアレベルのAnti-Detectが必要なユースケース

2024年〜2026年にかけて、IP追跡を超えたハードウェアレベルの検出が主流となっています。

MMOゲーム (Night Crows, MIR4, Lineage W など)

韓国のMMOタイトルは、エミュレータに対して極めて厳しい姿勢をとっています。

検出方法:

- 仮想マシンプロセスのスキャン: VMwareやVirtualBoxの関連サービスが動作していないかチェック。

- x86ライブラリの検知: システム内の

libhoudini.soの有無を確認。 - GPUレンダラ文字列のチェック: "Android Emulator" や "SwiftShader" などの汎用的なGPU名が報告されていないか。

結果: 検知されると「異常な環境」としてエラーが出たり、即座に永久BANとなります。

XCloudPhoneの解決策: VM(仮想マシン)のオーバーヘッドがなく、Adreno 650などの本物のGPUハードウェアを報告するため、フラッグシップ級のスマホとして認識されます。

SNS運用 (TikTok, Instagram, Facebook)

SNSプラットフォームは「デバイスBAN(端末BAN)」を多用するようになっています。

TikTokの端末BAN技術:

- IMEI/Android ID のブラックリスト化: スパム行為が検出されると、アカウントだけでなく端末固有IDも凍結されます。その端末で作成された新アカウントは、即座にシャドウバン(再生数0)になります。

- 行動指紋の分析: タップの軌跡を分析します。自動化ツールのクリックは直線的で時間が正確すぎますが、人間はタップ位置やタイミングにわずかな「揺らぎ」があります。

XCloudPhoneの解決策: 各インスタンスに完全に新しくクリーンな IMEI が割り当てられます。静電容量式タッチのシミュレーション(人間のジッターを再現)により、最高レベルの信頼スコアを維持します。詳しくは 端末BANを回避する方法 をご覧ください。

仮想通貨エアドロップ (Galxe, Layer3, Zealy など)

Web3のプロジェクトは「シビル攻撃(複数垢による報酬不正取得)」に極めて敏感です。

検出レイヤー:

- ブラウザ指紋: キャンバス指紋やインストール済みフォント。

- ウォレットの相関性: チェーン上の送金履歴からの関連付け。

- アプリの整合性: アプリインストールが条件のタスクでは、Play Integrityのクリアが必須となっています。

XCloudPhoneの解決策: MEETS_DEVICE_INTEGRITY をクリアしているため、エミュレータユーザーには不可能なアプリベースのタスクを完了でき、数千ドルの報酬チャンスを逃しません。

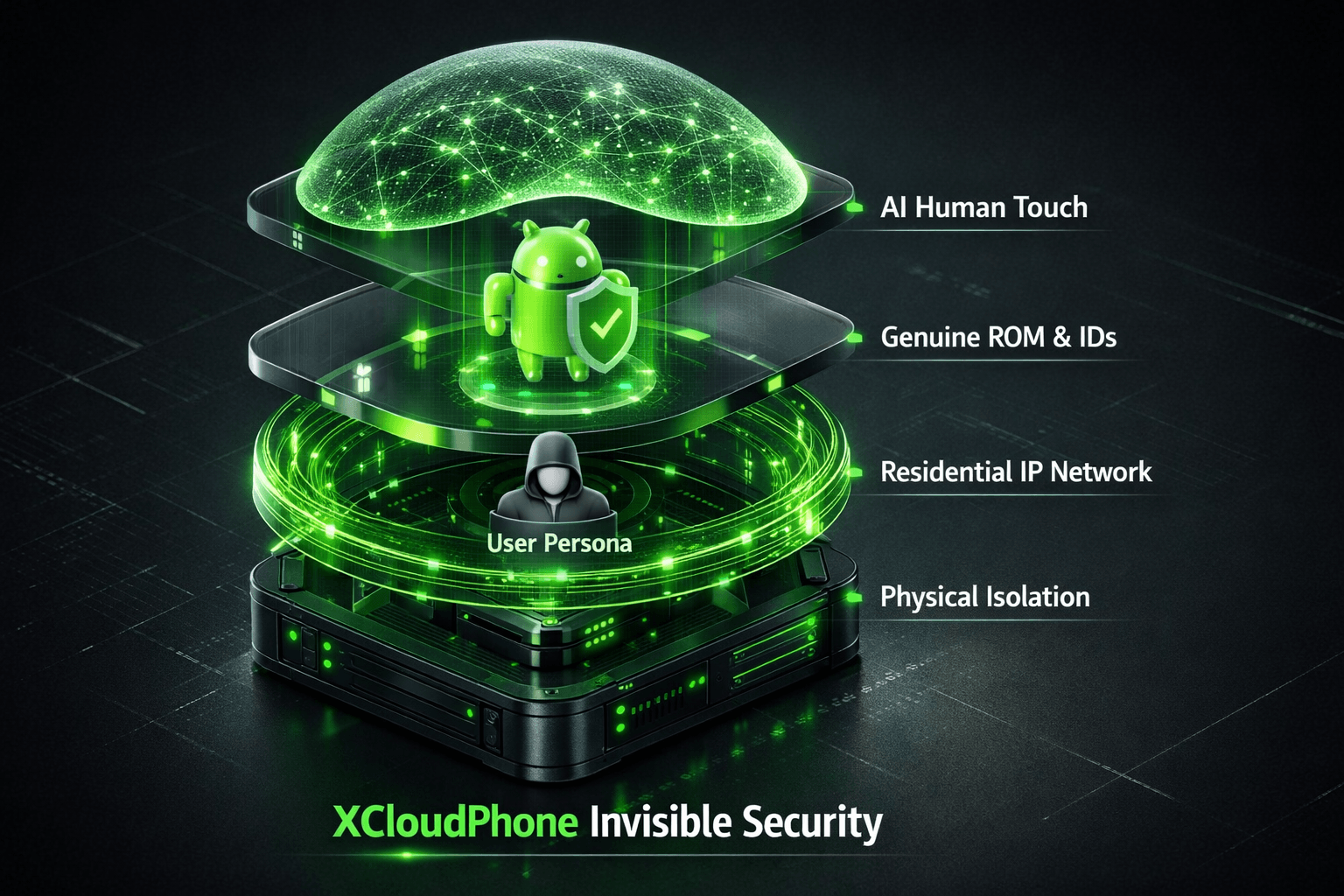

XCloudPhoneの「不可視」セキュリティ実装

私たちは、ハードウェアとネットワークの識別子を徹底的に隔離することで、検出システムから「見えない」環境を構築しています。

1. 専用の住宅用ネットワーク

共有IPのリスク: 多くのクラウドフォン業者は、データセンターのIPを共有させます。これは即座に「VPN/DC」としてフラグが立ちます。

当社の解決策:

- 本物のレジデンシャルIP: 住宅用プロバイダのネットワークを利用します。データセンターのブラックリストを回避できます。

- プロキシの統合: ダッシュボードから直接 SOCKS5/HTTP プロキシを設定でき、端末ごとにIPを完全に分離できます。

- ハードウェア層の偽装GPS: アプリ上のソフトウェア偽装ではなく、OSレベルで位置情報を統合しているため、TikTokやデリバリーアプリの厳格なチェックをパスします。

2. 物理的な隔離

仮想化のリスク: 1台のサーバーで多数のスマホを動かす仮想化方式では、ハードウェア署名が共有されるリスクがあります。

当社の解決策:

- 電子的・物理的な隔離: 各ユニットがダッシュボード上で独立した、ラック内の個別の基板です。

- メモリ共有なし: 物理的に計算層が分かれているため、データ漏洩は起こり得ません。

3. AIによる人間らしい操作シミュレーション

行動こそが指紋です。

XCloudPhoneのアプローチ(エンタープライズ):

- 非線形タイミング: 操作間に50〜300msのランダムな遅延を加えます。

- タッチジッター: タップ位置に微細なズレを加え、指の動きを完璧に再現します。

- スクロールのランダム化: 速度と距離を人間らしいパラメータ範囲内で変化させます。

4. 継続的なセキュリティ更新

検出と防御は終わりのない軍備競争です。

- 毎月のセキュリティ監査: 当社のセキュリティチームは、Anti-cheat コミュニティや研究論文で公開される新しい検出手法を常に監視しています。

- OTA(Over-The-Air)システム更新: すべてのデバイスに対し、ユーザーの手を煩わせることなくシステムレベルのパッチを配布します。

- コミュニティからのフィードバック: Discordコミュニティを通じて検知情報をリアルタイムで収集し、迅速に対応します。

ハードウェアレベルのAnti-Detectを始める方法

ステップ 1:要件の定義

| ユースケース | 優先事項 | 推奨スペック |

|---|---|---|

| MMO放置狩り | GPU性能 | RAM 4GB+, Snapdragon 6シリーズ以上 |

| SNS複数管理 | 安定性とストレージ | RAM 3GB+, ストレージ 64GB |

| エアドロップ | アプリ互換性 | Android 12+, 全Googleサービス |

ステップ 2:プランの選択

- 従量課金(Hourly): 短時間のテストに最適。

- 月額サブスクリプション: 24時間稼働の放置ゲーやSNS運用に最適。

ステップ 3:クラウドフォンの起動

- ダッシュボードから「Create New Device」をクリック。

- モデルとOSバージョンを選択。

- 60秒以内に、工場出荷状態の環境が立ち上がります。

ステップ 4:初期設定

Googleアカウントの設定:

- 各クラウドフォンのインスタンスごとに新しいGoogleアカウントを作成してください。

- 自動化用のアカウントは物理的に隔離し、強力なパスワードを設定してください。

アプリのインストール:

- Google Playストアから直接インストールします。

- 大容量データのダウンロードが必要なゲームの場合は、当社の「Download Manager」機能を使用して、セッション切れを防ぎながら効率的にダウンロードしてください。

プロのヒント: 初期段階では「端末を育てる(ウォームアップ)」ことが重要です。自動化を始める前に、1〜2日は手動でYouTubeを見たり天気を確認したりして、自然な利用実績(Trust Score)を作ってください。

ステップ 5:自動化の設定(オプション)

基本的な自動化:

- 内蔵のマクロレコーダーを使用して、タップやスワイプの動作を記録し、繰り返し実行します。

ビジュアルオートメーション(No-Code):

- n8nやMakeのようなノード形式の Visual Automation Builder を使用して、コードなしに複雑なロジックを構成できます。

- AI駆動ワークフロー: 「TikTokを開き、5秒ごとにスクロールしていいねをする」といった自然言語の指示から、AIが自動的にワークフローを生成します。

プロ向け(ADB):

- デバイス設定で ADB (Android Debug Bridge) を有効にし、PCからPythonや独自スクリプトで制御可能です。

ステップ 6:監視とメンテナンス

- ダッシュボードでストレージやRAMの負荷を定期的に確認してください。

- キャッシュを定期的にクリアし、パフォーマンスを維持します。

- アカウントに制限がかかった場合は、速やかにタスクをローテーションしてください。

FAQ:Anti-Detectの誤解を解く

関連記事:

- 戦略的比較: クラウドフォン vs 従来のエミュレータ:モバイル自動化にはどちらが最適?

- 基礎知識: クラウドフォンとは?実機クラウドインフラの解読

- 高度なセキュリティ: 大量アカウント管理における端末BANを防ぐ高度な戦術