जानें कि 2026 में बेयर मेटल क्लाउड फोन एकमात्र सुरक्षित एंटी-डिटेक्ट समाधान क्यों हैं। Play Integrity और हार्डवेयर फिंगरप्रिंटिंग को बायपास करें।

एंटी-डिटेक्ट टेक्नोलॉजी (Anti-detect technology) उपयोगकर्ताओं को अपने डिजिटल फिंगरप्रिंट—जिसमें डिवाइस मॉडल, IP पता और हार्डवेयर ID शामिल हैं—को छिपाने की अनुमति देती है, ताकि प्लेटफॉर्म द्वारा बैन किए बिना कई अकाउंट्स को मैनेज किया जा सके।

संक्षेप में, जैसे-जैसे डिटेक्शन एल्गोरिदम भौतिक हार्डवेयर परतों (Play Integrity API) को स्कैन करने के लिए विकसित हो रहे हैं, एमुलेटर जैसे सॉफ़्टवेयर-आधारित स्पूफिंग टूल बेकार होते जा रहे हैं। यही कारण है कि सुरक्षित ऑटोमेशन के लिए बेयर मेटल क्लाउड फोन एकमात्र भविष्य-सुरक्षित (future-proof) समाधान हैं। रियल डिवाइस क्लाउड आर्किटेक्चर नेटिव ARM कोड को निष्पादित करके और वास्तविक हार्डवेयर पहचानकर्ता (identifiers) प्रदान करके डिटेक्शन को बायपास करता है, जिसे सॉफ़्टवेयर एमुलेटर संरचनात्मक रूप से कॉपी नहीं कर सकते।

इस गाइड में, आप जानेंगे:

- डिटेक्शन कैसे काम करता है - एमुलेटर हार्डवेयर लेयर पर क्यों विफल होते हैं।

- बेयर मेटल "अदृश्य" क्यों है - नेटिव ARM आर्किटेक्चर की तकनीकी श्रेष्ठता।

- उपयोग के मामले और सुरक्षा - MMO गेमिंग, सोशल मीडिया और क्रिप्टो फार्मिंग के लिए सर्वोत्तम प्रथाएं।

- XCloudPhone स्केलिंग - न्यूनतम बैन जोखिम के साथ 100+ अकाउंट्स को कैसे मैनेज करें।

एंटी-डिटेक्ट टेक्नोलॉजी क्या है? (ब्राउज़र से परे)

एंटी-डिटेक्ट टेक्नोलॉजी एक "डिजिटल मास्क" की तरह काम करती है, जो एक सिंगल यूजर को वेबसाइट या ऐप पर कई अलग-अलग, असंबंधित विजिटर्स के रूप में प्रकट होने की अनुमति देती है। इसे अपने द्वारा मैनेज किए जाने वाले प्रत्येक ऑनलाइन व्यक्तित्व (persona) के लिए अलग "पहचान" बनाने के रूप में सोचें।

ऐतिहासिक रूप से, यह तकनीक चार अलग-अलग पीढ़ियों के माध्यम से विकसित हुई है, जो प्लेटफॉर्म डिटेक्शन के बढ़ते स्तरों का जवाब दे रही है:

पीढ़ी 1: नेटवर्क लेयर युग (2010-2015)

एंटी-डिटेक्ट का सबसे शुरुआती रूप साधारण IP मास्किंग था।

- टेक्नोलॉजी: प्रॉक्सी (Proxies) और वीपीएन (VPNs)।

- यह कैसे काम करता था: आपका ट्रैफ़िक एक अलग सर्वर के माध्यम से भेजा जाता था, जिससे आपका असली IP पता छिप जाता था।

- यह विफल क्यों हुआ: प्लेटफॉर्म्स ने IP के अलावा अन्य संकेतों—कुकीज़, ब्राउज़र फिंगरप्रिंट और लॉगिन व्यवहार—को सहसंबद्ध (correlate) करना सीख लिया।

पीढ़ी 2: सॉफ़्टवेयर लेयर युग (2015-2018)

जैसे ही केवल IP अपर्याप्त हो गया, ध्यान सॉफ़्टवेयर आइडेंटिफायर्स को स्पूफ (spoof) करने पर केंद्रित हो गया।

- टेक्नोलॉजी: User-Agent Switchers, Fake GPS ऐप्स।

- यह कैसे काम करता था: ये टूल्स वेबसाइटों को आपके ब्राउज़र संस्करण, ऑपरेटिंग सिस्टम और स्थान के बारे में झूठ बोलते थे।

- यह विफल क्यों हुआ: JavaScript गहरे ब्राउज़र गुणों (स्क्रीन रिज़ॉल्यूशन, टाइमज़ोन, इंस्टॉल किए गए प्लगइन्स) को क्वेरी कर सकता था जिन्हें साधारण स्विचर्स लगातार फेक नहीं कर सकते थे।

पीढ़ी 3: ब्राउज़र फिंगरप्रिंट युग (2018-2023)

एंटी-डिटेक्ट ब्राउज़र वेब ऑटोमेशन के लिए गोल्ड स्टैंडर्ड बन गए।

- टेक्नोलॉजी: Multilogin, GoLogin, Dolphin Anty।

- यह कैसे काम करता था: प्रत्येक ब्राउज़र प्रोफ़ाइल एक अद्वितीय "Canvas Fingerprint" उत्पन्न करती थी—यह एक hash है जो इस पर आधारित होता है कि आपका ब्राउज़र ग्राफिक्स को कैसे रेंडर करता है। आइसोलेटेड कुकीज़ और स्टोरेज के साथ मिलकर, प्रत्येक प्रोफ़ाइल पूरी तरह से एक अलग यूजर के रूप में दिखाई देती थी।

- यह विफल क्यों हुआ (मोबाइल के लिए): यह तकनीक वेब ब्राउज़र के लिए शानदार काम करती है। हालाँकि, मोबाइल ऐप्स (Android/iOS) ब्राउज़र को पूरी तरह से बायपास करते हैं। वे ऑपरेटिंग सिस्टम और हार्डवेयर को सीधे क्वेरी कर सकते हैं, उस डेटा तक पहुँच सकते हैं जिसे ब्राउज़र स्पूफ नहीं कर सकते।

पीढ़ी 4: रियल डिवाइस युग (2024-वर्तमान)

हार्डवेयर-स्तर के डिटेक्शन का एकमात्र समाधान हार्डवेयर-स्तर के उपाय हैं।

- टेक्नोलॉजी: रियल डिवाइस क्लाउड फोन्स (जैसे XCloudPhone)।

- यह कैसे काम करता है: हार्डवेयर मापदंडों को स्पूफ करने के बजाय, आप प्राकृतिक हार्डवेयर स्पेक्स के साथ एक वास्तविक भौतिक डिवाइस का उपयोग करते हैं। यह बेयर मेटल मोबाइल क्लाउड (Bare Metal Mobile Cloud) मॉडल है, जहां OS सीधे असली चिप्स पर चलता है, जो पता लगाने योग्य वर्चुअलाइजेशन परतों को समाप्त करता है।

- यह सफल क्यों है: यदि हार्डवेयर असली है तो आप "फेक हार्डवेयर" का पता नहीं लगा सकते। पता लगाने के लिए कुछ भी नहीं है।

मुख्य अंतर्दृष्टि (Core Insight): सॉफ़्टवेयर केवल सॉफ़्टवेयर को छिपा सकता है। हार्डवेयर के लिए हार्डवेयर की आवश्यकता होती है।

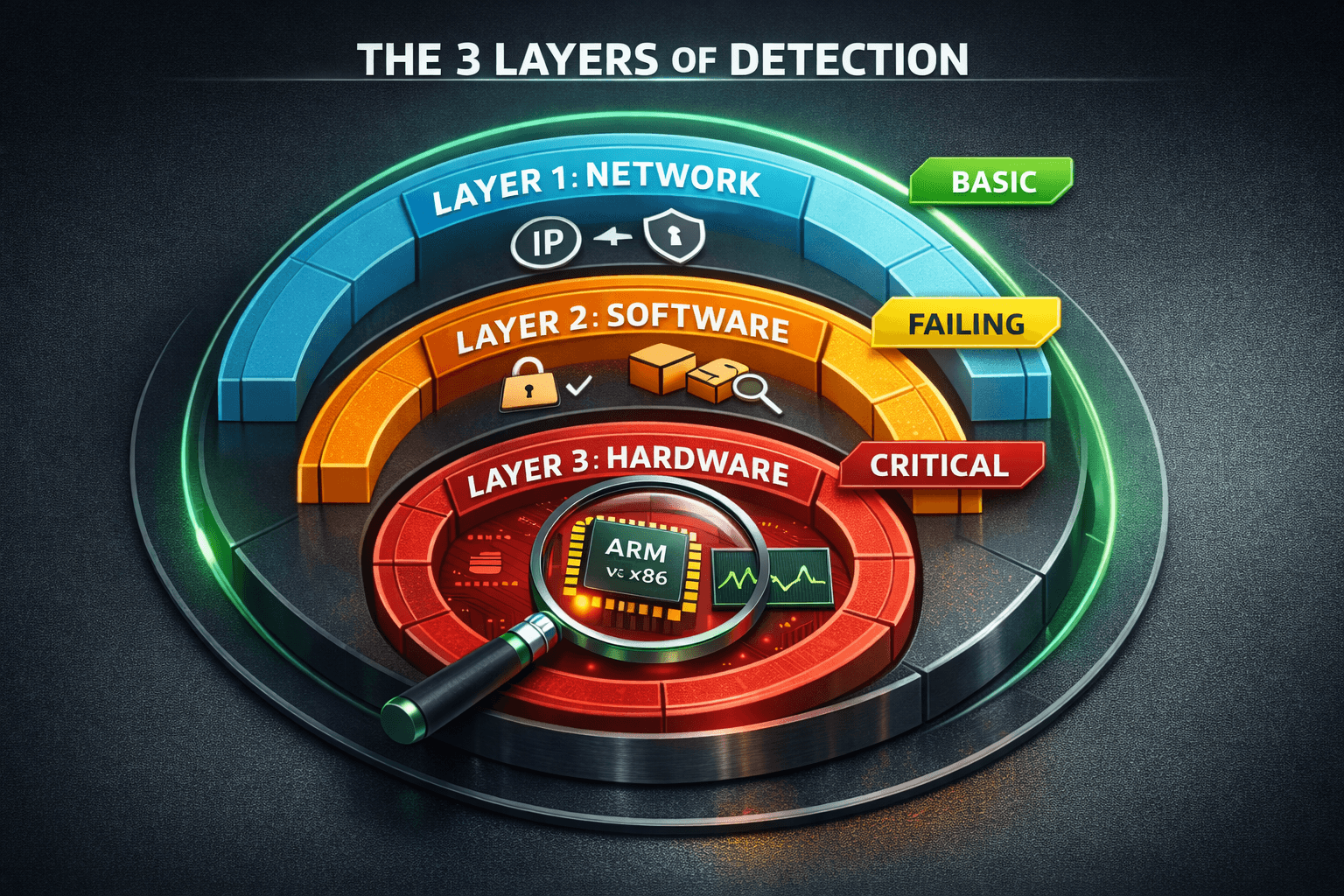

डिटेक्शन की 3 परतें: सॉफ़्टवेयर स्पूफिंग पुरानी क्यों हो गई है

यह समझने के लिए कि आपके एमुलेटर अकाउंट्स क्यों बैन हो रहे हैं, आपको Google, TikTok और WeMade जैसी कंपनियों द्वारा उपयोग की जाने वाली डिटेक्शन की तीन परतों को समझना होगा।

लेयर 1: नेटवर्क लेयर (बुनियादी)

यह "बाहरी दीवार" है। प्लेटफ़ॉर्म आपके IP पते, DNS लिकेज और WebRTC की जाँच करते हैं।

- डिटेक्शन विधि: जांचता है कि क्या 10 खाते एक ही IP साझा करते हैं या IP किसी ज्ञात डेटासेंटर (datacenter) से संबंधित है।

- पुराना समाधान: प्रॉक्सी/VPN का उपयोग करें।

- स्थिति: उपयोगी है। प्रॉक्सी अभी भी काम करते हैं, लेकिन वे रक्षा का केवल 10% हैं।

लेयर 2: सॉफ़्टवेयर लेयर (OS वातावरण)

यह ऑपरेटिंग सिस्टम की अखंडता (integrity) की जाँच करता है।

- डिटेक्शन विधि: "Root" एक्सेस, USB डिबगिंग सक्षम, या

com.bluestacks.appजैसे विशिष्ट पैकेजों के लिए स्कैन करता है। - पुराना समाधान: रूट मास्किंग (Magisk/KernelSU) या "Hardened" एमुलेटर बिल्ड्स।

- स्थिति: विफल हो रहा है। Android 13+ और Google Play Services अब सिस्टम पार्टिशन को गहराई से स्कैन करते हैं।

लेयर 3: हार्डवेयर लेयर (2026 मानक)

यह "कोर" है। ऐप्स डिवाइस के भौतिक घटकों (physical components) को क्वेरी करते हैं।

- डिटेक्शन विधि:

- CPU आर्किटेक्चर: क्या यह नेटिव ARM (असली फोन) है या x86 अनुवादित (एमुलेटर)?

- Play Integrity API: क्या डिवाइस

MEETS_DEVICE_INTEGRITYपास करता है? - सेंसर जिटर (Sensor Jitter): क्या एक्सेलेरोमीटर और जायरोस्कोप प्राकृतिक शोर (natural noise) दिखाते हैं, या पूरी तरह से सपाट "0" मान?

- पुराना समाधान: कोई नहीं। सॉफ़्टवेयर भौतिक रूप से हार्डवेयर नहीं बन सकता है।

- स्थिति: गंभीर (Critical)। यही कारण है कि आज 90% बैन होते हैं।

यदि आप एमुलेटर का उपयोग कर रहे हैं, तो आप संभवतः हर बार लॉग इन करते समय लेयर 3 पर विफल हो रहे हैं। यह समझने के लिए कि ये आर्किटेक्चरल अंतर आपके ऑटोमेशन प्रदर्शन को कैसे प्रभावित करते हैं, एमुलेटर बनाम क्लाउड फोन पर हमारा डीप डाइव देखें Cloud Phone vs Traditional Emulators।

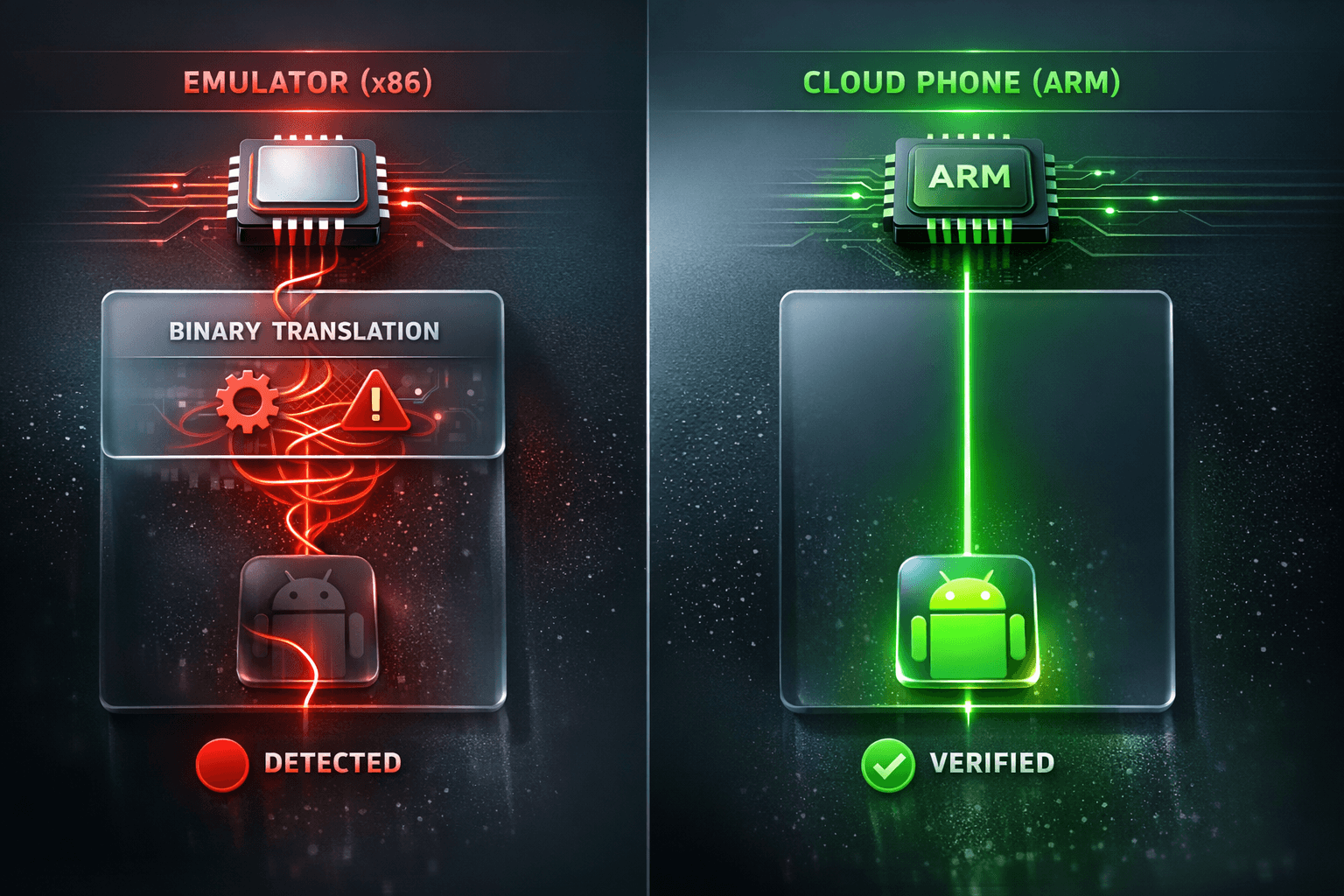

एंड्रॉइड एमुलेटर बनाम रियल डिवाइस क्लाउड: आर्किटेक्चर युद्ध

एमुलेटर और क्लाउड फोन के बीच मूलभूत अंतर सॉफ़्टवेयर नहीं है—यह आर्किटेक्चर है।

Android Emulators सॉफ़्टवेयर प्रोग्राम हैं जो आपके PC (x86) पर चलाने के लिए Android (ARM) निर्देशों का अनुवाद करते हैं। यह अनुवाद प्रक्रिया भारी डिजिटल पदचिह्न (footprints) छोड़ती है।

Cloud Phones (जैसे XCloudPhone) सर्वर रैक में होस्ट किए गए भौतिक Android मेनबोर्ड हैं। कोई अनुवाद नहीं है; यह कच्चा (raw) हार्डवेयर है।

तुलना: मानक एमुलेटर बनाम बेयर मेटल क्लाउड फोन

XCloudPhone औद्योगिक रैक सर्वरों में लगाए गए वास्तविक मोबाइल मेनबोर्ड (मुख्य रूप से Samsung Galaxy S8, Note 8, Note 9, और S10) के बेड़े का उपयोग करता है। 24/7 अपटाइम सुनिश्चित करने और आग के खतरों को खत्म करने के लिए, हमने इन उपकरणों से बैटरी और स्क्रीन को भौतिक रूप से हटा दिया है, सीधे मदरबोर्ड को बिजली की आपूर्ति की है।

| फ़ीचर | मानक Android एमुलेटर | बेयर मेटल क्लाउड फोन |

|---|---|---|

| आर्किटेक्चर | बाइनरी अनुवाद के साथx86 (PC) | नेटिव ARM (असली चिपसेट) |

| सिस्टम पहचान | वर्चुअल मशीन (VM) | भौतिक मेनबोर्ड |

| हार्डवेयर रूप | सॉफ़्टवेयर कोड | बैटरी-रहित रैक सर्वर |

| Play Integrity | विफल होता है या केवल BASIC पास करता है | DEVICE_INTEGRITY पास करता है |

| हार्डवेयर IDs | जनरेट/स्पूफ किया गया (जेनेरिक) | असली फैक्ट्री IDs |

| सेंसर डेटा | सिम्युलेटेड (गणितीय) | वास्तविक (भौतिक शोर) |

| बैन जोखिम | उच्च (एमुलेटर के रूप में पहचाना गया) | न्यूनतम (फोन के रूप में पहचाना गया) |

| किसके लिए सर्वोत्तम | कैजुअल टेस्टिंग / डेवलपमेंट | उच्च-मूल्य ऑटोमेशन |

बेयर मेटल "रियल डिवाइस" अल्टीमेट एंटी-डिटेक्ट क्यों है

बेयर मेटल आर्किटेक्चर चार विशिष्ट, कंपाउंडिंग सुरक्षा लाभ प्रदान करता है जिन्हें सॉफ़्टवेयर एंटी-डिटेक्ट टूल कभी भी दोहरा नहीं सकते हैं। प्रत्येक लाभ एक विशिष्ट डिटेक्शन तंत्र को संबोधित करता है।

1. नेटिव ARM आर्किटेक्चर (कोई अनुवाद पदचिह्न नहीं)

यह सबसे मौलिक तकनीकी अंतर है।

एमुलेटर क्यों विफल होते हैं:

एमुलेटर Intel या AMD प्रोसेसर पर चलते हैं, जो x86_64 निर्देश सेट का उपयोग करते हैं। Android ऐप्स ARM प्रोसेसर के लिए संकलित (compiled) होते हैं, जो एक अलग निर्देश सेट का उपयोग करते हैं। इस अंतर को पाटने के लिए, एमुलेटर "बाइनरी ट्रांसलेटर" (जैसे Intel Houdini या libndk_translation) का उपयोग करते हैं।

यह अनुवाद परत पता लगाने योग्य कलाकृतियाँ (artifacts) छोड़ती है:

- सिस्टम लाइब्रेरी डायरेक्टरी में

libhoudini.soयाlibndk_translation.soफ़ाइलों की उपस्थिति। - विशिष्ट syscall पैटर्न जो नेटिव ARM निष्पादन से भिन्न होते हैं।

- प्रदर्शन विसंगतियाँ जिन्हें व्यवहार विश्लेषण फ़्लैग कर सकता है।

प्रमुख गेम प्रकाशकों के एंटी-चीट सिस्टम सक्रिय रूप से इन लाइब्रेरी के लिए स्कैन करते हैं। उन्हें खोजने का परिणाम तत्काल "एमुलेटर डिटेक्टेड" फ़्लैग होता है।

XCloudPhone का लाभ: XCloudPhone डिवाइस नेटिव ARM चिपसेट (Qualcomm Snapdragon / MediaTek Dimensity) पर चलते हैं। ARM कोड सीधे प्रोसेसर पर निष्पादित होता है। कोई अनुवाद परत नहीं है। कोई अनुवाद लाइब्रेरी फ़ाइलें नहीं हैं। एप्लिकेशन के लिए, कोड निष्पादन पैटर्न किसी भी रिटेल Samsung Galaxy या Xiaomi फोन के समान हैं।

2. असली हार्डवेयर आइडेंटिफायर्स (स्पूफिंग से परे)

निर्माण के दौरान प्रत्येक Android डिवाइस को हार्डवेयर पहचानकर्ताओं का एक अनूठा सेट सौंपा जाता है।

स्पूफिंग क्यों पकड़ी जाती है: Magisk या Xposed मॉड्यूल जैसे सॉफ़्टवेयर टूल IMEI, Serial Number और Android ID के लिए Android के API कॉल द्वारा लौटाए गए मानों को बदल सकते हैं। हालाँकि, डिटेक्शन विकसित हो गया है:

- क्रॉस-रेफरेंस चेक: ऐप्स आपके रिपोर्ट किए गए हार्डवेयर मॉडल (जैसे, "Samsung Galaxy S24") की तुलना ज्ञात वैध कॉन्फ़िगरेशन के डेटाबेस से करते हैं। यदि आपका "S24" Intel CPU या असंभव IMEI पैटर्न रिपोर्ट करता है, तो आपको फ़्लैग किया जाता है।

- Goldfish डिटेक्शन: Android एमुलेटर का डिफ़ॉल्ट कर्नेल कोडनेम "Goldfish" है। संशोधनों के साथ भी, सूक्ष्म Goldfish उंगलियों के निशान कर्नेल पहचानकर्ताओं और सिस्टम गुणों में बने रहते हैं। डिटेक्शन स्क्रिप्ट विशेष रूप से इन पैटर्न की तलाश करती हैं।

- चेकसम वैलिडेशन: कुछ सिस्टम यह सत्यापित करने के लिए सिस्टम पार्टिशन अखंडता (integrity) की जाँच करते हैं कि डिवाइस फिंगरप्रिंट के साथ छेड़छाड़ नहीं की गई है।

XCloudPhone का लाभ: हमारे उपकरणों में वास्तविक, फ़ैक्टरी-असाइन किए गए Serial Numbers, IMEI और MAC पते हैं। ये पहचानकर्ता हार्डवेयर में बर्न (burned) होते हैं और डिवाइस प्रोफ़ाइल से पूरी तरह मेल खाते हैं। डिवाइस जानकारी के लिए एक क्वेरी ऐसा डेटा लौटाती है जो सुसंगत, मान्य और बिल्कुल नए उपभोक्ता फोन से अप्रभेद्य है।

3. प्राकृतिक भौतिक एन्ट्रापी (अपूर्णता का लाभ)

असली हार्डवेयर खूबसूरती से अपूर्ण होता है। यह अपूर्णता (imperfection) अब एक सुरक्षा सुविधा है।

सिमुलेशन क्यों विफल होता है: एमुलेटर सेंसर का अनुकरण करते हैं, लेकिन वे ऐसा गणितीय रूप से करते हैं। यह पता लगाने योग्य पैटर्न बनाता है:

- स्टैटिक बैटरी: एमुलेटर बैटरी अक्सर 100% चार्ज रिपोर्ट करती हैं और कभी नहीं बदलती हैं।

- शून्य-मूल्य सेंसर: एमुलेटर में एक्सेलेरोमीटर और जायरोस्कोप आराम (rest) पर सही

0.0मान लौटाते हैं। असली सेंसर में सूक्ष्म "शोर" या जिटर होता है। - स्थिर तापमान: असली डिवाइस लोड के तहत गर्म हो जाते हैं। एमुलेटर एक स्थिर CPU तापमान रिपोर्ट करते हैं।

व्यवहार AI सिस्टम अब सक्रिय रूप से इस "बहुत सही" (too perfect) डेटा के लिए स्कैन करते हैं। एक डिवाइस से लॉग इन करने वाला अकाउंट जो कभी बैटरी चार्ज नहीं खोता है और जिसमें पूरी तरह से स्थिर सेंसर हैं, उसे तुरंत गैर-मानव के रूप में फ़्लैग किया जाता है।

XCloudPhone का लाभ: हमारे उपकरण वास्तविक भौतिक उपकरण हैं। वे भारी GPU लोड के तहत थर्मल थ्रॉटलिंग का अनुभव करते हैं। बैटरी 24 घंटे के सत्रों में डिस्चार्ज होती है। सेंसर प्राकृतिक सूक्ष्म उतार-चढ़ाव प्रदर्शित करते हैं। यह "शोर" वास्तविकता का फिंगरप्रिंट है, और इसे फेक नहीं किया जा सकता है।

4. Play Integrity API अनुपालन (नया गेटकीपर)

Google का Play Integrity API (SafetyNet का उत्तराधिकारी) हाल के वर्षों में पेश किया गया सबसे दुर्जेय डिटेक्शन लेयर है।

Play Integrity कैसे काम करता है: API तीन verdicts लौटाता है:

MEETS_BASIC_INTEGRITY: डिवाइस रूट नहीं है और बुनियादी जाँच पास कर चुका है।MEETS_DEVICE_INTEGRITY: डिवाइस एक प्रमाणित, वास्तविक Android डिवाइस है।MEETS_STRONG_INTEGRITY: डिवाइस में हार्डवेयर-समर्थित कीस्टोर है और उसने सबसे सख्त जाँच पास की है (जैसे, Pixel डिवाइस)।

एमुलेटर चुनौती:

अधिकांश एमुलेटर MEETS_BASIC_INTEGRITY भी मज़बूती से पास नहीं कर सकते। एमुलेटर के लिए MEETS_DEVICE_INTEGRITY पास करना लगभग असंभव है क्योंकि इसके लिए हार्डवेयर-समर्थित क्रिप्टोग्राफिक सत्यापन की आवश्यकता होती है कि सॉफ़्टवेयर एक वास्तविक, प्रमाणित चिपसेट पर चल रहा है।

XCloudPhone का लाभ:

XCloudPhone डिवाइस मूल रूप से MEETS_DEVICE_INTEGRITY पास करते हैं। यह अखंडता स्तर 95% अनुप्रयोगों के लिए पर्याप्त है, जिसमें बैंकिंग ऐप्स, Google Pay और अधिकांश गेम शामिल हैं। चूंकि हमारे उपकरणों में वैध Google प्रमाणपत्रों के साथ वास्तविक ARM चिपसेट शामिल हैं, इसलिए क्रिप्टोग्राफ़िक हैंडशेक बिना किसी हेरफेर के सफल होता है।

हार्डवेयर-स्तरीय एंटी-डिटेक्ट की आवश्यकता वाले उपयोग के मामले

2024-2026 में उच्च-जोखिम वाली ऑटोमेशन गतिविधियों के लिए हार्डवेयर-स्तरीय सुरक्षा की आवश्यकता होती है क्योंकि प्लेटफ़ॉर्म IP ट्रैकिंग से व्यवहार और हार्डवेयर फिंगरप्रिंटिंग की ओर बढ़ गए हैं। उनके विशिष्ट डिटेक्शन तंत्र को समझने से आपको सही सुरक्षा रणनीति चुनने में मदद मिलती है।

MMO गेमिंग (Night Crows, MIR4, Lineage W)

कोरियाई MMOs एमुलेटरों के खिलाफ सख्त "जीरो टॉलरेंस" नीतियों के लिए कुख्यात हैं। Netmarble, WeMade और NCSOFT जैसे प्रकाशकों ने क्लाइंट-साइड एंटी-चीट सिस्टम में भारी निवेश किया है।

वे एमुलेटर कैसे डिटेक्ट करते हैं:

- वर्चुअल मशीन प्रोसेस स्कैनिंग: गेम क्लाइंट VMware Tools, VirtualBox Guest Additions, या QEMU सेवाओं के लिए चल रही प्रक्रियाओं को स्कैन करता है।

- x86 लाइब्रेरी डिटेक्शन: वे Intel Houdini अनुवाद लाइब्रेरी (

libhoudini.so) के लिए/system/libडायरेक्टरी खोजते हैं। इन लाइब्रेरी को खोजने से एमुलेटर उपयोग की पुष्टि होती है। - OpenGL रेंडरर स्ट्रिंग चेक: एमुलेटर अक्सर असली GPU मॉडल (Adreno, Mali) के बजाय "Android Emulator" या "SwiftShader" जैसे जेनेरिक GPU नाम रिपोर्ट करते हैं।

परिणाम: एक डिटेक्ट किए गए एमुलेटर से लॉग इन करने पर "Abnormal Environment" त्रुटि होती है। लगातार अपराध करने वालों को बिना किसी अपील प्रक्रिया के स्थायी अकाउंट निलंबन (permanent suspension) प्राप्त होता है।

रियल प्लेयर स्टोरी: Night Crows में 6 महीने की प्रगति वाले एक खिलाड़ी ने गेम अपडेट द्वारा नया एमुलेटर डिटेक्शन जोड़ने के बाद अपना पूरा अकाउंट खो दिया। उनका एमुलेटर, जो महीनों तक काम करता था, अचानक ब्लैकलिस्ट हो गया।

XCloudPhone समाधान: हमारे बेयर मेटल वातावरण में कोई VM ओवरहेड नहीं है, कोई अनुवाद लाइब्रेरी नहीं है, और वास्तविक GPU हार्डवेयर (जैसे, Adreno 650) रिपोर्ट करता है। गेम के लिए, यह एक फ्लैगशिप Xiaomi या Samsung डिवाइस के समान दिखता है।

सोशल मीडिया ऑटोमेशन (TikTok, Instagram, Facebook)

सोशल मीडिया प्लेटफॉर्म साधारण IP बैन से आगे बढ़ चुके हैं। वे अब परिष्कृत डिवाइस-स्तरीय पहचान और व्यवहार विश्लेषण नियोजित करते हैं।

TikTok की "Device Ban" टेक्नोलॉजी:

- IMEI/Android ID ब्लैकलिस्टिंग: जब TikTok स्पैम या बॉट व्यवहार का पता लगाता है, तो वह केवल अकाउंट को नहीं, बल्कि डिवाइस के IMEI और Android ID को ब्लैकलिस्ट कर देता है। उस डिवाइस पर बनाया गया कोई भी नया अकाउंट तुरंत शैडोबैन (0 दृश्य, 0 पहुंच) हो जाता है।

- फैक्ट्री रीसेट डिटेक्शन: TikTok ट्रैक करता है कि क्या डिवाइस ID को रीसेट किया गया है। बार-बार होने वाले रीसेट एक स्पैम सिग्नल हैं।

- व्यवहार फिंगरप्रिंटिंग: वे स्पर्श पैटर्न (touch patterns) का विश्लेषण करते हैं। मैक्रो ऑटोमेशन रैखिक, पूरी तरह से समयबद्ध क्लिक उत्पन्न करता है। मानव स्पर्श में प्राकृतिक "जिटर"—समय और स्थिति में थोड़ा बदलाव—होता है।

Instagram का ट्रस्ट स्कोर सिस्टम:

- डिवाइस इतिहास: Instagram ट्रैक करता है कि किसी विशिष्ट डिवाइस पर कितने खाते बनाए गए हैं। 3 से अधिक खाते ट्रस्ट स्कोर को काफी कम कर देते हैं।

- लॉगिन वेलोसिटी: एक ही डिवाइस पर खातों के बीच तेजी से स्विच करने पर सुरक्षा चुनौतियां (कैप्चा, फोन सत्यापन) शुरू हो जाती हैं।

परिणाम: शैडोबैन किए गए खाते सामग्री पोस्ट कर सकते हैं, लेकिन यह किसी तक नहीं पहुंचती है। सोशल मीडिया मार्केटिंग पर भरोसा करने वाले व्यवसायों के लिए, यह विनाशकारी है।

XCloudPhone समाधान: प्रत्येक XCloudPhone इंस्टेंस पूरी तरह से ताज़ा, साफ IMEI और Android ID प्रदान करता है। कोई डिवाइस इतिहास नहीं है। हमारे कैपेसिटिव टच सिमुलेशन (मानव जैसा जिटर) के साथ संयुक्त, आपके खाते अधिकतम ट्रस्ट स्कोर बनाए रखते हैं। अपने फार्म की सुरक्षा के लिए और अधिक उन्नत रणनीतियों के लिए, डिवाइस बैन को रोकने का तरीका पर हमारी गाइड देखें।

क्रिप्टो एयरड्रॉप फार्मिंग (Galxe, Layer3, Zealy)

Web3 एयरड्रॉप प्लेटफॉर्म "Sybil attacks" का पता लगाने में तेजी से परिष्कृत हो गए हैं—जहाँ एक व्यक्ति कई होने का नाटक करता है।

एयरड्रॉप प्लेटफॉर्म द्वारा उपयोग की जाने वाली डिटेक्शन परतें:

- ब्राउज़र फिंगरप्रिंटिंग: कैनवास फिंगरप्रिंट, WebGL रेंडरर, और इंस्टॉल किए गए फोंट।

- वॉलेट क्लस्टरिंग: वॉलेट के बीच ऑन-चेन लेनदेन पैटर्न का विश्लेषण करना।

- मोबाइल ऐप अखंडता: ऐप-आधारित कार्यों के लिए (जैसे dApp डाउनलोड करना), अब उन्हें Play Integrity API पास करने की आवश्यकता है।

फार्मर की दुविधा: कई उच्च-मूल्य वाले एयरड्रॉप्स के लिए मोबाइल ऐप में कार्य पूरा करने की आवश्यकता होती है। एमुलेटर Play Integrity विफल हो जाते हैं, जिससे आप इन पुरस्कारों के लिए अपात्र हो जाते हैं।

XCloudPhone समाधान: चूंकि XCloudPhone MEETS_DEVICE_INTEGRITY पास करता है, आप ऐप-आधारित एयरड्रॉप कार्यों को पूरा कर सकते हैं जो एमुलेटर उपयोगकर्ताओं के लिए असंभव हैं। यह संभावित रूप से हजारों डॉलर के पुरस्कारों तक पहुंच खोलता है जिनका अन्य दावा नहीं कर सकते।

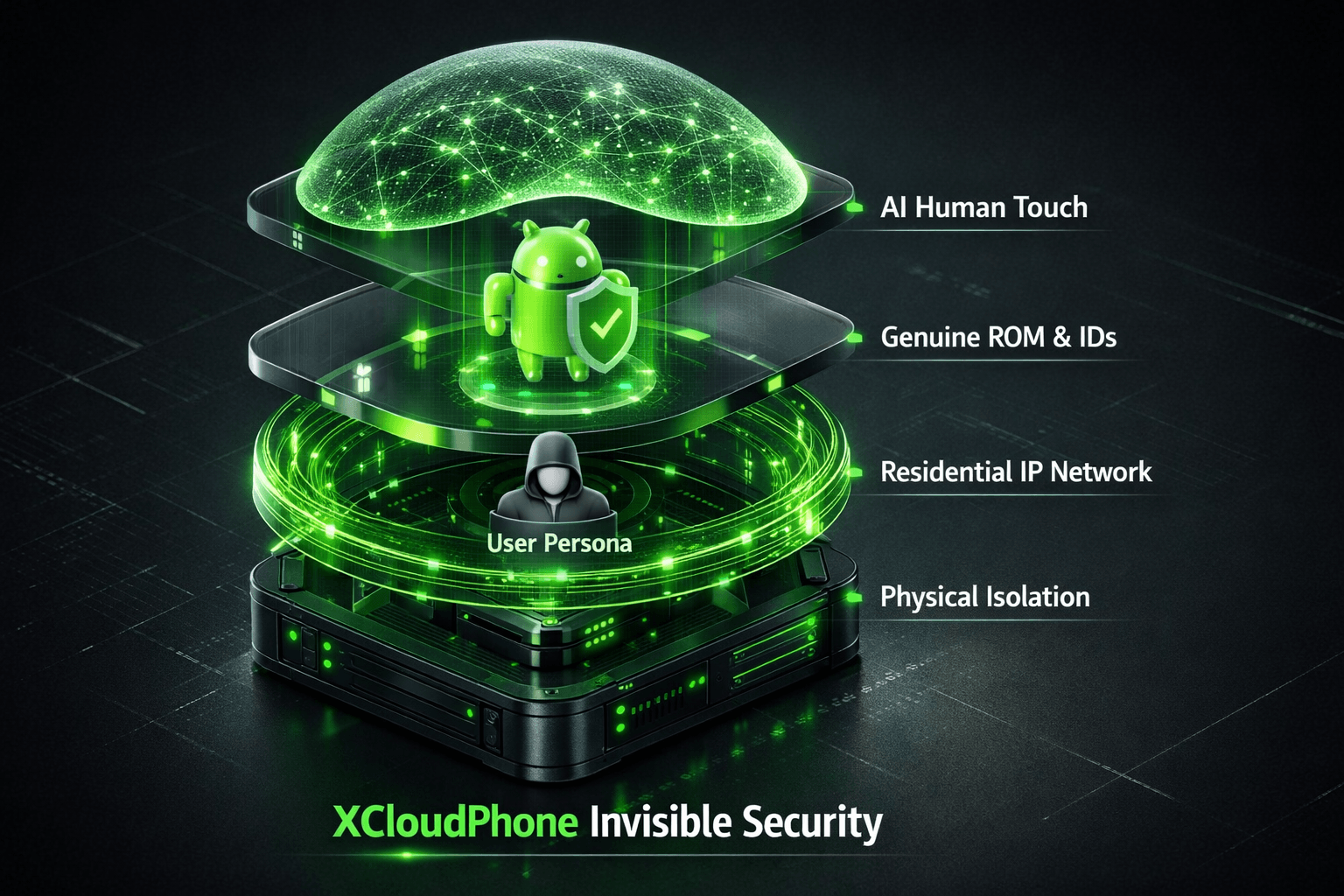

XCloudPhone "अदृश्य" सुरक्षा कैसे लागू करता है

हमने XCloudPhone को डिटेक्शन सिस्टम के लिए अदृश्य बनाने के लिए एक बहु-स्तरीय, रक्षा-में-गहराई (defense-in-depth) दृष्टिकोण के माध्यम से इंजीनियर किया है जो हर हार्डवेयर और नेटवर्क पहचानकर्ता को अलग करता है। प्रत्येक परत दूसरों को सुदृढ़ करती है।

1. समर्पित निजी नेटवर्क इन्फ्रास्ट्रक्चर

नेटवर्क कॉन्फ़िगरेशन को अक्सर अनदेखा किया जाता है, लेकिन यह एक महत्वपूर्ण डिटेक्शन वेक्टर है।

साझा IP जोखिम: कई क्लाउड फोन प्रदाता साझा डेटासेंटर IPs के माध्यम से सभी उपयोगकर्ताओं को रूट करते हैं। डिटेक्शन सिस्टम इन IPs को "VPN/Datacenter" सीमाओं के रूप में फ़्लैग करते हैं।

हमारा समाधान:

- असली आवासीय IPs (Residential IPs): XCloudPhone वास्तविक आवासीय नेटवर्क बुनियादी ढांचे का उपयोग करता है। जबकि लागत को अनुकूलित करने के लिए कई उपकरण एक ही लाइन साझा कर सकते हैं, ये आवासीय मार्ग बने रहते हैं जो डेटासेंटर ब्लैकलिस्ट को बायपास करते हैं।

- डैशबोर्ड प्रॉक्सी इंटीग्रेशन: उपयोगकर्ता सीधे XCloudPhone डैशबोर्ड से कस्टम प्रॉक्सी (SOCKS5/HTTP) कॉन्फ़िगर कर सकते हैं। यह उच्च-मूल्य वाले खाता फार्मिंग के लिए आवश्यक होने पर प्रति डिवाइस इंस्टेंस कुल IP अलगाव की अनुमति देता है।

- हार्डवेयर-लेवल फेक GPS: सॉफ़्टवेयर-आधारित स्थान स्पूफिंग ऐप्स के विपरीत, XCloudPhone हार्डवेयर स्तर पर एकीकृत Fake GPS का समर्थन करता है। यह TikTok, बैंकिंग या डिलीवरी सेवाओं जैसे ऐप्स से सख्त जियोलोकेशन जाँच के अनुपालन को सुनिश्चित करता है।

- DNS लिकेज सुरक्षा: सभी DNS प्रश्न हमारे निजी रिज़ॉल्वर के माध्यम से रूट किए जाते हैं, न कि सार्वजनिक जो आपके वास्तविक स्थान को प्रकट कर सकते हैं।

2. भौतिक अलगाव प्रौद्योगिकी (Physical Isolation)

वर्चुअलाइजेशन कई क्लाउड प्रदाताओं के लिए लागत बचाने का उपाय है। यह एक सुरक्षा जोखिम भी है।

वर्चुअलाइजेशन जोखिम: कुछ प्रदाता एक ही भौतिक सर्वर पर कई "वर्चुअल" क्लाउड फोन चलाते हैं। परिष्कृत डिटेक्शन साझा हार्डवेयर हस्ताक्षरों की पहचान कर सकता है।

हम इसे कैसे हल करते हैं:

- विद्युत अलगाव: प्रत्येक क्लाउड फोन इकाई हमारे सर्वर रैक पर एक समर्पित, भौतिक रूप से अलग मेनबोर्ड है। अस्थिर घटकों (लिथियम बैटरी) को हटाकर, हम औद्योगिक-ग्रेड 99.9% अपटाइम प्राप्त करते हैं।

- कोई साझा मेमोरी नहीं: इंस्टेंस के बीच डेटा रिसाव भौतिक रूप से असंभव है क्योंकि कोई साझा कंप्यूट परत नहीं है।

- अद्वितीय बूट वातावरण: प्रत्येक डिवाइस अपनी अनूठी ROM छवि, सीरियल नंबर और IMEI के साथ बूट होता है।

3. AI मानव स्पर्श सिमुलेशन

व्यवहार नया फिंगरप्रिंट है। सही हार्डवेयर के साथ भी, रोबोटिक क्रियाएं प्रतिबंध (bans) को ट्रिगर करती हैं।

रैखिक मैक्रोज़ क्यों विफल होते हैं: पारंपरिक ऑटोमेशन टूल मिलीसेकंड-सटीक समय के साथ सटीक निर्देशांक पर क्लिक करते हैं। यह एक स्पष्ट संकेत है।

XCloudPhone का दृष्टिकोण (Enterprise Plans):

- गैर-रैखिक समय: हमारा ऑटोमेशन इंजन क्रियाओं के बीच चर विलंब (50-300ms यादृच्छिक भिन्नता) जोड़ता है।

- टच जिटर इंजेक्शन: सिम्युलेटेड टच में थोड़ा स्थितिगत बहाव (positional drift) शामिल है, जो मानव उंगली की गति की नकल करता है।

- स्क्रॉल रैंडमाइजेशन: स्क्रॉल गति और दूरियां मानव-यथार्थवादी मापदंडों के भीतर यादृच्छिक हैं।

4. निरंतर सुरक्षा अपडेट

डिटेक्शन एक हथियारों की दौड़ है। नई जाँच लगातार सामने आती हैं।

हमारी प्रतिबद्धता:

- मासिक सुरक्षा ऑडिट: हमारी सुरक्षा टीम एंटी-चीट और शोध पत्रों द्वारा प्रकट किए गए नए पता लगाने के तरीकों की निगरानी करती है।

- OTA सिस्टम अपडेट: हम उपयोगकर्ता कार्रवाई की आवश्यकता के बिना सभी उपकरणों पर सिस्टम-स्तरीय पैच पुश करते हैं।

- कम्युनिटी फीडबैक लूप: हमारा Discord समुदाय वास्तविक समय में डिटेक्शन मुद्दों की रिपोर्ट करता है, जिससे त्वरित प्रतिक्रिया की अनुमति मिलती है।

हार्डवेयर-स्तरीय एंटी-डिटेक्ट के साथ शुरुआत कैसे करें

हार्डवेयर-स्तरीय एंटी-डिटेक्ट के साथ शुरुआत करने में आपके विशिष्ट उपयोग के मामले के लिए सही डिवाइस स्पेक्स का चयन करना और अधिकतम अलगाव के लिए अपने वातावरण को कॉन्फ़िगर करना शामिल है। यहाँ एक व्यापक ऑनबोर्डिंग गाइड है।

चरण 1: अपने उपयोग के मामले और आवश्यकताओं को परिभाषित करें

विभिन्न उपयोग के मामलों की अलग-अलग हार्डवेयर मांगें होती हैं।

| उपयोग का मामला | प्राथमिकता | अनुशंसित स्पेक |

|---|---|---|

| MMO गेमिंग (AFK फार्मिंग) | GPU प्रदर्शन | 4GB+ RAM, Snapdragon 6-सीरीज+ |

| सोशल मीडिया मल्टी-अकाउंट | स्थिरता और स्टोरेज | 3GB+ RAM, 64GB स्टोरेज |

| क्रिप्टो एयरड्रॉप फार्मिंग | ऐप संगतता | Android 12+, पूर्ण Google सेवाएं |

| ऐप टेस्टिंग / डेवलपमेंट | लचीलापन | रूट एक्सेस विकल्प, ADB सक्षम |

चरण 2: अपना XCloudPhone प्लान चुनें

हम आपके पैमाने से मेल खाने के लिए लचीली कीमत प्रदान करते हैं।

- प्रति घंटा भुगतान (Pay-As-You-Go): परीक्षण या गतिविधि के छोटे विस्फोटों के लिए बिल्कुल सही। केवल उन घंटों के लिए भुगतान करें जिनका आप उपयोग करते हैं।

- मासिक सदस्यता: AFK गेमिंग या निरंतर सोशल मीडिया उपस्थिति जैसे 24/7 ऑटोमेशन कार्यों के लिए सर्वोत्तम मूल्य।

- एंटरप्राइज़ कस्टम: 50+ डिवाइस चलाने वाले संचालन के लिए, हम वॉल्यूम छूट और समर्पित खाता प्रबंधन प्रदान करते हैं।

चरण 3: अपना पहला क्लाउड फोन इंस्टेंस लॉन्च करें

एक बार जब आप एक योजना चुन लेते हैं:

- XCloudPhone डैशबोर्ड में लॉग इन करें।

- "Create New Device" पर क्लिक करें।

- अपना डिवाइस मॉडल और Android संस्करण चुनें।

- आपका डिवाइस 60 सेकंड के भीतर एक ताज़ा, फ़ैक्टरी-रीसेट Android वातावरण में बूट होता है।

चरण 4: प्रारंभिक कॉन्फ़िगरेशन

Google खाता सेटअप:

- प्रत्येक क्लाउड फोन इंस्टेंस के लिए एक नया Google खाता बनाएं।

- अपने व्यक्तिगत Gmail का उपयोग न करें। ऑटोमेशन खातों को अलग रखें।

- प्रत्येक खाते के लिए एक अद्वितीय, मजबूत पासवर्ड का उपयोग करें।

ऐप इंस्टॉलेशन:

- Google Play Store खोलें और अपने लक्षित एप्लिकेशन डाउनलोड करें।

- बड़े डाउनलोड (3GB+) की आवश्यकता वाले गेम के लिए, डाउनलोड को कतारबद्ध करने और सत्र टाइमआउट से बचने के लिए हमारे "Download Manager" फ़ीचर का उपयोग करें।

प्रो टिप: उच्च ट्रस्ट स्कोर के लिए, डिवाइस को "वार्म अप" करें। स्वचालित करने से पहले, 1-2 दिनों के लिए फोन का मैन्युअल रूप से उपयोग करें—YouTube ब्राउज़ करें, मौसम की जाँच करें। यह एक प्राकृतिक उपयोग पैटर्न स्थापित करता है।

चरण 5: ऑटोमेशन सेट करें (वैकल्पिक)

बुनियादी ऑटोमेशन के लिए:

- अंतर्निहित XCloudPhone मैक्रो रिकॉर्डर का उपयोग करें। टैप और स्वाइप का एक अनुक्रम रिकॉर्ड करें, फिर इसे दोहराने के लिए सेट करें।

विजुअल ऑटोमेशन (उन्नत और नो-कोड) के लिए:

- हमारे Visual Automation Builder का उपयोग करें। इसमें n8n या Make जैसे टूल से प्रेरित एक नोड-आधारित इंटरफ़ेस है, जिससे आप कोड लिखे बिना जटिल तर्क बना सकते हैं।

- AI-संचालित प्रवाह: बस बताएं कि आप क्या चाहते हैं (जैसे, "TikTok खोलें, हर 5 सेकंड में स्क्रॉल करें, और #foryou वाले वीडियो लाइक करें"), और हमारा AI आपके लिए ऑटोमेशन नोड्स उत्पन्न करेगा।

डेवलपर-स्तरीय ऑटोमेशन के लिए:

- अपनी डिवाइस सेटिंग में ADB (Android Debug Bridge) सक्षम करें।

- प्रदान किए गए IP और पोर्ट का उपयोग करके अपनी स्थानीय मशीन से ADB के माध्यम से कनेक्ट करें।

- AutoControl, Scrcpy, या कस्टम Python स्क्रिप्ट जैसे स्क्रिप्टिंग टूल का उपयोग करें।

चरण 6: निगरानी और रखरखाव

- डिवाइस स्वास्थ्य (स्टोरेज, RAM उपयोग) के लिए प्रतिदिन डैशबोर्ड की जाँच करें।

- स्टोरेज ब्लोट (bloat) को रोकने के लिए समय-समय पर ऐप कैश साफ़ करें।

- यदि आप कोई खाता प्रतिबंध देखते हैं तो कार्यों को रोटेट करें।

FAQ: एंटी-डिटेक्ट मिथकों का पर्दाफाश

निष्कर्ष

सॉफ़्टवेयर स्पूफर्स और डिटेक्शन एल्गोरिदम के बीच "बिल्ली और चूहे" का खेल खत्म हो गया है। हार्डवेयर अंतिम सीमा है।

2026 में, Google Play Integrity API और व्यवहारिक AI के व्यापक अपनाने के साथ, सॉफ़्टवेयर एमुलेटर संरचनात्मक रूप से उच्च-मूल्य वाले खातों के लिए दीर्घकालिक सुरक्षा प्रदान करने में अक्षम हैं।

नाजुक सॉफ़्टवेयर मास्क पर अपने लेवल 80 के पात्रों या अपने सत्यापित व्यावसायिक खातों को जोखिम में डालना बंद करें। भौतिक बुनियादी ढांचे की सुरक्षा में अपग्रेड करें।

रियल डिवाइस क्लाउड के अंतर का अनुभव करें।

संबंधित लेख:

- रणनीतिक तुलना: Cloud Phone vs Traditional Emulators: Which is Best for Mobile Automation?

- बुनियादी बातें: What is a Cloud Phone? Decoding Real Device Cloud Infrastructure

- उन्नत सुरक्षा: Advanced Tactics to Prevent Device Bans for Mass Account Management