2026년, 왜 베어메탈 클라우드 폰만이 Play Integrity를 안전하게 통과할 수 있는지 기술적 우위를 분석합니다.

안티디텍트(Anti-detect) 기술은 장치 모델, IP 주소, 하드웨어 식별자를 포함한 "디지털 지문(digital fingerprint)"을 변조하여 플랫폼의 계정 정지(BAN) 트리거를 피하면서 여러 계정을 관리할 수 있게 해주는 기술입니다.

요약하자면, 플랫폼의 탐지 알고리즘이 물리적 하드웨어 계층(Play Integrity API)까지 스캔하도록 진화하면서 에뮬레이터 기반의 소프트웨어 변조 툴은 더 이상 통하지 않게 되었습니다. 베어메탈 클라우드 폰은 네이티브 ARM 코드를 실행하고 실제 하드웨어 식별자를 제공하기 때문에 2026년 현재 유일하게 지속 가능한 솔루션입니다.

이 가이드에서는 다음 내용을 다룹니다:

- 탐지 메커니즘의 작동 원리 - 왜 에뮬레이터가 하드웨어 계층에서 실패하는가.

- 왜 베어메탈은 "감지되지 않는가" - 네이티브 ARM 아키텍처의 기술적 우위.

- 실제 응용 및 보안 - MMO 게임, 소셜 미디어, 암호화폐 작업에서의 베스트 프랙티스.

- XCloudPhone을 통한 확장 - 정지 리스크를 최소화하면서 100개 이상의 계정을 관리하는 방법.

안티디텍트 기술이란 무엇인가? (브라우저 수준을 넘어)

안티디텍트 기술은 "디지털 가면"과 같아서 단일 사용자가 웹사이트나 앱에 대해 서로 관련이 없는 여러 방문자로 나타날 수 있게 해줍니다. 관리하는 각 온라인 페르소나를 위해 독립적인 "신원"을 생성하는 것으로 생각하면 됩니다.

역사적으로 이 기술은 플랫폼의 탐지 기술 발전에 대응하여 4단계를 거쳐 진화해 왔습니다:

1세대: 네트워크 계층 시대 (2010-2015)

가장 초기 형태의 안티디텍트는 단순한 IP 변조였습니다.

- 기술: 프록시(Proxy) 및 VPN.

- 작동 방식: 트래픽을 다른 서버를 통해 전달하여 실제 IP 주소를 숨깁니다.

- 실패 원인: 플랫폼이 IP 외의 다른 신호(쿠키, 브라우저 지문, 로그인 행동)를 연결하여 탐지하는 법을 배웠습니다.

2세대: 소프트웨어 계층 시대 (2015-2018)

단순한 IP만으로는 부족해지자 소프트웨어 식별자 변조에 초점이 맞춰졌습니다.

- 기술: User-Agent 스위처, Fake GPS 앱.

- 작동 방식: 웹사이트에 브라우저 버전, OS, 지리적 위치를 속여 전달합니다.

- 실패 원인: JavaScript가 브라우저의 깊은 속성(화면 해상도, 시간대, 설치된 플러그인)을 조회할 수 있게 되면서 단순한 스위칭은 효과가 없어졌습니다.

3세대: 브라우저 지문 시대 (2018-2023)

안티디텍트 브라우저(Anti-detect browsers)가 웹 자동화의 표준이 되었습니다.

- 기술: Multilogin, GoLogin, Dolphin Anty.

- 작동 방식: 각 프로필이 고유한 "Canvas 지문"을 생성합니다. 격리된 쿠키 및 저장소와 결합하여 각 프로필이 완전히 다른 사용자로 보이게 합니다.

- 실패 원인(모바일): 이 기술은 웹 브라우저에서는 훌륭하지만, 모바일 앱(Android/iOS)은 브라우저를 우회하여 OS와 하드웨어에 직접 접근합니다. 브라우저가 숨길 수 없는 더 깊은 데이터를 조회합니다.

4세대: 실제 기기 시대 (2024-현재)

하드웨어 수준의 탐지에 대응하는 유일한 방법은 하드웨어 수준의 대책입니다.

- 기술: 실제 기기 기반 클라우드 폰 (XCloudPhone 등).

- 작동 방식: 하드웨어 값을 시뮬레이션하는 대신 실제 물리적 기기를 사용합니다. 이는 OS가 실제 칩에서 직접 실행되어 감지 가능한 가상화 계층을 제거하는 베어 메탈 모바일 클라우드 모델입니다.

- 성공 원인: 하드웨어 자체가 진짜라면 플랫폼은 "가짜 하드웨어"를 탐지할 수 없습니다. 시스템이 스캔해도 구조적 비정상 사례가 발견되지 않습니다.

핵심 통찰: 소프트웨어는 소프트웨어만 숨길 수 있습니다. 하드웨어를 상대하려면 하드웨어가 필요합니다.

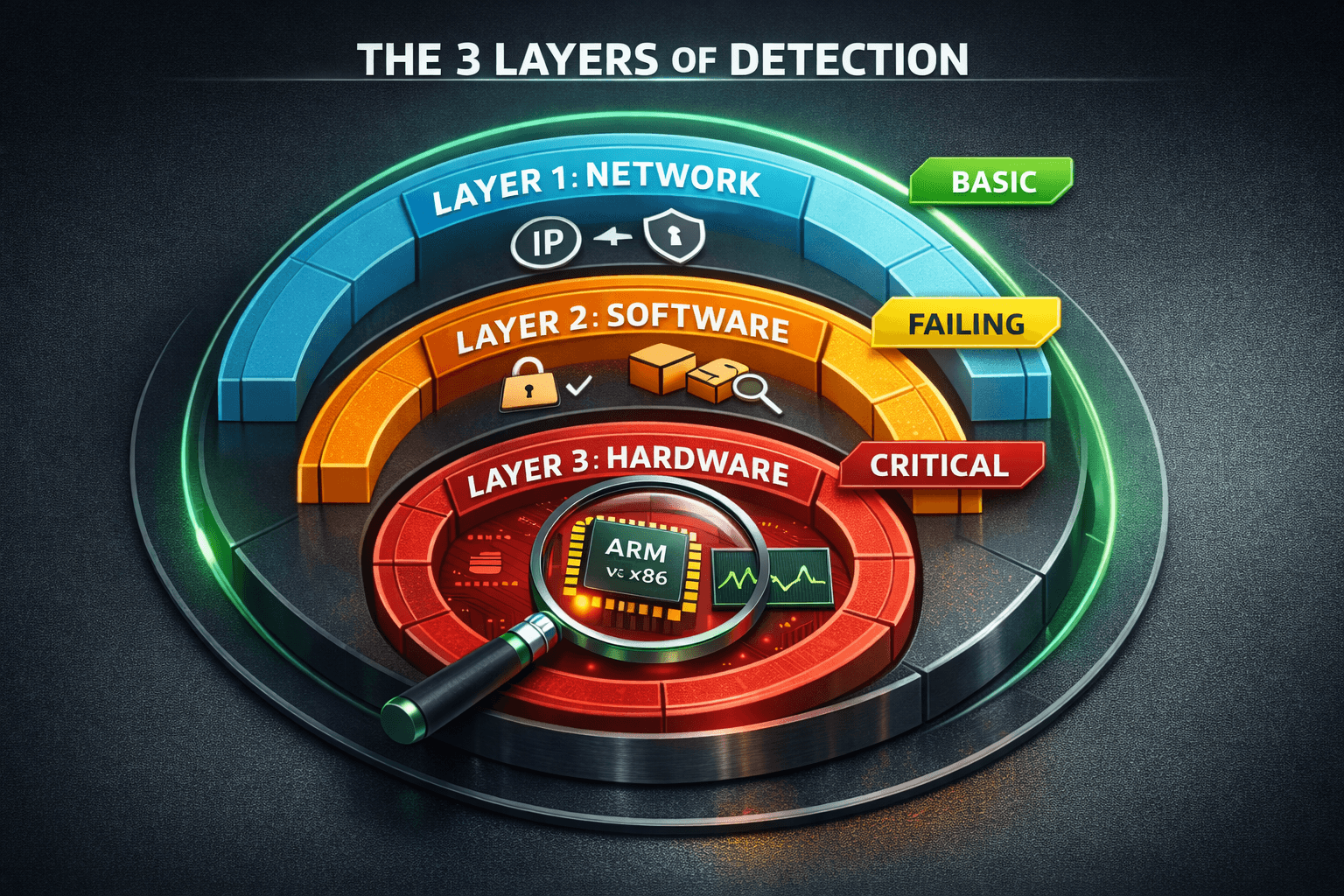

탐지의 3가지 계층: 왜 소프트웨어 변조는 구식인가

왜 에뮬레이터에서 생성한 계정이 항상 영구 정지되는지 이해하려면 Google, TikTok, WeMade와 같은 회사들이 사용하는 3단계 탐지 계층을 파악해야 합니다.

1계층: 네트워크 계층 (기본)

이것은 "외벽"입니다. 플랫폼은 IP 주소, DNS 유출, WebRTC를 확인합니다.

- 탐지 방법: 10개의 계정이 동일한 IP를 공유하는지, 또는 해당 IP가 알려진 데이터센터(datacenter) 범주에 속하는지 확인합니다.

- 기존 솔루션: 프록시/VPN 사용.

- 현황: 여전히 유효함. 프록시는 여전히 필요하지만 전체 방어의 10%에 불과합니다.

2계층: 소프트웨어 계층 (OS 환경)

OS의 무결성을 확인하는 단계입니다.

- 탐지 방법: "Root" 권한, USB 디버깅 활성화 여부, 또는

com.bluestacks.app과 같은 특정 설치 경로 존재 여부를 스캔합니다. - 기존 솔루션: 루트 숨기기(Magisk/KernelSU) 또는 "하드닝"된 에뮬레이터 사용.

- 현황: 한계 도달. Android 13+ 및 Google Play 서비스는 이제 시스템 파티션을 깊숙이 스캔합니다.

3계층: 하드웨어 계층 (2026년 표준)

이것은 "핵심"입니다. 앱이 기기의 물리적 구성 요소를 직접 조회합니다.

- 탐지 방법:

- CPU 아키텍처: 네이티브 ARM(실제 폰)인가, 아니면 변환된 x86(에뮬레이터)인가?

- Play Integrity API: 기기가

MEETS_DEVICE_INTEGRITY인증을 통과하는가? - 센서 지터(Sensor Jitter): 가속도계와 자이로스코프가 자연스러운 노이즈를 보여주는가, 아니면 완벽한 "0" 값만을 유지하는가?

- 기존 솔루션: 없음. 소프트웨어는 물리적으로 하드웨어가 될 수 없습니다.

- 현황: 가장 중요함. 현재 발생하는 계정 정지의 90%가 이 계층에서 발생합니다.

에뮬레이터를 사용 중이라면 로그인할 때마다 3계층에서 이미 탐지되고 있을 가능성이 높습니다. 아키텍처 차이가 자동화 효율에 어떤 영향을 미치는지 더 자세히 알고 싶다면 클라우드 폰 vs 기존 에뮬레이터 비교를 확인해 보세요.

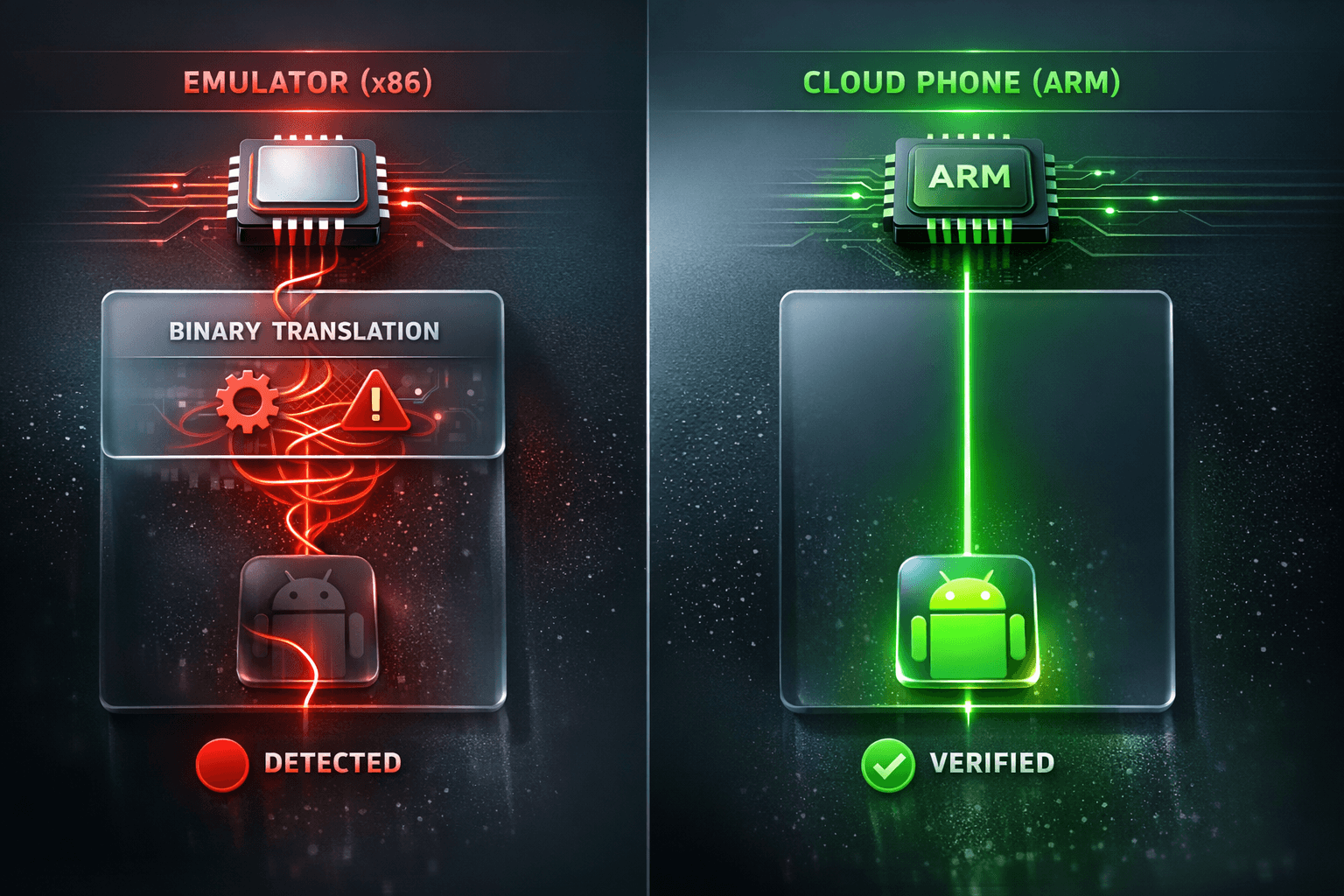

안드로이드 에뮬레이터 vs 실제 기기 클라우드: 아키텍처 전쟁

에뮬레이터와 클라우드 폰의 근본적인 차이는 소프트웨어가 아니라 아키텍처에 있습니다.

안드로이드 에뮬레이터는 PC(x86)에서 안드로이드(ARM) 명령을 번역하여 실행하는 소프트웨어 프로그램입니다. 이 번역 과정이 거대한 디지털 발자국을 남깁니다.

클라우드 폰(XCloudPhone 등)은 데이터센터 랙에 장착된 실제 안드로이드 메인보드입니다. 번역 과정이 없으며 순수한 하드웨어 그 자체입니다.

비교: 표준 에뮬레이터 vs 베어메탈 클라우드 폰

XCloudPhone은 실제 스마트폰 메인보드(Samsung Galaxy S8, Note 8, Note 9, S10 등)를 산업용 서버 랙에 장착하여 운영합니다. 24시간 가동을 보장하고 화재 위험을 제거하기 위해 배터리와 화면을 물리적으로 제거하고 메인보드에 직접 전원을 공급합니다.

| 기능 | 표준 안드로이드 에뮬레이터 | 베어메탈 클라우드 폰 |

|---|---|---|

| 아키텍처 | x86 (PC) 기반 이진 번역 | 네이티브 ARM (실제 칩셋) |

| 시스템 신원 | 가상 머신 (VM) | 물리 메인보드 |

| 하드웨어 형태 | 소프트웨어 코드 | 배터리 제거 서버 랙 |

| Play Integrity | 실패 또는 BASIC 수준만 통과 | DEVICE_INTEGRITY 통과 |

| 하드웨어 ID | 생성/변조 (범용) | 소프트웨어 변조 없는 실제 ID |

| 센서 데이터 | 시뮬레이션 (수학적 계산) | 실제 (물리적 노이즈) |

| 정지 리스크 | 높음 (에뮬레이터로 탐지) | 매우 낮음 (스마트폰으로 인식) |

| 최적 용도 | 일반 테스트 / 개발용 | 고부가가치 자동화 작업 |

왜 베어메탈 "실제 기기"가 안티디텍트의 정점인가

베어메탈 아키텍처는 소프트웨어 기반 안티디텍트 툴이 결코 흉내 낼 수 없는 4가지 핵심 보안 이점을 제공합니다.

1. 네이티브 ARM 아키텍처 (번역 흔적 없음)

이것은 가장 근본적인 기술적 차이입니다.

에뮬레이터가 탐지되는 이유:

에뮬레이터는 Intel 또는 AMD 프로세서에서 실행되며 x86_64 명령 세트를 사용합니다. 반면 안드로이드 앱은 ARM 프로세서용으로 컴파일됩니다. 이 간극을 메우기 위해 에뮬레이터는 Intel Houdini 또는 libndk_translation과 같은 "이진 번역기"를 사용합니다.

이 번역 계층은 다음과 같은 흔적을 남깁니다:

- 시스템 라이브러리 디렉토리에

libhoudini.so또는libndk_translation.so파일이 존재함. - 네이티브 ARM 실행과 다른 특정 Syscall 패턴.

- 행동 분석으로 파악 가능한 성능 이상 현상.

대형 게임사의 보안 시스템은 이러한 라이브러리를 적극적으로 스캔하며, 발견 즉시 "에뮬레이터 감지" 플래그를 세웁니다.

XCloudPhone의 강점: XCloudPhone 장치는 네이티브 ARM 칩셋(Qualcomm Snapdragon / MediaTek Dimensity)에서 작동합니다. ARM 코드가 프로세서에서 직접 실행됩니다. 번역 계층이나 관련 라이브러리 파일이 전혀 존재하지 않습니다. 앱 입장에서는 삼성 갤럭시나 샤오미 휴대폰과 완전히 동일하게 보입니다.

2. 실제 하드웨어 식별자 (변조를 넘어서)

모든 안드로이드 기기는 제조 시 고유한 하드웨어 식별자가 할당됩니다.

변조가 감지되는 이유: Magisk나 Xposed 같은 툴로 IMEI, 시리얼 번호, Android ID를 수정할 수는 있지만 탐지 기술은 그 이상으로 발전했습니다:

- 교차 참조 체크 (Cross-Reference Checks): 앱이 보고된 모델(예: "Samsung Galaxy S24")을 알려진 데이터베이스와 대조합니다. 만약 S24라고 하면서 Intel CPU를 보고하거나 불가능한 IMEI 형식을 사용하면 차단됩니다.

- Goldfish 탐지: 안드로이드 에뮬레이터의 기본 커널 코드명은 "Goldfish"입니다. 아무리 수정해도 커널 식별자와 시스템 속성에는 미세한 Goldfish 지문이 남아 있고, 탐지 스크립트는 이를 정밀하게 스캔합니다.

- 체크섬 검증 (Checksum Validation): 일부 시스템은 시스템 파티션의 무결성을 확인하여 기기 지문이 수정되었는지 검증합니다.

XCloudPhone의 강점: 우리의 기기는 공장에서 할당된 실제 시리얼 번호, IMEI, MAC 주소를 보유하고 있습니다. 이 식별자들은 하드웨어에 내장되어 있으며 기기 프로필과 완벽히 일치합니다. 기기 정보 조회 시 반환되는 데이터는 일관되고 유효하며 실제 새 스마트폰과 구분할 수 없습니다.

3. 자연스러운 물리적 엔트로피 (불완전함의 이점)

실제 하드웨어에는 미세한 불완전함이 있습니다. 그리고 이 불완전함이 이제는 강력한 보안 기능이 되었습니다.

시뮬레이션이 실패하는 이유: 에뮬레이터는 센서를 시뮬레이션하지만 수학적 공식에 따르기 때문에 데이터가 "지나치게 깨끗합니다":

- 정적 배터리: 에뮬레이터 배터리는 항상 100%이거나 전혀 변하지 않는 경우가 많습니다.

- 센서 제로 값: 에뮬레이터의 가속도계와 자이로스코프는 정지 상태에서 완벽한

0.0값을 반환합니다. 실제 센서는 미세한 "노이즈"나 흔들림(jitter)을 가집니다. - 일정한 온도: 실제 기기는 부하가 걸리면 열이 발생합니다. 에뮬레이터는 일정한 온도를 보고합니다.

행동 분석 AI 시스템은 이제 이러한 "너무 완벽한" 데이터를 스캔합니다. 배터리가 줄지 않고 센서가 완벽하게 정지된 기기에서 로그인하는 계정은 즉시 비정상 사용자로 분류됩니다.

XCloudPhone의 강점: 우리의 기기는 물리적 실제 기기입니다. 높은 GPU 부하 시 스로틀링(thermal throttling)이 발생하고, 24시간 가동 중에 배터리(전원 상태)가 자연스럽게 변화합니다. 센서는 미세한 물리적 파동을 보여줍니다. 이 "노이즈"가 바로 실제 기기임을 증명하는 지문이며 위조가 불가능합니다.

4. Play Integrity API 준수 (최신 문지기)

Google의 Play Integrity API(SafetyNet의 후속)는 최근 몇 년간 도입된 가장 강력한 탐지 계층입니다.

Play Integrity 작동 원리: API는 다음 세 가지 판정 결과를 반환합니다:

MEETS_BASIC_INTEGRITY: 기기가 루팅되지 않았으며 기본 확인을 통과함.MEETS_DEVICE_INTEGRITY: 기기가 인증된 실제 안드로이드 기기임.MEETS_STRONG_INTEGRITY: 하드웨어 보증 키 저장소를 보유하며 가장 엄격한 확인을 통과함(예: Pixel 기기).

에뮬레이터의 한계:

대부분의 에뮬레이터는 MEETS_BASIC_INTEGRITY조차 안정적으로 통과하지 못합니다. 실제 인증된 칩셋에서 구동되고 있음을 증명하는 하드웨어 기반의 암호화 보증이 필요하기 때문에 에뮬레이터가 MEETS_DEVICE_INTEGRITY를 통과하는 것은 거의 불가능합니다.

XCloudPhone의 강점:

XCloudPhone 장치는 네이티브하게 MEETS_DEVICE_INTEGRITY를 통과합니다. 이 수준의 무결성은 뱅킹 앱, Google Pay, 그리고 대다수 게임을 포함한 95%의 앱에서 허용되는 수준입니다. 실제 ARM 칩셋과 유효한 Google 인증을 보유하고 있기 때문입니다.

하드웨어 수준의 안티디텍트가 필요한 실제 사례

2024~2026년 고위험 자동화 작업은 하드웨어 수준의 보호가 필수적입니다. 플랫폼이 이제 IP 추적을 넘어 행동 및 하드웨어 지문 분석으로 전환했기 때문입니다.

MMO 게임 자동화 (리니지W, 메이플스토리M, 검은사막 Mobile)

한국 MMO 게임사들은 에뮬레이터에 대해 "무관용" 정책을 고수하는 것으로 유명합니다. 엔씨소프트, 넥슨, 펄어비스 등은 고도화된 안티 치트 시스템을 사용합니다.

- 가상 머신 프로세스 스캔: 게임 클라이언트가 VMware, VirtualBox 등과 관련된 프로세스를 스캔합니다.

- x86 라이브러리 탐지:

/system/lib경로에서libhoudini.so같은 번역 라이브러리를 찾으면 즉시 에뮬레이터로 판단합니다. - GPU 렌더러 확인: 에뮬레이터는 보통 Adreno나 Mali가 아닌 "Android Emulator" 또는 "SwiftShader" 같은 범용 GPU 이름을 보고합니다.

정지 결과: 에뮬레이터 탐지 시 "비정상적인 환경" 오류 메시지가 뜨거나 즉시 영구 정지됩니다. 소명 과정도 매우 까다롭습니다.

XCloudPhone 솔루션: 우리의 베어메탈 환경은 가상 머신 오버헤드가 없고 실제 Adreno 650 같은 하드웨어 GPU를 보고합니다. 게임 서버 입장에서는 플래그십 삼성 갤럭시 기기로 보입니다.

소셜 미디어 운영 (TikTok, Instagram, Facebook)

소셜 미디어 플랫폼은 이제 단순한 IP 차단뿐만 아니라 "기기 차단(Device Ban)" 기술을 적용하고 있습니다.

- IMEI/Android ID 블랙리스트: 스팸이나 봇 활동 감지 시 해당 기기의 고유 번호를 블랙리스트에 올립니다. 그러면 그 기기에서 생성하는 모든 새 계정은 즉시 섀도우밴(Shadowban, 조회수 0) 처리가 됩니다.

- 행동 지문 분석: 터치 패턴을 분석합니다. 자동화 툴은 완벽하게 직선적이거나 오차 없는 타이밍으로 클릭하지만, 실제 사람의 터치는 위치와 시간대에서 미세한 "떨림(Jitter)"이 발생합니다.

XCloudPhone 솔루션: 각 인스턴스는 완전히 새롭고 깨끗한 IMEI와 Android ID를 가집니다. 여기에 사람의 터치감을 구현한 시뮬레이션 기술을 결합하여 최고 수준의 계정 신뢰도를 유지합니다. 더 자세한 내용은 기기 차단 방지 가이드를 확인하세요.

암호화폐 에어드랍 작업 (Galxe, Layer3, Zealy)

Web3 프로젝트들은 "시빌 공격(Sybil attacks, 다계정 부정수급)"을 걸러내는 데 매우 전문적입니다.

- 브라우저 지문: 캔버스 지문, 설치된 폰트 등을 분석합니다.

- 모바일 앱 무결성: 많은 고부가가치 과제가 모바일 앱 설치를 요구하며, 이때 Play Integrity API 통과 여부를 확인합니다.

작업자의 딜레마: 에뮬레이터는 Play Integrity를 통과하지 못해 보상 수령 자격을 잃게 되는 경우가 많습니다.

XCloudPhone 솔루션: MEETS_DEVICE_INTEGRITY를 통과하므로 에뮬레이터 사용자는 할 수 없는 고수익 앱 퀘스트를 완벽하게 수행할 수 있습니다. 수천 달러의 수익 기회를 놓치지 마세요.

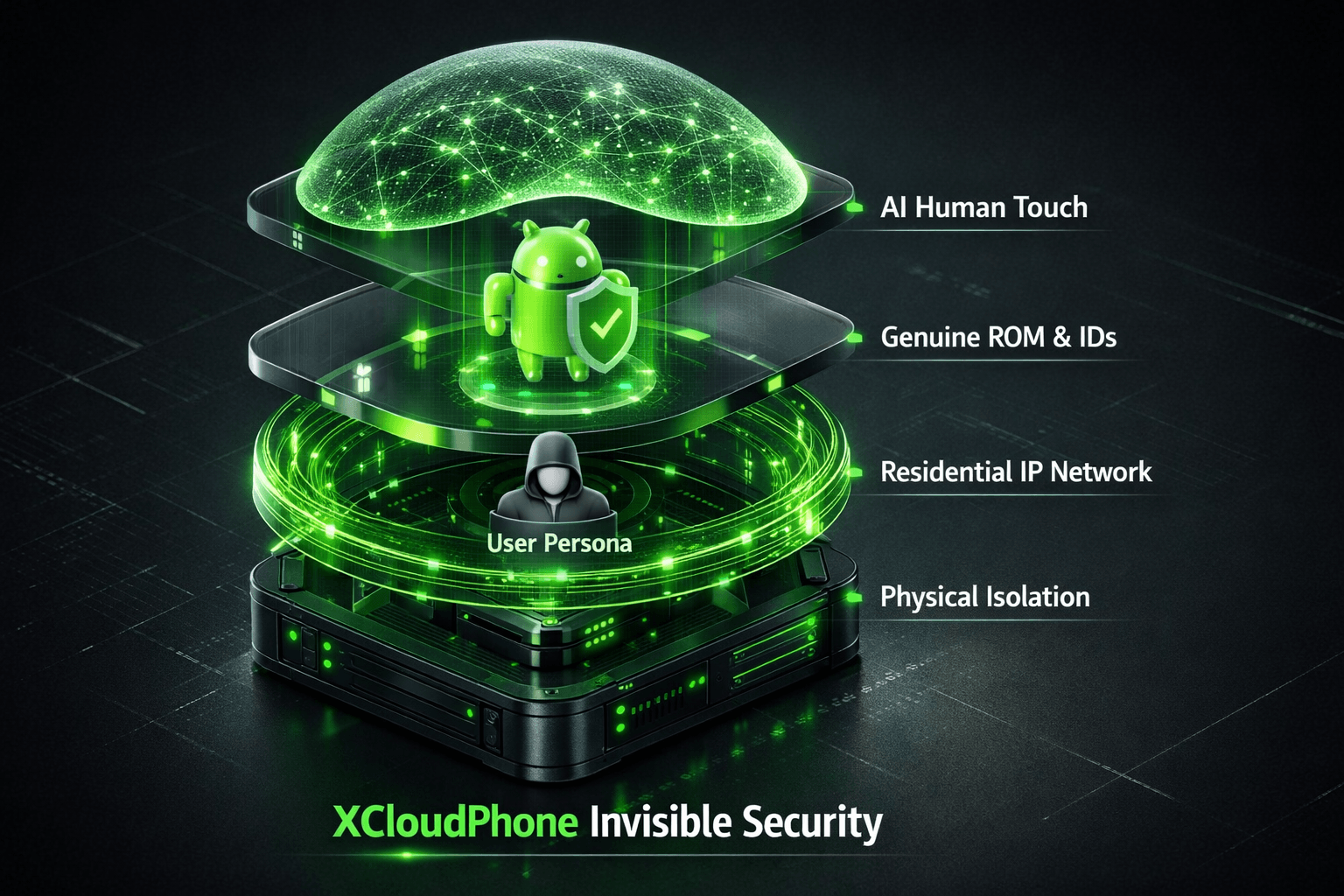

XCloudPhone이 구현한 "투명한" 보안 기술

우리는 탐지 시스템에 "보이지 않는" 환경을 만들기 위해 다층 방어 체계를 구축했습니다.

1. 전용 프라이빗 네트워크 인프라

공유 IP는 탐지 시스템이 VPN/DC 범위로 분류하기 쉽습니다.

- 실제 주거용 IP(Residential IP): XCloudPhone은 실제 주거용 네트워크 인프라를 활용하여 신뢰도를 높입니다.

- 프록시 연동: 유저는 대시보드에서 직접 SOCKS5/HTTP 프록시를 설정하여 기기별 IP 격리를 구현할 수 있습니다.

- 하드웨어 수준의 Fake GPS: 소프트웨어 앱 방식이 아닌 시스템 레이어에서 위치 정보를 통합하여 틱톡이나 금융 앱의 위치 검증을 통과합니다.

2. 물리적 격리 기술

가상화는 비용을 절감하지만 데이터 유출과 지문 연관성의 위험이 있습니다.

- 메인보드 1:1 할당: 각 유닛은 서버 랙 내의 독립적인 물리적 보드입니다.

- 데이터 공유 없음: 인스턴스 간 연산 자원을 공유하지 않아 물리적으로 데이터 유출이 불가능합니다.

- 고유 부팅 환경: 각 기기는 고유한 ROM 이미지, 시리얼 번호를 가진 독립된 개체로 부팅됩니다.

3. AI 인간 터치 시뮬레이션

행동 자체가 지문입니다.

- 비선형 타이밍: 액션 사이에 50~300ms의 랜덤한 지연 시간을 추가합니다.

- 터치 지터 주입: 사람 손가락의 미세한 위치 비일관성을 흉내 낸 터치 시뮬레이션을 적용합니다.

- 랜덤 스크롤: 스크롤 속도와 거리를 사람의 평균 값 범위 내에서 무작위화합니다.

4. 지속적인 보안 업데이트

탐지는 창과 방패의 싸움입니다.

- 월간 보안 감사: 안티 치트 커뮤니티와 최신 동향을 모니터링하여 새로운 탐지법에 대응합니다.

- OTA 시스템 업데이트: 유저의 수동 조작 없이 시스템 패치를 원격으로 적용합니다.

- 커뮤니티 피드백: Discord 커뮤니티를 통해 실시간으로 탐지 정보를 수집하고 신속하게 대응합니다.

안티디텍트 클라우드 폰 시작하기

에뮬레이터에서 클라우드 폰으로의 전환은 매우 쉽습니다.

1단계: 목적 및 요구 사양 확인

| 목적 | 우선순위 | 권장 사양 |

|---|---|---|

| MMO 게임 (방치형) | GPU 성능 | RAM 4GB+, Snapdragon 6 이상 |

| 소셜 미디어 다계정 운영 | 안정성 및 저장소 | RAM 3GB+, 64GB 저장소 |

| 에어드랍 / 앱 테스팅 | 호환성 | Android 12+, 구글 서비스 완비 |

2단계: XCloudPhone 플랜 선택

규모에 맞는 유연한 가격 옵션을 제공합니다.

- 시간당 과금: 테스트나 단기 작업에 최적. 실제 사용 시간만 지불합니다.

- 월간 구독: 24/7 게임 방치나 소셜 미디어 운영 등에 가장 비용 효율적입니다.

- 기업 맞춤형: 50대 이상 운영 시 대량 할인과 전담 계정 관리를 제공합니다.

3단계: 첫 클라우드 폰 인스턴스 시작

플랜 선택 후:

- XCloudPhone 대시보드 로그인.

- "Create New Device" 클릭.

- 원하는 모델과 안드로이드 버전 선택.

- 60초 이내에 새 스마트폰 환경이 준비됩니다.

4단계: 초기 설정

Google 계정 설정:

- 각 클라우드 폰 인스턴스마다 새로운 Google 계정을 생성하세요.

- 개인 Gmail을 사용하지 마세요. 자동화 계정은 물리적으로 격리하세요.

- 각 계정마다 고유하고 강력한 비밀번호를 사용하세요.

앱 설치:

- Google Play 스토어에서 타겟 앱을 다운로드합니다.

- 대용량 데이터가 필요한 게임의 경우 "Download Manager" 기능을 사용하여 세션 타임아웃을 방지하세요.

프로의 팁: 높은 신뢰도를 얻으려면 처음 1~2일은 "기기 길들이기"가 필요합니다. 본격적인 자동화 전에 수동으로 YouTube를 보거나 웹 서핑을 하며 자연스러운 활동 데이터를 만드세요.

5단계: 자동화 설정 (옵션)

기본 자동화:

- 내장된 매크로 레코더를 사용하여 클릭과 스와이프 동작을 녹화하고 반복 실행하도록 설정합니다.

비주얼 오토메이션 (고급 & No-Code):

- n8n 또는 Make에서 영감을 받은 Visual Automation Builder를 사용합니다. 코딩 없이 복잡한 로직을 구성할 수 있습니다.

- AI 기반 워크플로우: "틱톡을 켜고 5초마다 스크롤하면서 #foryou 태그가 있는 영상에 좋아요를 눌러줘"와 같은 텍스트 설명만으로 AI가 자동화 노드를 생성합니다.

개발자급 자동화:

- 기기 설정에서 ADB (Android Debug Bridge)를 활성화합니다.

- 제공된 IP와 포트를 통해 로컬 컴퓨터에서 ADB로 연결합니다.

- AutoControl, Scrcpy 또는 커스텀 Python 스크립트 같은 스크립팅 도구를 사용합니다.

6단계: 모니터링 및 유지보수

- 대시보드에서 매일 기기 상태(저장소, RAM 사용량)를 확인하세요.

- 정기적으로 앱 캐시를 정리하여 저장 공간 부족을 방지하세요.

- 계정 제한이 감지되면 즉시 작업을 순환(rotate)하세요.

자주 묻는 질문 (FAQ): 오해와 진실

결론

소프트웨어 변조와 탐지 알고리즘 사이의 "숨바꼭질"은 끝났습니다. 하드웨어가 최종 해답입니다.

2026년, Play Integrity API와 행동 분석 AI가 표준이 된 세상에서는 소프트웨어 에뮬레이터가 여러분의 소중한 계정을 지켜줄 수 없습니다.

취약한 소프트웨어 가면 뒤에서 리스크를 감수하지 마세요. 물리적 인프라 수준의 보안으로 업그레이드하십시오.

실제 기기 기반 클라우드의 차이를 경험해 보세요.

관련 기사:

- 비교 분석: 클라우드 폰 vs 에뮬레이터: 자동화에 어떤 것이 더 유리한가?

- 기초 가이드: 클라우드 폰이란 무엇인가? 기술 구조 분석

- 보안 팁: 대규모 다계정 운영 시 기기 차단을 피하는 방법

![클라우드 폰 vs 에뮬레이터: 성능 및 비용 16가지 차이점 [2026] - 클라우드 폰 자동화 및 게임에 관한 관련 글](/_next/image?url=https%3A%2F%2Fxcloudphone.com%2Fuploads%2Fmechanism_cloud_vs_emulator_90c6ded10e.png&w=1080&q=75)